- Introduksjon til Nmap inaktiv skanning

- Finne en zombie-enhet

- Utføre Nmap inaktiv skanning

- Konklusjon

- Relaterte artikler

Introduksjon til Nmap inaktiv skanning

De to siste opplæringene som ble publisert på LinuxHint om Nmap, var fokusert på smarte skannemetoder, inkludert SYN-skanning, NULL og Xmas-skanning. Selv om disse metodene lett oppdages av brannmurer og inntrengingsdeteksjonssystemer, er de en formidabel måte å didaktisk lære litt om Internett-modell eller Internet Protocol Suite, disse målingene er også et must før du lærer teorien bak inaktiv skanning, men ikke et must for å lære hvordan du bruker den praktisk.

Idle Scan forklart i denne opplæringen er en mer sofistikert teknikk som bruker et skjold (kalt Zombie) mellom angriperen og målet. Hvis skanningen oppdages av et forsvarssystem (brannmur eller IDS), vil den heller klandre en mellomliggende enhet (zombie) enn angriperens datamaskin.

Angrepet består i utgangspunktet av smiing av skjoldet eller mellomapparatet. Det er viktig å markere at det viktigste trinnet i denne typen angrep ikke er å utføre det mot målet, men å finne zombie-enheten. Denne artikkelen vil ikke fokusere på defensiv metode, for defensive teknikker mot dette angrepet kan du få tilgang gratis til den relevante delen i boken Intrusion Prevention and Active Response: Deploying Network and Host IPS.

I tillegg til Internet Protocol Suite-aspektene beskrevet i Nmap Basics, Nmap Stealth Scan og Xmas Scan for å forstå hvordan inaktiv skanning fungerer, må du vite hva en IP-ID er. Hvert TCP-datagram som sendes, har en unik midlertidig ID som tillater fragmentering og bakmontering av fragmenterte pakker basert på den IDen, kalt IP ID. IP-ID vil gradvis vokse i samsvar med antall sendte pakker, og basert på IP-ID-nummeret kan du lære hvor mye pakker som sendes av en enhet.

Når du sender en uønsket SYN / ACK-pakke, vil svaret være en RST-pakke for å tilbakestille forbindelsen, denne RST-pakken inneholder IP-ID-nummeret. Hvis du først sender en uønsket SYN / ACK-pakke til en zombie-enhet, vil den svare med en RST-pakke som viser IP-ID, det andre trinnet er å smi denne IP-IDen for å sende en smidd SYN-pakke til målet, slik at den tror at du er Zombie, vil målet svare (eller ikke) på zombien, i det tredje trinnet sender du en ny SYN / ACK til zombien for å få en RST-pakke igjen for å analysere IP-ID-økningen.

Åpne porter:

| TRINN 1 Send uønsket SYN / ACK til zombie-enheten for å få en RST-pakke som viser zombie-IP-IDen. | STEG 2 Send en smidd SYN-pakke som utgjør zombie, og gjør målet å svare en uoppfordret SYN / ACK til zombien, slik at den svarer på en ny oppdatert RST. | TRINN 3 Send en ny uønsket SYN / ACK til zombien for å motta en RST-pakke for å analysere den nye oppdaterte IP-ID-en. |

|  |  |

Hvis målporten er åpen, vil den svare zombie-enheten med en SYN / ACK-pakke som oppmuntrer zombien til å svare med en RST-pakke som øker IP-ID-en. Deretter, når angriperen sender en SYN / ACK igjen til zombien, vil IP-IDen økes +2 som vist i tabellen over.

Hvis porten er stengt, vil ikke målet sende en SYN / ACK-pakke til zombien, men en RST og dens IP-ID vil forbli den samme, når angriperen sender en ny ACK / SYN til zombien for å sjekke IP-ID-en sin, vil den kun økes +1 (på grunn av ACK / SYN sendt av zombien, uten økning ved provosert av målet). Se tabellen nedenfor.

Lukkede porter:

| TRINN 1 Samme som ovenfor | STEG 2 I dette tilfellet svarer målet zombien med en RST-pakke i stedet for en SYN / ACK, og forhindrer zombien i å sende RST, noe som kan øke IP-ID-en. | STEG 2 Angriperen sender en SYN / ACK, og zombien svarer med bare økninger som gjøres når de samhandler med angriperen og ikke med målet. |

|  |  |

Når porten er filtrert, vil ikke målet svare i det hele tatt, IP-IDen vil også forbli den samme siden ingen RST-respons vil bli gjort, og når angriperen sender en ny SYN / ACK til zombien for å analysere IP-ID, vil resultatet være det samme som med lukkede porter. I motsetning til SYN-, ACK- og Xmas-skanninger som ikke kan skille mellom visse åpne og filtrerte porter, kan dette angrepet ikke skille mellom lukkede og filtrerte porter. Se tabellen nedenfor.

Filtrerte porter:

| TRINN 1 Samme som ovenfor | STEG 2 I dette tilfellet er det ikke svar fra målet som hindrer zombien i å sende RST, noe som kan øke IP-ID-en. | TRINN 3 Samme som ovenfor |

|  |  |

Finne en zombie-enhet

Nmap NSE (Nmap Scripting Engine) gir skriptet IPIDSEQ for å oppdage sårbare zombie-enheter. I det følgende eksemplet brukes skriptet til å skanne port 80 med tilfeldige 1000 mål for å lete etter sårbare verter, sårbare verter er klassifisert som Trinnvis eller liten endian inkrementell. Ytterligere eksempler på NSE-bruk, til tross for ikke-relatert til inaktiv skanning, er beskrevet og vist i Hvordan søke etter tjenester og sårbarheter med Nmap og bruke nmap-skript: Nmap banner grab.

IPIDSEQ-eksempel for tilfeldig å finne zombiekandidater:

nmap -p80 - skript ipidseq -iR 1000

Som du kan se ble det funnet flere sårbare zombiekandidatverter MEN de er alle falske positive. Det vanskeligste trinnet når du utfører en inaktiv skanning er å finne en sårbar zombie-enhet. Det er vanskelig på grunn av mange grunner:

- Mange Internett-leverandører blokkerer denne typen skanning.

- De fleste av operativsystemene tildeler IP-ID tilfeldig

- Godt konfigurerte brannmurer og honningkasser kan returnere falske positive.

I slike tilfeller får du følgende feil når du prøver å utføre inaktiv skanning:

“... kan ikke brukes fordi den ikke har returnert noen av våre sonder - kanskje den er nede eller brannmur.

AVSLUTTER!”

Hvis du er heldig i dette trinnet, finner du et gammelt Windows-system, et gammelt IP-kamerasystem eller en gammel nettverksskriver. Dette siste eksemplet anbefales av Nmap-boken.

Når du leter etter sårbare zombier, vil du kanskje overskride Nmap og implementere tilleggsverktøy som Shodan og raskere skannere. Du kan også kjøre tilfeldige skanninger for å oppdage versjoner for å finne et mulig sårbart system.

Utføre Nmap inaktiv skanning

Merk at følgende eksempler ikke er utviklet i et reelt scenario. For denne opplæringen ble en Windows 98-zombie satt opp gjennom VirtualBox som målet for en Metasploitable også under VirtualBox.

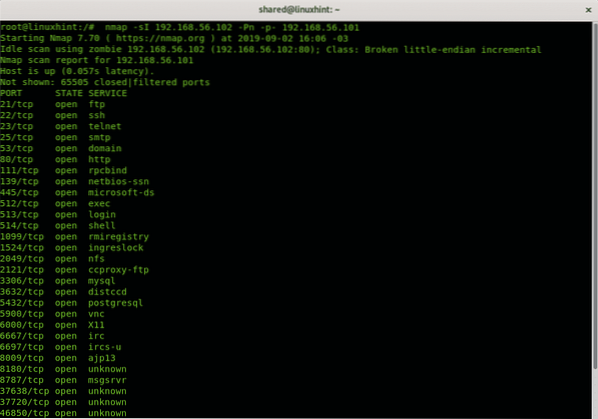

Følgende eksempler hopper over oppdagelsen av verten og instruerer en inaktiv skanning ved hjelp av IP 192.168.56.102 som zombie-enhet for å skanne porter 80.21.22 og 443 av målet 192.168.56.101.

nmap -Pn -sI 192.168.56.102 -p80,21,22,443 192.168.56.101

Hvor:

nmap: kaller programmet

-Pn: hopper over vertsfunn.

-sI: Inaktiv skanning

192.168.56.102: Windows 98 zombie.

-p80,21,22,443: instruerer om å skanne de nevnte portene.

192.68.56.101: er det målbare målet.

I det følgende eksemplet endres bare alternativet som definerer porter for -p- instruere Nmap om å skanne de vanligste 1000 porter.

nmap -sI 192.168.56.102 -Pn -p- 192.168.56.101

Konklusjon

Tidligere var den største fordelen med en inaktiv skanning både å være anonym og å smi identiteten til en enhet som ikke var ufiltrert eller som var pålitelig av defensive systemer, begge bruksområdene virker foreldede på grunn av vanskeligheten med å finne sårbare zombier (ennå , det er mulig, selvfølgelig). Å være anonym ved å bruke et skjold ville være mer praktisk ved å bruke et offentlig nettverk, mens det er lite sannsynlig at sofistikerte brannmurer eller IDS vil bli kombinert med gamle og sårbare systemer som pålitelige.

Jeg håper du syntes denne veiledningen om Nmap Idle Scan var nyttig. Fortsett å følge LinuxHint for flere tips og oppdateringer om Linux og nettverk.

Relaterte artikler:

- Hvordan søke etter tjenester og sårbarheter med Nmap

- Nmap Stealth Scan

- Traceroute med Nmap

- Bruke nmap-skript: Nmap-bannergrep

- nmap nettverksskanning

- nmap ping feie

- nmap-flagg og hva de gjør

- Iptables for nybegynnere

Phenquestions

Phenquestions