Hjelpemodus brukes vanligvis til å utføre engangshandlinger etter utnyttelse, men du kan gjøre mye mer med dette fascinerende verktøyet, for eksempel å lage dine egne sårbarhetsskannere og havneskannere. Denne artikkelen vil spesielt se på hjelpemodulen, og lære hvordan du lager en fuzzer med den.

Trinn 1: Naviger til Metasploit-katalogen

Først starter Kali Linux og går til Metasploit Framework-katalogen. Skriv inn følgende i Kali-grensesnitt:

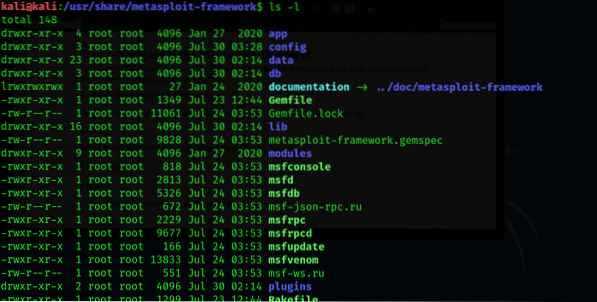

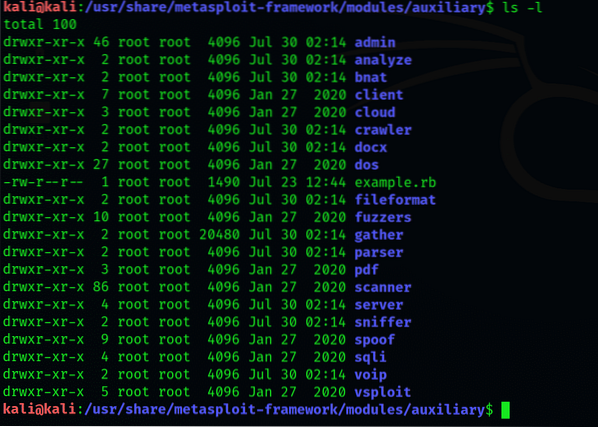

For å se bedre på innholdet her, kan du endre visningen av katalogen ved å skrive inn følgende:

$ ls -l

Bla til underkatalogmodulen og skriv igjen:

$ cd-moduler

Denne utgangen viser de forskjellige typene moduler i Metasploit, inkludert:

- Utnytter

- Nyttelast

- Nikke

- Post

- Kodere

- Hjelp

Nå skal vi undersøke hjelpemodulen nærmere.

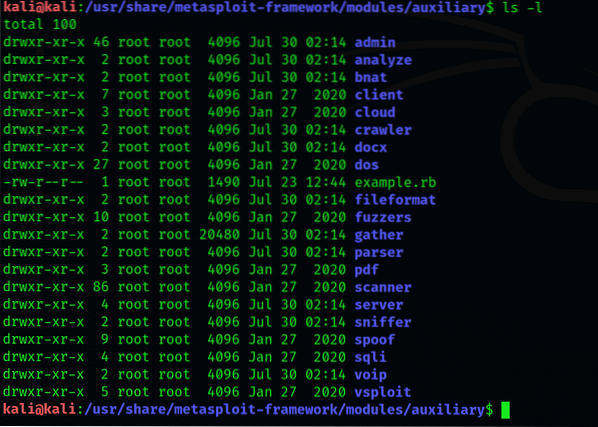

Trinn 2: Utvid hjelpekatalogen

Gå inn i hjelpekatalogen

$ cd-moduler / tilleggsutstyr

Dette vil koble hjelpemodulkatalogen i flere underkataloger. Utdataene vil vise en omfattende liste over underkataloger, fra og med administratorkatalogen.

Opprette Fuzzers

Før vi fortsetter vil vi først definere hva uklar er.

Fuzzing: En kort introduksjon

Fuzzing er en praksis i disiplin for programvaretesting som innebærer kontinuerlig å sette tilfeldige, uventede innganger i et dataprogram for å bestemme alle mulige krasj som et system kan møte. Å sette for mye data eller tilfeldige innganger i et variabelt område forårsaker et bufferoverløp, en kritisk sårbarhet, og det er det Fuzzing ser etter som en inspeksjonsteknikk.

Ikke bare er bufferoverløp et alvorlig sårbarhet, men det er også ofte go-to-metoden for hackere når de prøver å bryte seg inn i et system.

Fuzzing-prosessen

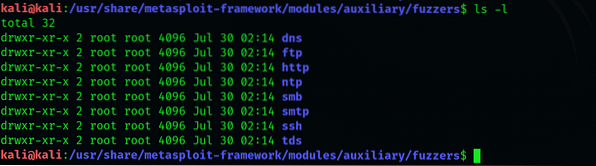

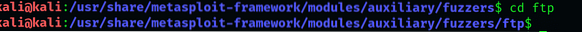

Gå til fuzzer-katalogen og se godt på oppføringen:

$ cd fuzzers

Typer av fuzzere som vises, vil omfatte følgende: dns, ftp, http, smb, smtp, ssh og tds.

Fuzzer av spesiell interesse for oss her er ftp.

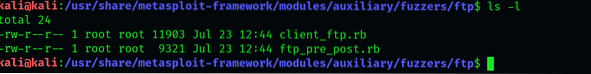

Deretter åpner du fuzzers-katalogen:

$ cd ftp

Av de to typene som vises her, bruker vi "tp_pre_post fuzzer", i stedet for "client_ft.rb.”

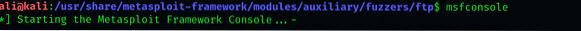

Åpne msfconsole, finn "tp_pre_post fuzzer" og kjør den. Skriv inn følgende i msf-ledeteksten:

$ msfconsole

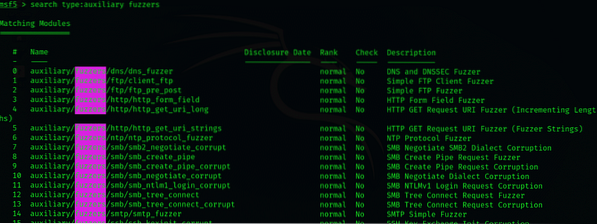

Msfconsole vil bare vise de modulene som er tilleggsutstyr og forsømmer andre typer. Legg merke til at alle modene som presenteres har nøkkelordet ftp, og krever prosessen for å sortere ut modulene som instruert av kommandoen.

Søkeresultatene viser flere forskjellige moduler; vi bruker bare modulen “auxiliary / fuzzers / ftp / ftp_pre_post”. Du kan se på detaljene angående funksjonene denne moden har ved å skrive msf> info.

Last nå denne modulen ved å skrive:

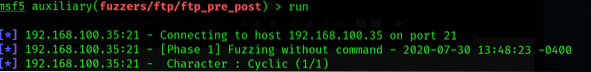

$ msf> bruk ekstra / fuzzers / ftp / ftp_pre_post

Som du kan se, kan modulen ta flere forskjellige innganger. Vi bruker en spesifikk IP-adresse. I dette eksemplet bruker vi et system med Windows 2003 OS som angitt mål for å teste ut fuzzer.

Angi IP-adressen og kjør modulen:

$ msf> sett RHOSTS (skriv inn IP her)

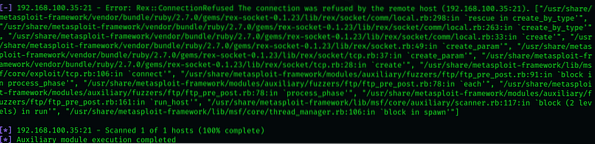

Fuzzer vil begynne med lys 10 byte og sakte begynne å overvelde systemet med mer store innganger, og øke størrelsen på 10 byte for hver iterasjon. Maksimal størrelse er 20000 byte som standard, som kan endres i henhold til systemtypen.

Dette er en veldig innviklet og lang prosess, så vær tålmodig. Fuzzer stopper ved den angitte størrelsesgrensen, eller når den oppdager noen få feilmeldinger.

Konklusjon

Denne artikkelen beskrev hva fuzzere er: hjelpemoduler som lar oss sjekke et system for sårbarheter, inkludert bufferoverløp, som er den mest betydningsfulle da det ofte blir overstyrt av utnyttelsen. Artikkelen beskrev også hvordan du utfører fuzzing på et system med tp_pre_post fuzzer. Til tross for at de er relativt enklere komponenter i Metasploit-rammeverket, kan fuzzere være ekstremt verdifulle når det gjelder pen-testing.

Åpenbart er dette ikke det eneste hjelpemoduler er i stand til; Det er hundrevis av forskjellige moduler som tjener en rekke forskjellige formål for testing av systemet ditt.

Phenquestions

Phenquestions