Typer utnyttelser

Typer av utnyttelser i Metasploit:

- Aktiv

- Passiv

Kjerneforskjellen mellom disse to utnyttelsestypene er at den aktive typen utnytter et bestemt mål før den avsluttes, mens den passive typen venter til en innkommende vert kobler seg til før den utnyttes. Det hjelper å vite disse på forhånd, da forskjellen vil spille en klarere rolle når du oppgraderer til å skrive mer kompliserte bedrifter.

Vårt oppsett

Programvaren vi vil bruke i denne opplæringen inkluderer følgende:

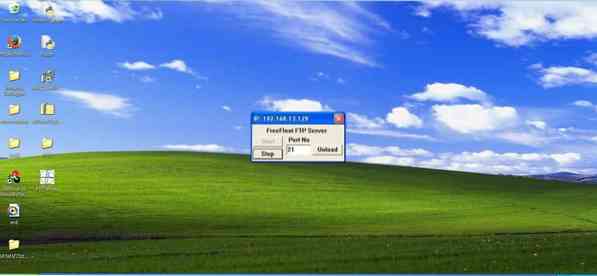

Utnyttelsen: For formålet med denne korte guiden vil vi bruke en eksisterende sårbarhet i FTP-serveren for fritt flyte.

Immunitetsfeilsøking: Dette brukes til å lage utnyttelser og reversering av binære filer. Du kan enkelt komme med en god feilsøking tilgjengelig online gratis.

Windows XP Service Pack 3 installert

Kali Linux: Åpenbart er det ubestridte ledende hjelpemidlet til å teste.

Mona.py: Et Python-basert plugin som hjelper til med feilsøking av immunitet. Last ned Mona.py og flytt den til immunitetsfeilsøkingsboken (kommandomappen py).

Prosessen

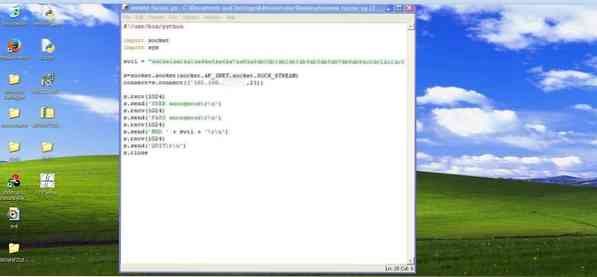

Imiter Fuzzing

Vi vil utføre pseudo-fuzzing, som innebærer å oversvømme systemet med tilfeldige data. Vi lager et mønster med 1000 tegn og bruker det til å overvelde port 21, siden det er FTP-serverens kommandoport.

Når modulen er utført, skyter du opp immunitetsfeilsøkingsprogrammet, og sørger for at EIP har blitt overskrevet.

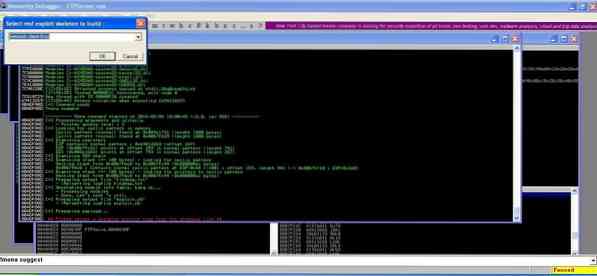

Fyr opp Mona

Med EIP overskrevet kan vi fortsette med immunitetsfeilsøkeren. Skriv inn følgende:

>!Foreslår Mona

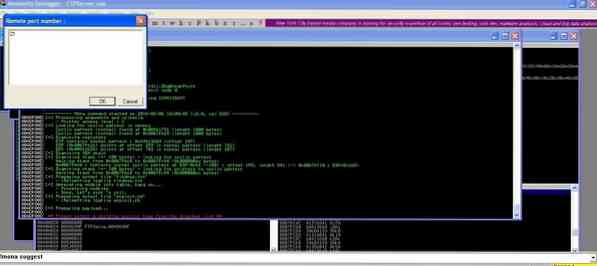

Velg TCP-klient og port 21 for å fortsette.

Tilpass utnyttelse

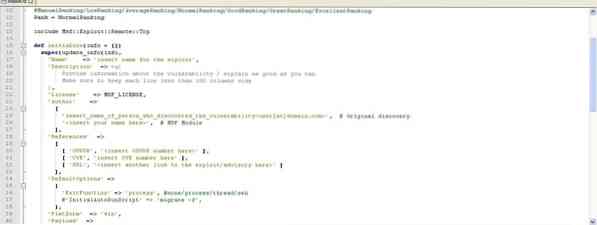

Du vil se en rubinbasert fil opprettet som et resultat. Du kan endre det slik du vil. Her vil vi gi den nytt navn til f.rb.

Start Exploit i Metasploit

Last filen inn i Kali Linux og repliker utnyttelsen fra roten til Metasploit-rammeverket:

Du kan se at Metasploit anerkjenner endringene og er kompatibel.

Konklusjon

Dette var en mini-tutorial om hvordan du skriver en Metasploit-utnyttelse. Vi vil diskutere mer kompliserte utnyttelser og se hvordan de skrives i fremtidige artikler.

Phenquestions

Phenquestions