Merk: for denne opplæringen nettverksgrensesnittet enp2s0 og IP-adresse 192.168.0.2/7 ble brukt som eksempel, erstatt dem for de riktige.

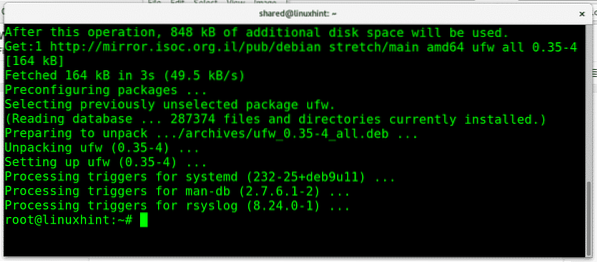

Installere ufw:

Slik installerer du ufw på Debian-kjøring:

apt install ufw

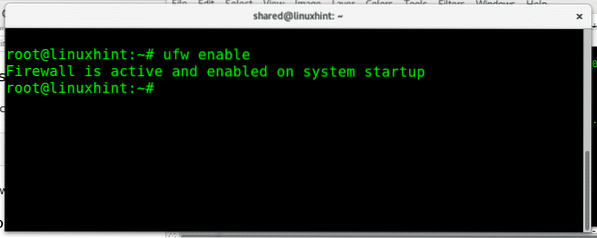

Slik aktiverer du UFW-kjøring:

ufw aktivere

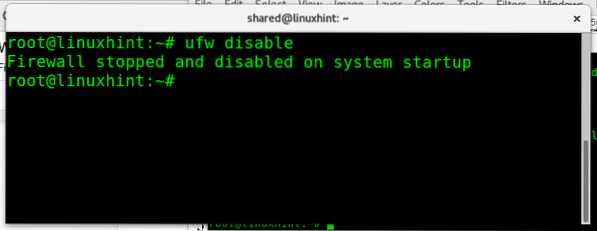

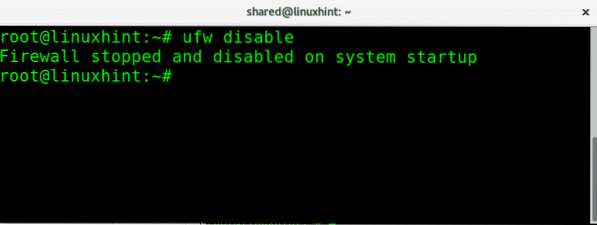

Slik deaktiverer du UFW-kjøring:

ufw deaktivere

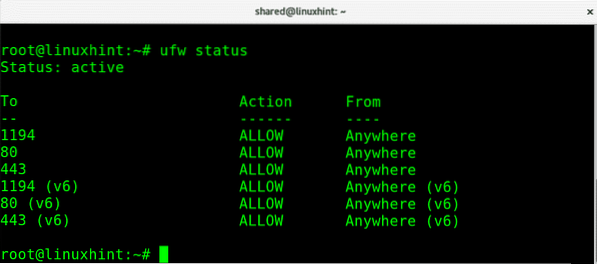

Hvis du vil utføre en rask sjekk på brannmurstatuskjøringen:

ufw-status

Hvor:

Status: informerer om brannmuren er aktiv.

Til: viser porten eller tjenesten

Handling: viser policyen

Fra: viser mulige trafikkilder.

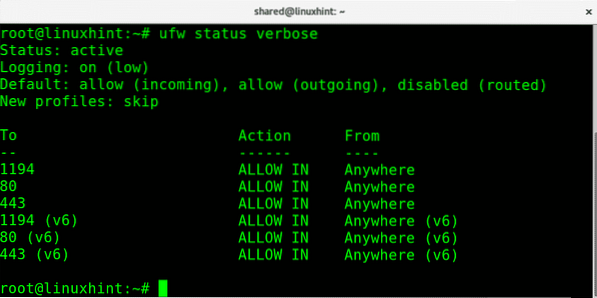

Vi kan også sjekke brannmurstatusen med ordethet ved å kjøre:

ufw status verbose

Denne andre kommandoen for å se brannmurstatusen vil også vise standard policyer og trafikkretning.

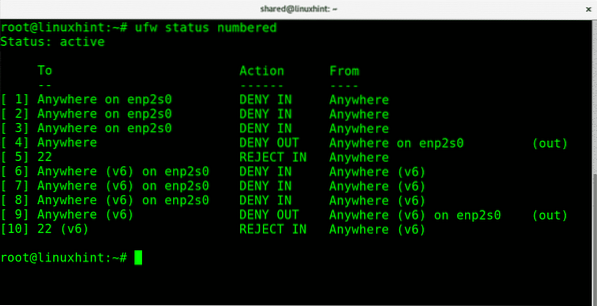

I tillegg til informative skjermer med “ufw status” eller “ufw status verbose” kan vi skrive ut alle regler nummererte hvis det hjelper å administrere dem som du vil se senere. Slik kjører du en nummerert liste over brannmurreglene:

ufw-status nummerert

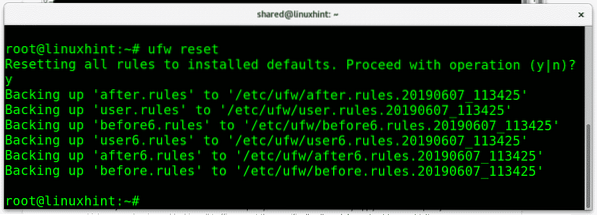

Når som helst kan vi tilbakestille UFW-innstillingene til standardkonfigurasjonen ved å kjøre:

ufw reset

Når du tilbakestiller ufw-regler, vil den be om bekreftelse. trykk Y å bekrefte.

Kort introduksjon til brannmureregler:

For hver brannmur vi kan bestemme en standard policy, kan sensitive nettverk bruke en restriktiv policy som betyr å nekte eller sperre all trafikk unntatt det spesifikt tillatte. I motsetning til en restriktiv policy, vil en tillatende brannmur akseptere all trafikk unntatt den spesifikt blokkerte.

For eksempel, hvis vi har en webserver og vi ikke vil at serveren skal tjene mer enn et enkelt nettsted, kan vi bruke en restriktiv policy som blokkerer alle porter unntatt portene 80 (http) og 443 (https), det vil være en restriktiv policy fordi som standard alle porter er blokkert med mindre du blokkerer en spesifikk. Et tillatende brannmureksempel vil være en ubeskyttet server der vi bare blokkerer påloggingsporten, for eksempel 443 og 22 for Plesk-servere som bare blokkerte porter. I tillegg kan vi bruke ufw for å tillate eller nekte videresending.

Bruk av restriktive og tillatelige retningslinjer med ufw:

For å begrense all innkommende trafikk som standard ved å bruke ufw run:

ufw standard nekte innkommende

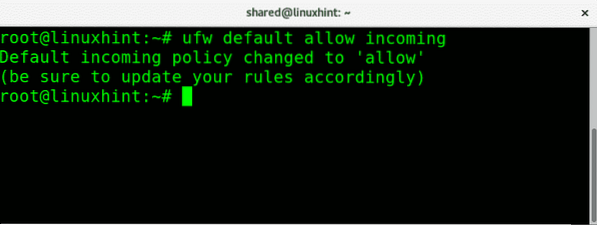

For å gjøre det motsatte slik at all innkommende trafikk kan kjøres:

ufw standard tillater innkommende

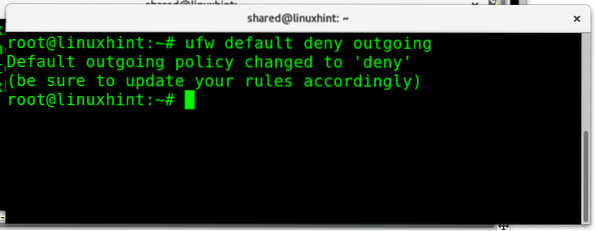

For å blokkere all utgående trafikk fra nettverket vårt er syntaksen lik, for å kjøre den:

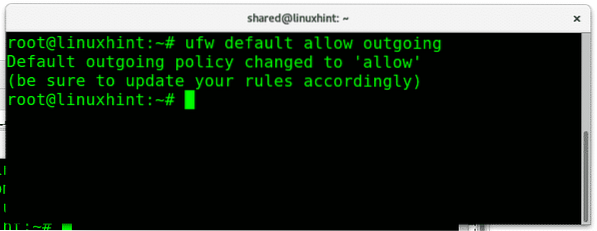

For å tillate all utgående trafikk erstatter vi bare “benekte”For“tillate”, For å tillate utgående trafikk ubetinget å kjøre:

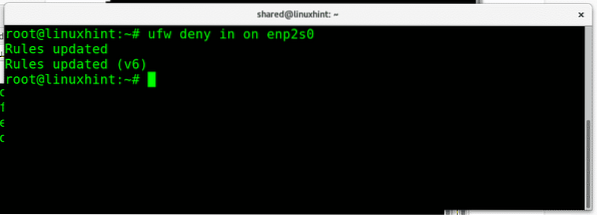

Vi kan også tillate eller nekte trafikk for bestemte nettverksgrensesnitt, ved å holde forskjellige regler for hvert grensesnitt, for å blokkere all innkommende trafikk fra ethernet-kortet mitt jeg vil kjøre:

ufw nekte inn på enp2s0

Hvor:

ufw= kaller programmet

benekte= definerer policyen

i= innkommende trafikk

enp2s0= Ethernet-grensesnittet mitt

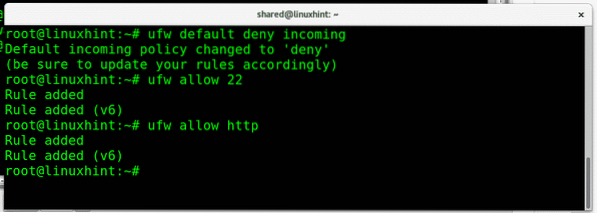

Nå vil jeg bruke en standard begrensende policy for innkommende trafikk og deretter bare tillate porter 80 og 22:

ufw standard nekte innkommendeufw tillate 22

ufw tillate http

Hvor:

Den første kommandoen blokkerer all innkommende trafikk, mens den andre tillater innkommende forbindelser til port 22 og den tredje kommandoen tillater innkommende forbindelser til port 80. Noter det ufw lar oss ringe tjenesten med standardport eller tjenestenavn. Vi kan godta eller nekte tilkoblinger til port 22 eller ssh, port 80 eller http.

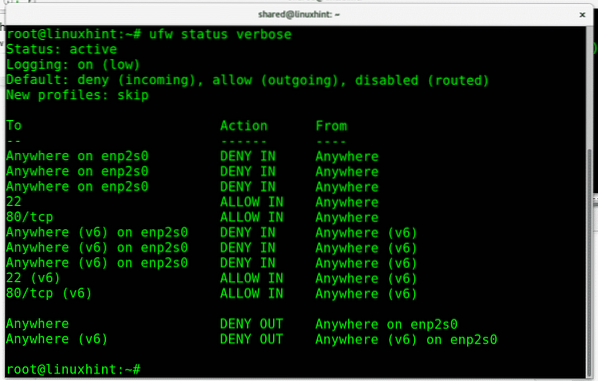

Kommandoen “ufw-status utdypende”Viser resultatet:

All innkommende trafikk nektes mens de to tjenestene (22 og http) vi tillot er tilgjengelige.

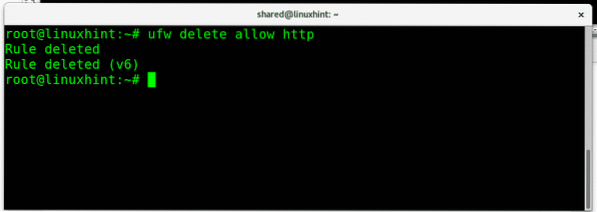

Hvis vi vil fjerne en bestemt regel, kan vi gjøre det med parameteren “slett”. Slik fjerner du vår siste regel som tillater innkommende trafikk til port http-kjøring:

ufw slett tillat http

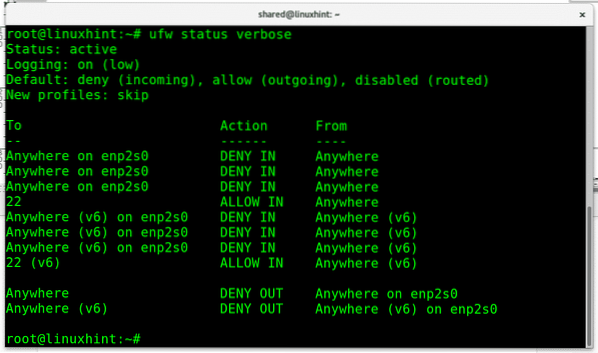

La oss sjekke om http-tjenestene fortsatt er tilgjengelige eller blokkerte ved å kjøre ufw status verbose:

Port 80 vises ikke lenger som unntak, og er port 22 den eneste.

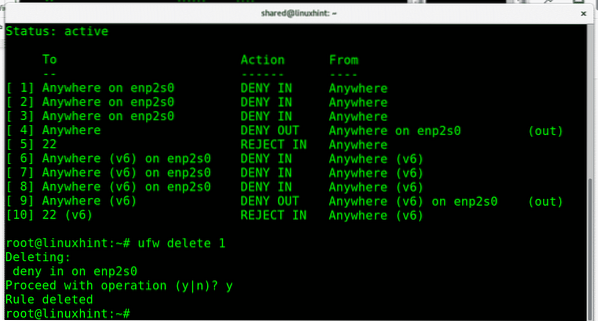

Du kan også slette en regel ved å bare påkalle den numeriske ID-en fra kommandoen “ufw-status nummerert”Nevnt før, i dette tilfellet vil jeg fjerne BENEKTE policy for innkommende trafikk til Ethernet-kortet enp2s0:

ufw slette 1

Den vil be om bekreftelse og vil fortsette hvis bekreftet.

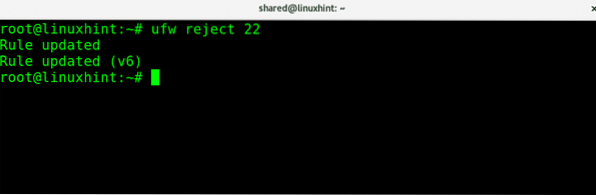

I tillegg til BENEKTE vi kan bruke parameteren AVSTÅ som vil informere den andre siden om at forbindelsen ble nektet, til AVSTÅ tilkoblinger til ssh vi kan kjøre:

ufw avviser 22

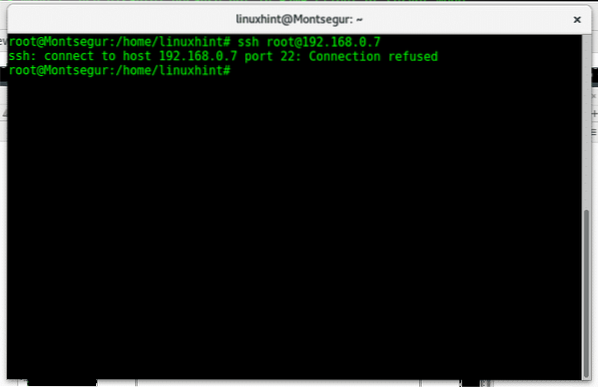

Deretter, hvis noen prøver å få tilgang til porten vår 22, får han beskjed om at forbindelsen ble nektet som på bildet nedenfor.

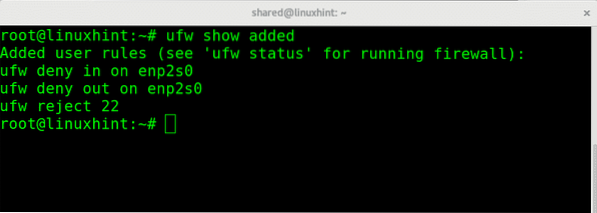

Når som helst kan vi sjekke de tilførte reglene over standardkonfigurasjonen ved å kjøre:

ufw show lagt til

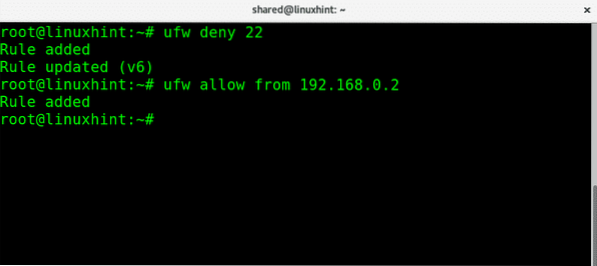

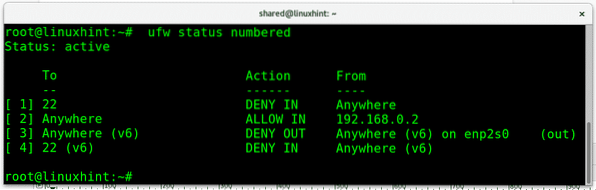

Vi kan nekte alle tilkoblinger mens vi tillater spesifikke IP-adresser. I det følgende eksemplet vil jeg avvise alle tilkoblinger til port 22 bortsett fra IP 192.168.0.2 som vil være den eneste som kan koble til:

ufw nekte 22ufw tillate fra 192.168.0.2

Nå hvis vi sjekker ufw-status, vil du se at all innkommende trafikk til port 22 nektes (regel 1) mens den er tillatt for den angitte IP-en (regel 2)

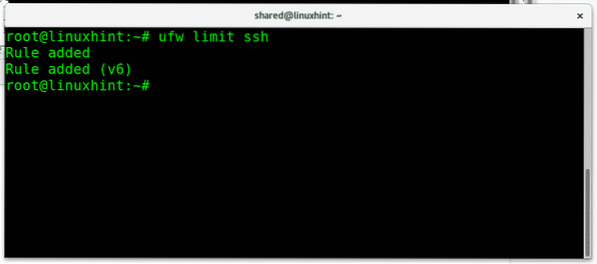

Vi kan begrense påloggingsforsøkene for å forhindre brute force-angrep ved å sette en grense som kjører:

ufw limit ssh

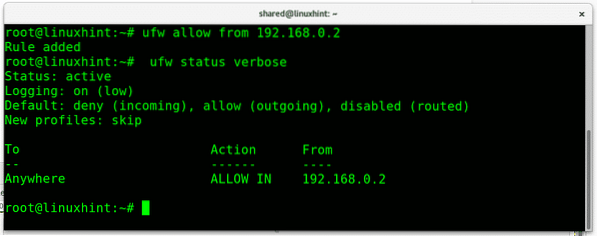

For å avslutte denne opplæringen og lære å sette pris på ufws raushet, la oss huske måten vi kunne nekte all trafikk med unntak av en enkelt IP ved hjelp av iptables:

iptables -A UTGANG -d 192.168.0.2 -j ACCEPT

iptables -P INNGANG DROP

iptables -P OUTPUT DROP

Det samme kan gjøres med bare 3 kortere og enkleste linjer ved bruk av ufw:

ufw standard nekte innkommendeufw standard nekter utgående

ufw tillate fra 192.168.0.2

Jeg håper du syntes denne introduksjonen til ufw var nyttig. Ikke nøl med å kontakte oss via vår supportkanal på https: // support før du får spørsmål om UFW eller Linux-relaterte spørsmål.linuxhint.com.

Relaterte artikler

Iptables for nybegynnere

Konfigurer Snort IDS og opprett regler

Phenquestions

Phenquestions