Installasjon:

Først og fremst kjører du følgende kommando på Linux-systemet for å oppdatere pakkelagerene dine:

[e-postbeskyttet]: ~ $ sudo apt-get oppdateringKjør nå følgende kommando for å installere obduksjonspakken:

[e-postbeskyttet]: ~ $ sudo apt installere obduksjonDette installeres Sleuth Kit obduksjon på Linux-systemet ditt.

For Windows-baserte systemer er det bare å laste ned Autopsi fra den offisielle nettsiden https: // www.sleuthkit.org / obduksjon /.

Bruk:

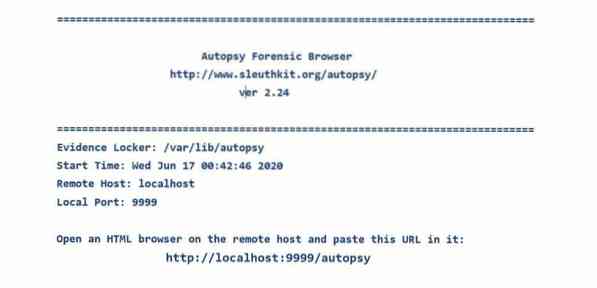

La oss fyre opp obduksjon ved å skrive $ obduksjon i terminalen. Det tar oss til en skjerm med informasjon om plasseringen av bevisskapet, starttidspunktet, lokal port og versjonen av obduksjon vi bruker.

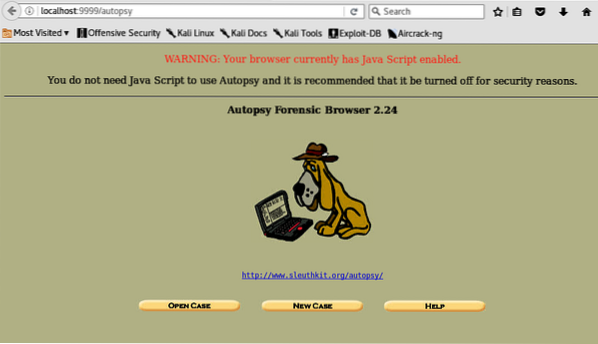

Vi kan se en lenke her som kan ta oss til autopsi. På å navigere til http: // localhost: 9999 / obduksjon i hvilken som helst nettleser, vil vi bli ønsket velkommen av hjemmesiden, og vi kan nå begynne å bruke Autopsi.

Opprette en sak:

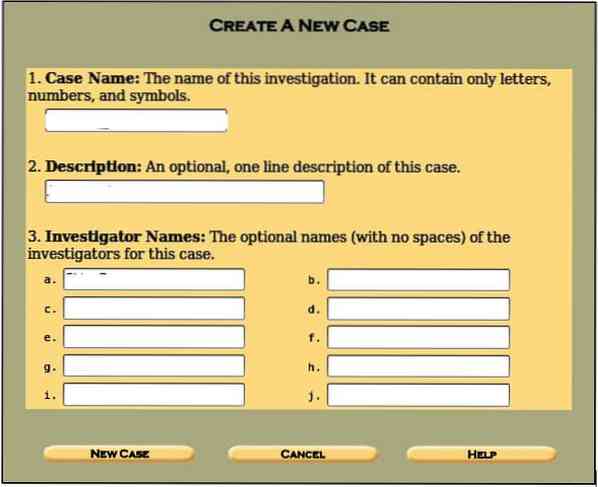

Det første vi trenger å gjøre er å lage en ny sak. Vi kan gjøre det ved å klikke på ett av tre alternativer (Åpen sak, Ny sak, Hjelp) på Autopsys hjemmeside. Etter å ha klikket på den, ser vi en skjerm som dette:

Skriv inn detaljene som nevnt, i.e., saksnavnet, etterforskerens navn og beskrivelse av saken for å organisere info og bevis som brukes til denne etterforskningen. Mesteparten av tiden er det mer enn en etterforsker som utfører digital rettsmedisinsk analyse; Derfor er det flere felt å fylle ut. Når det er gjort, kan du klikke på Ny sak knapp.

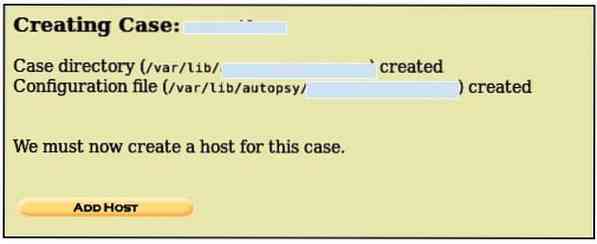

Dette vil opprette en sak med gitt informasjon og vise deg stedet der saksmappen er opprettet i.e./ var / lab / obduksjon /

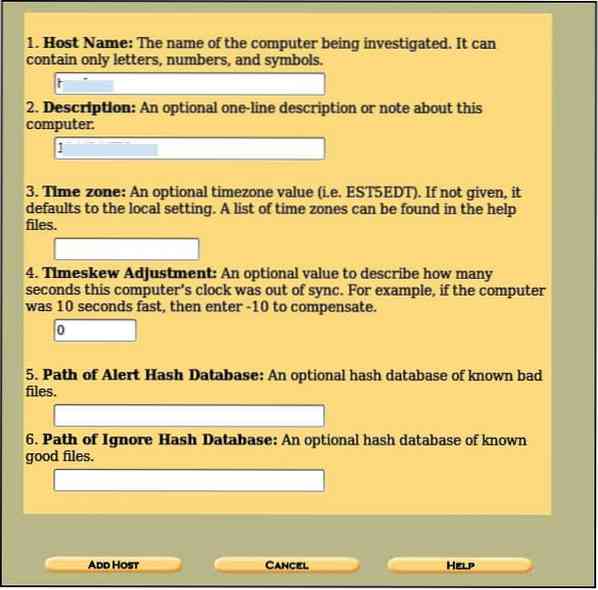

Her trenger vi ikke fylle ut alle de angitte feltene. Vi må bare fylle ut Hostname-feltet der navnet på systemet som undersøkes er skrevet inn og den korte beskrivelsen av det. Andre alternativer er valgfrie, som å spesifisere stier der dårlige hashes vil bli lagret eller de hvor andre vil gå eller angi tidssone du ønsker. Etter å ha fullført dette, klikk på Legg til vert knappen for å se detaljene du har spesifisert.

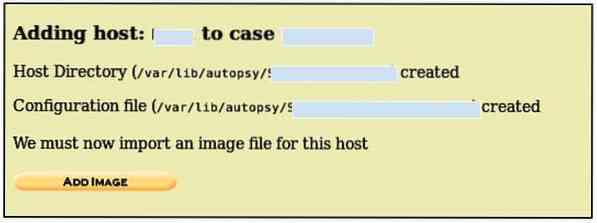

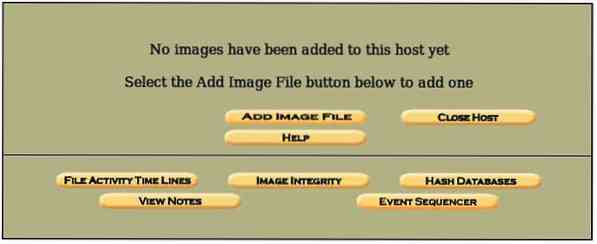

Nå er verten lagt til, og vi har plasseringen til alle viktige kataloger, vi kan legge til bildet som skal analyseres. Klikk på Legg til bilde for å legge til en bildefil, og en skjerm som dette vil dukke opp:

I en situasjon der du må ta et bilde av en hvilken som helst partisjon eller stasjon til det bestemte datasystemet, kan bildet av en disk fås ved hjelp av dcfldd nytte. For å få bildet kan du bruke følgende kommando,

[e-postbeskyttet]: ~ $ dcfldd if =bs = 512 count = 1 hash =

hvis =destinasjonen for stasjonen du vil ha et bilde av

av =destinasjonen der et kopiert bilde skal lagres (kan være hva som helst, f.eks.g., harddisk, USB osv.)

bs = blokkstørrelse (antall byte som skal kopieres om gangen)

hash =hash-type (e.g md5, sha1, sha2, osv.) (valgfritt)

Vi kan også bruke dd verktøy for å ta et bilde av en stasjon eller partisjon ved hjelp av

[e-postbeskyttet]: ~ $ dd if =count = 1 hash =

Det er tilfeller der vi har noen verdifulle data i RAM for en rettsmedisinsk undersøkelse, så det vi må gjøre er å fange Physical Ram for minneanalyse. Vi vil gjøre det ved å bruke følgende kommando:

[e-postbeskyttet]: ~ $ dd if = / dev / fmem of =hash =

Vi kan se nærmere på dd verktøyets forskjellige andre viktige alternativer for å fange bildet av en partisjon eller fysisk ram ved å bruke følgende kommando:

[e-postbeskyttet]: ~ $ dd - hjelpdd hjelpealternativer

bs = BYTES lese og skrive opp til BYTES byte om gangen (standard: 512);

overstyrer ibs og obs

cbs = BYTES konverterer BYTES byte om gangen

conv = CONVS konvertere filen i henhold til den kommaadskilte symbollisten

count = N copy only N input blocks

ibs = BYTES lest opp til BYTES byte om gangen (standard: 512)

if = FILE lest fra FILE i stedet for stdin

iflag = FLAGG leses i henhold til den kommaadskilte symbollisten

obs = BYTES skriv BYTES byte om gangen (standard: 512)

av = FILE skriv til FILE i stedet for stdout

oflag = FLAGS skriv i henhold til den kommaadskilte symbollisten

søk = N hopp over N-størrelse-blokker i begynnelsen av utgangen

hopp = N hopp over N ibs-store blokker ved begynnelsen av inngangen

status = LEVEL NIVÅ av informasjon som skal skrives ut til stderr;

'ingen' undertrykker alt annet enn feilmeldinger,

'noxfer' undertrykker den endelige overføringsstatistikken,

'fremgang' viser periodisk overføringsstatistikk

N og BYTES kan følges av følgende multiplikasjonssuffikser:

c = 1, w = 2, b = 512, kB = 1000, K = 1024, MB = 1000 * 1000, M = 1024 * 1024, xM = M,

GB = 1000 * 1000 * 1000, G = 1024 * 1024 * 1024, og så videre for T, P, E, Z, Y.

Hvert CONV-symbol kan være:

ascii fra EBCDIC til ASCII

ebcdic fra ASCII til EBCDIC

IBM fra ASCII til alternativ EBCDIC

blokker pad newline-avsluttede poster med mellomrom til cbs-størrelse

fjerne blokkering erstatte etterfølgende mellomrom i poster i cbs-størrelse med en ny linje

lcase endre store bokstaver til små bokstaver

ucase endre små bokstaver til store bokstaver

sparsom prøver å søke i stedet for å skrive utdataene for NUL-inngangsblokker

swab-bytte hvert par inngangsbyte

synkroniser pad hver inngangsblokk med NUL til ibs-størrelse; når den brukes

med en blokk eller fjern blokkering, put med mellomrom i stedet for NUL

excl fail hvis utdatafilen allerede eksisterer

nocreat oppretter ikke utdatafilen

notrunc ikke trunkerer utdatafilen

noerror fortsetter etter lesefeil

fdatasync skriver data om utdatafilen fysisk før du er ferdig

fsync på samme måte, men skriv også metadata

Hvert FLAGG-symbol kan være:

legg til vedleggsmodus (bare fornuftig for utdata; conv = notrunc foreslått)

direkte bruk direkte I / U for data

katalog mislykkes med mindre en katalog

dsync bruker synkronisert I / O for data

synkronisering på samme måte, men også for metadata

fullblock akkumulerer hele inputblokker (kun iflag)

nonblock bruk ikke-blokkerende I / O

noatime oppdaterer ikke tilgangstiden

nocache Be om å slippe cache.

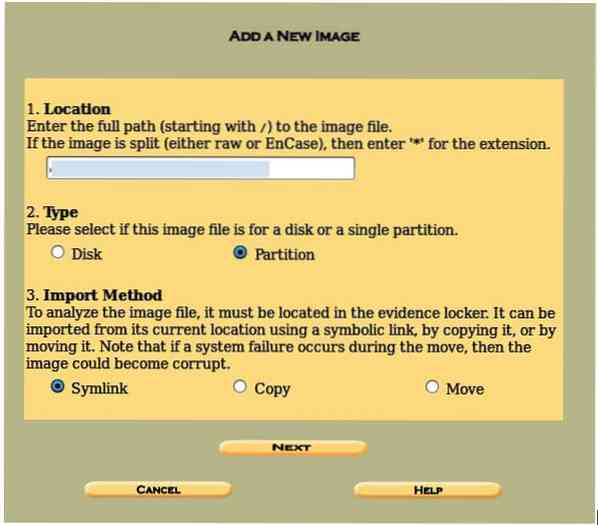

Vi bruker et bilde som heter 8-jpeg-search-dd vi har lagret på systemet vårt. Dette bildet ble laget for testsaker av Brian Carrier for å bruke det med obduksjon og er tilgjengelig på internett for testsaker. Før vi legger til bildet, bør vi sjekke md5-hash for dette bildet nå og sammenligne det senere etter å ha fått det inn i bevisskapet, og begge skal matche. Vi kan generere md5-summen av bildet vårt ved å skrive følgende kommando i terminalen vår:

[e-postbeskyttet]: ~ $ md5sum 8-jpeg-search-ddDette vil gjøre susen. Stedet der bildefilen er lagret er / ubuntu / Desktop / 8-jpeg-search-dd.

Det viktige er at vi må gå inn hele banen der bildet ligger i.r / ubuntu / desktop / 8-jpeg-search-dd i dette tilfellet. Symlink er valgt, noe som gjør at bildefilen ikke er sårbar for problemer knyttet til kopiering av filer. Noen ganger får du en feil med "ugyldig bilde", sjekker banen til bildefilen og sørger for at skråstrek "/ ” er det. Klikk på Neste vil vise oss bildedetaljene våre som inneholder Filsystem type, Monter stasjonen, og md5 verdien av bildefilen vår. Klikk på Legge til for å plassere bildefilen i bevisskapet og klikke OK. En skjerm som dette vises:

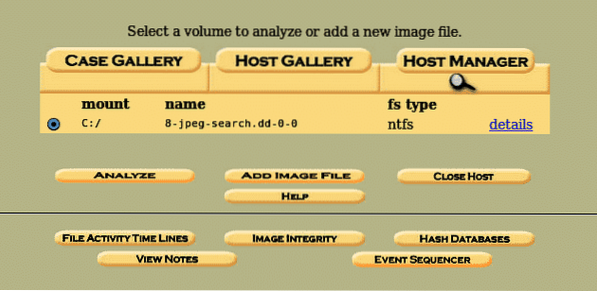

Her får vi vellykket bildet og av til vårt Analysere del for å analysere og hente verdifulle data i betydningen digital rettsmedisin. Før vi går videre til "analyser" -delen, kan vi sjekke bildedetaljene ved å klikke på detaljalternativet.

Dette vil gi oss detaljer om bildefilen, som filsystemet som brukes (NTFS i dette tilfellet), monteringspartisjonen, navnet på bildet, og gjør det mulig å gjøre søkeordsøk og datagjenoppretting raskere ved å trekke ut strenger med hele volumer og også ikke tildelte mellomrom. Når du har gått gjennom alle alternativene, klikker du på tilbake-knappen. Nå før vi analyserer bildefilen vår, må vi sjekke integriteten til bildet ved å klikke på Image Integrity-knappen og generere en md5-hash av bildet vårt.

Det viktige å merke seg er at denne hashen vil matche den vi hadde generert gjennom md5 sum ved starten av prosedyren. Når det er gjort, klikker du på Lukk.

Analyse:

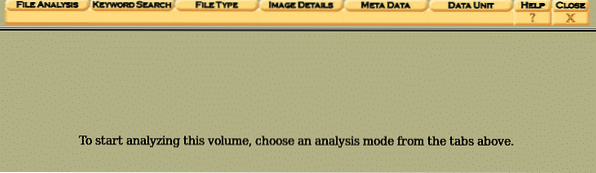

Nå som vi har opprettet saken vår, gitt den et vertsnavn, lagt til en beskrivelse, kontrollert integriteten, kan vi behandle analysealternativet ved å klikke på Analysere knapp.

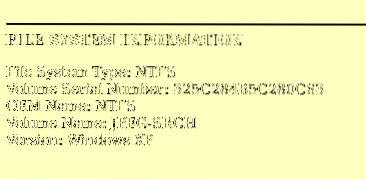

Vi kan se forskjellige analysemodi, dvs.e., Filanalyse, søkeordsøk, filtype, bildedetaljer, dataenhet. Først og fremst klikker vi på Bildedetaljer for å få filinformasjonen.

Vi kan se viktig informasjon om bildene våre som filsystemtypen, operativsystemnavnet og det viktigste, serienummeret. Volumets serienummer er viktig i retten, da det viser at bildet du analyserte er det samme eller en kopi.

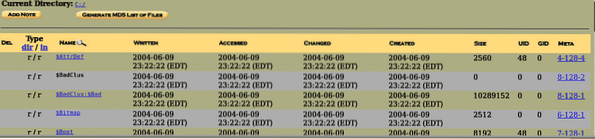

La oss ta en titt på Filanalyse alternativ.

Vi finner en haug med kataloger og filer som er tilstede inne i bildet. De er oppført i standardrekkefølgen, og vi kan navigere i en filsurfingsmodus. På venstre side kan vi se den aktuelle katalogen som er spesifisert, og nederst på den kan vi se et område der du kan søke etter spesifikke nøkkelord.

Foran filnavnet er det fire felt som heter skrevet, åpnet, endret, opprettet. Skrevet betyr datoen og klokkeslettet filen sist ble skrevet til, Tilgang betyr at sist gang du fikk tilgang til filen (i dette tilfellet er den eneste datoen pålitelig), Endret betyr siste gang filens beskrivende data ble endret, Laget betyr datoen og klokkeslettet da filen ble opprettet, og Metadata viser informasjonen om filen annet enn generell informasjon.

På toppen vil vi se et alternativ av Genererer md5-hashes av filene. Og igjen, dette vil sikre integriteten til alle filene ved å generere md5-hashes av alle filene i gjeldende katalog.

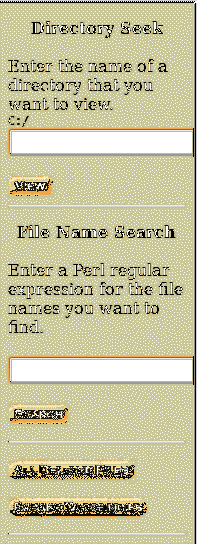

Venstre side av Filanalyse kategorien inneholder fire hovedalternativer, i.e., Katalogsøk, Filnavn søk, alle slettede filer, utvid kataloger. Katalogsøk lar brukerne søke i katalogene man ønsker. Søk etter filnavn tillater søk i spesifikke filer i den gitte katalogen,

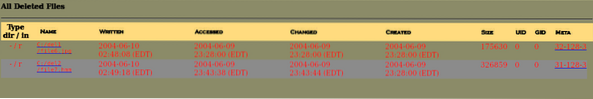

Alle slettede filer inneholder de slettede filene fra et bilde med samme format, i.e., skrevet, åpnet, opprettet, metadata og endrede alternativer og vises i rødt som gitt nedenfor:

Vi kan se at den første filen er en jpeg filen, men den andre filen har en utvidelse på “Hmm”. La oss se på filens metadata ved å klikke på metadata til høyre.

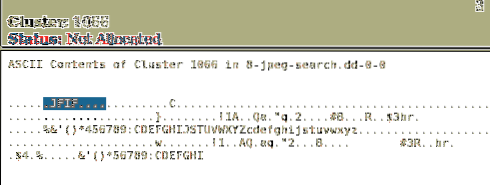

Vi har funnet ut at metadataene inneholder en JFIF oppføring, som betyr JPEG File Interchange Format, så vi forstår at det bare er en bildefil med utvidelsen "hmm”. Utvid kataloger utvider alle kataloger og lar et større område arbeide rundt med kataloger og filer i de gitte katalogene.

Sortere filene:

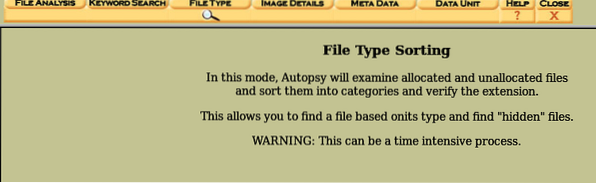

Det er ikke mulig å analysere metadataene til alle filene, så vi må sortere dem og analysere dem ved å sortere eksisterende, slettede og ikke-tildelte filer ved å bruke Filtype fanen.'

Å sortere filkategoriene slik at vi enkelt kan inspisere de med samme kategori. Filtype har muligheten til å sortere samme type filer i en kategori, i.e., Arkiv, lyd, video, bilder, metadata, exec-filer, tekstfiler, dokumenter, komprimerte filer, etc.

En viktig ting ved visning av sorterte filer er at obduksjon ikke tillater visning av filer her; i stedet må vi bla til stedet der disse er lagret og se dem der. Klikk på for å vite hvor de er lagret Vis sorterte filer alternativet på venstre side av skjermen. Plasseringen den vil gi oss vil være den samme som den vi spesifiserte mens vi opprettet saken i første trinn i.e./ var / lib / obduksjon /

For å gjenåpne saken, er det bare å åpne obduksjon og klikke på et av alternativene “Åpen sak.”

Sak: 2

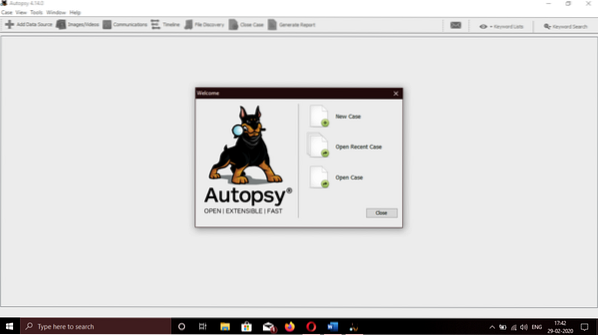

La oss ta en titt på å analysere et annet bilde ved hjelp av Autopsy på et Windows-operativsystem og finne ut hva slags viktig informasjon vi kan få fra en lagringsenhet. Det første vi trenger å gjøre er å lage en ny sak. Vi kan gjøre det ved å klikke på ett av tre alternativer (Åpen sak, Ny sak, nylig Åpen sak) på obduksjonens hjemmeside. Etter å ha klikket på den, ser vi en skjerm som dette:

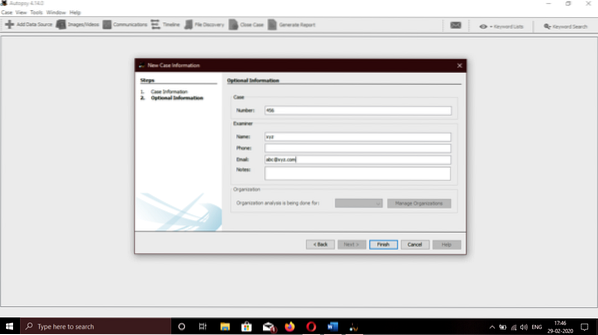

Oppgi saksnavnet, og stien hvor filene skal lagres, og skriv deretter inn detaljene som nevnt, i.e., saksnavnet, sensorens navn og beskrivelse av saken for å organisere info og bevis som brukes til denne etterforskningen. I de fleste tilfeller er det mer enn en sensor som gjør undersøkelsen.

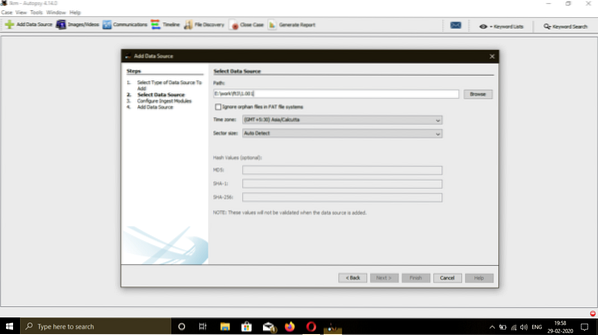

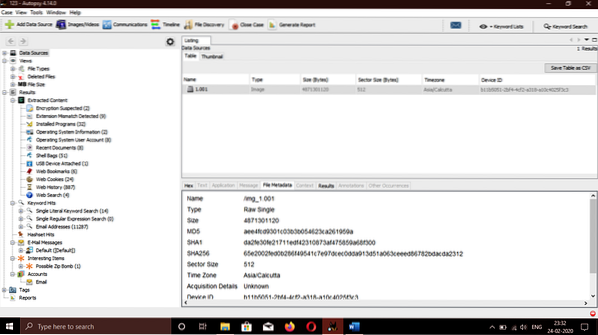

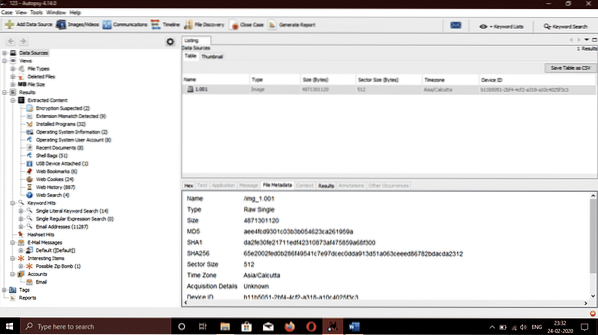

Gi nå bildet du vil undersøke. E01(Ekspertvitneformat), AFF(avansert rettsmedisinsk format), råformat (DD), og bilder for minnesmedisiner er kompatible. Vi har lagret et bilde av systemet vårt. Dette bildet vil bli brukt i denne undersøkelsen. Vi bør gi hele stien til bildeplasseringen.

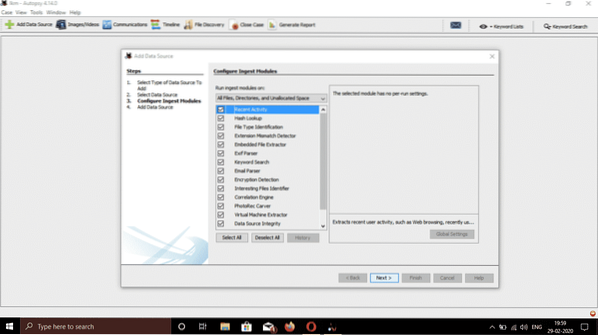

Det vil be om å velge forskjellige alternativer som tidslinjeanalyse, filtrering av blokkering, utskjæringsdata, Exif-data, anskaffelse av webgjenstander, søkeordsøk, e-post parser, innebygd filutvinning, nylig aktivitetskontroll, etc. Klikk på velg alt for best opplevelse, og klikk på neste knapp.

Når alt er gjort, klikker du på Fullfør og venter på at prosessen skal fullføres.

Analyse:

Det er to typer analyser, Død analyse, og Direkte analyse:

En død undersøkelse skjer når en forpliktet etterforskningsramme brukes til å se på informasjonen fra et spekulert rammeverk. På det tidspunktet når dette skjer, Sleuth-settet Obduksjon kan løpe i et område der sjansen for skade er utryddet. Autopsy og The Sleuth Kit tilbyr hjelp til rå-, Expert Witness- og AFF-formater.

En live etterforskning skjer når formodningsrammeverket brytes ned mens det kjører. I dette tilfellet, Sleuth-settet Obduksjon kan løpe i hvilket som helst område (alt annet enn et begrenset rom). Dette brukes ofte under reaksjonen mens episoden blir bekreftet.

Nå før vi analyserer bildefilen vår, må vi sjekke integriteten til bildet ved å klikke på Image Integrity-knappen og generere en md5-hash av bildet vårt. Det viktige å merke seg er at denne hasjen vil matche den vi hadde for bildet i begynnelsen av prosedyren. Image hash er viktig da det forteller om det gitte bildet har tuklet eller ikke.

i mellomtiden, Autopsi har fullført prosedyren, og vi har all informasjonen vi trenger.

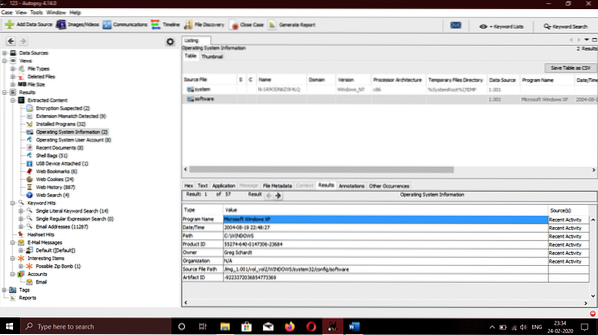

- Først og fremst vil vi starte med grunnleggende informasjon som operativsystemet som ble brukt, siste gang brukeren logget på og den siste personen som fikk tilgang til datamaskinen i løpet av et uhell. For dette vil vi gå til Resultater> Utpakket innhold> Informasjon om operativsystem på venstre side av vinduet.

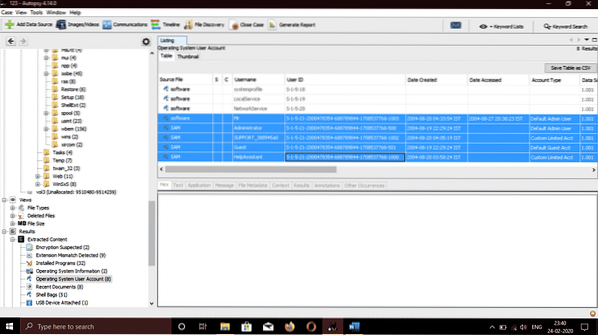

For å se totalt antall kontoer og alle tilknyttede kontoer, går vi til Resultater> Utpakket innhold> Brukerkontoer for operativsystem. Vi får se en skjerm som dette:

Informasjonen som den siste personen som fikk tilgang til systemet, og foran brukernavnet er det noen felt som heter åpnet, endret, opprettet. Tilgang betyr siste gang kontoen ble åpnet (i dette tilfellet er den eneste datoen pålitelig) og cslått betyr datoen og klokkeslettet kontoen ble opprettet. Vi kan se at den siste brukeren som fikk tilgang til systemet ble kalt MR. Ond.

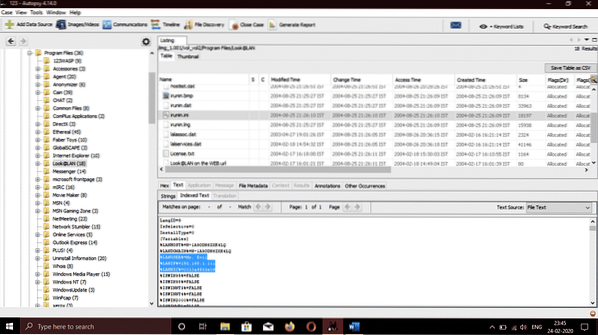

La oss gå til Programfiler mappen på C stasjonen på venstre side av skjermen for å oppdage den fysiske og internettadressen til datasystemet.

Vi kan se IP (Internet Protocol) adresse og MAC adressen til datasystemet som er oppført.

La oss gå til Resultater> Utpakket innhold> Installerte programmer, vi kan se her er følgende programvare som brukes til å utføre ondsinnede oppgaver relatert til angrepet.

- Cain & abel: Et kraftig pakkesnuseverktøy og passordknusingverktøy som brukes til pakkesnusing.

- Anonymizer: Et verktøy som brukes til å skjule spor og aktiviteter den ondsinnede brukeren utfører.

- Ethereal: Et verktøy som brukes til å overvåke nettverkstrafikk og fange pakker i et nettverk.

- Søt FTP: En FTP-programvare.

- NetStumbler: Et verktøy som brukes til å oppdage et trådløst tilgangspunkt

- WinPcap: Et kjent verktøy som brukes for tilgang til koblingslag nettverk i Windows-operativsystemer. Det gir tilgang på lavt nivå til nettverket.

I / Windows / system32 plassering, kan vi finne e-postadressene brukeren brukte. Vi kan se MSN e-post, Hotmail, Outlook e-postadresser. Vi kan også se SMTP e-postadresse her.

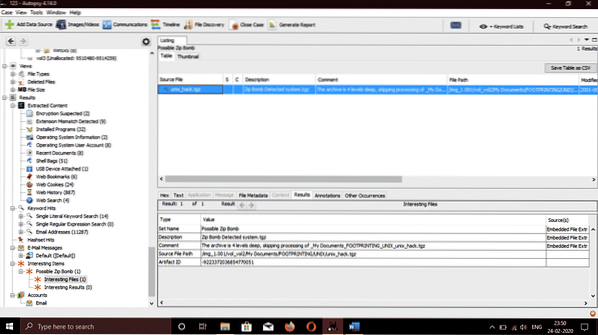

La oss gå til et sted hvor Autopsi lagrer mulige skadelige filer fra systemet. Navigere til Resultater> Interessante gjenstander, og vi kan se en zip-bombe tilstede med navnet unix_hack.tgz.

Da vi navigerte til / Resirkulering plassering, fant vi 4 slettede kjørbare filer kalt DC1.exe, DC2.exe, DC3.exe og DC4.exe.

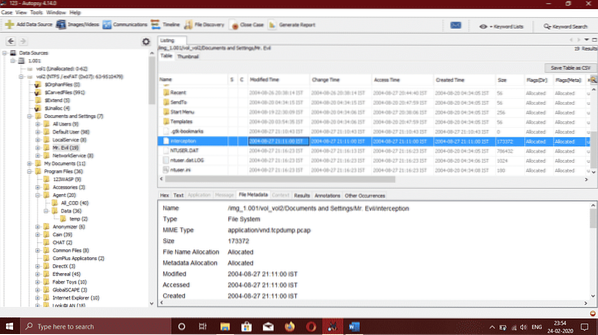

- Ethereal, en kjent sniffe verktøy som kan brukes til å overvåke og avskjære alle typer kablet og trådløs nettverkstrafikk blir også oppdaget. Vi satt sammen de fangede pakkene på nytt og katalogen der den er lagret er / Dokumenter, filnavnet i denne mappen er Avlytting.

Vi kan se i denne filen dataene som nettleserofferet brukte, og typen trådløs datamaskin og fant ut at det var Internet Explorer på Windows CE. Nettstedene offeret hadde tilgang til var YAHOO og MSN .com, og dette ble også funnet i avlyttingsfilen.

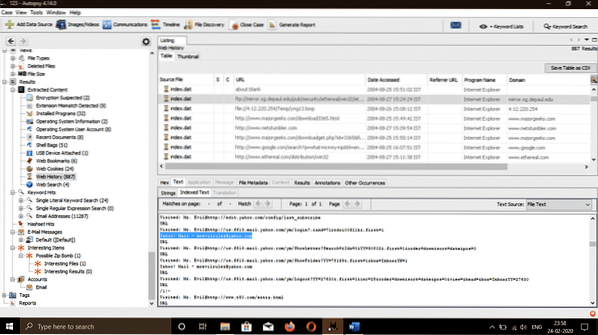

På å oppdage innholdet i Resultater> Utpakket innhold> Nettlogg,

Vi kan se ved å utforske metadata for gitte filer, brukerens historie, nettstedene han besøker og e-postadressene han oppga for å logge på.

Gjenopprette slettede filer:

I den tidligere delen av artikkelen har vi oppdaget hvordan man kan hente ut viktige deler av informasjon fra et bilde av en hvilken som helst enhet som kan lagre data som mobiltelefoner, harddisker, datasystemer osv. Blant de mest grunnleggende nødvendige talentene for et rettsmedisin, er det antagelig det viktigste å gjenopprette slettede poster. Som du sannsynligvis er klar over, forblir dokumenter som er "slettet" på lagringsenheten med mindre den blir overskrevet. Slette disse postene gjør i utgangspunktet enheten tilgjengelig for å bli overskrevet. Dette innebærer at hvis den mistenkte slettet bevisregister til de blir overskrevet av dokumentrammen, er de tilgjengelige for oss å hente inn.

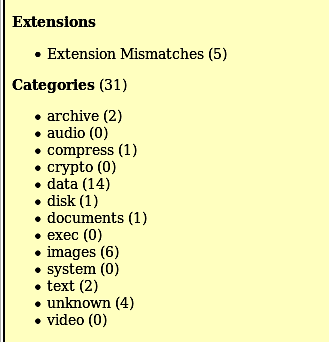

Nå vil vi se på hvordan du kan gjenopprette de slettede filene eller postene ved hjelp av Sleuth kit obduksjon. Følg alle trinnene ovenfor, og når bildet er importert, ser vi en skjerm som denne:

På venstre side av vinduet, hvis vi utvider ytterligere Filtyper alternativet, vil vi se en haug med kategorier navngitt Arkiv, lyd, video, bilder, metadata, exec-filer, tekstfiler, dokumenter (html, pdf, word, .ppx osv.), komprimerte filer. Hvis vi klikker på Bilder, det vil vise alle bildene som er gjenopprettet.

Litt lenger under, i underkategorien av Filtyper, vi vil se et alternativnavn Slettede filer. Når du klikker på dette, vil vi se noen andre alternativer i form av merkede faner for analyse i nedre høyre vindu. Fanene er navngitt Sekskant, resultat, indeksert tekst, strenger, og Metadata. I Metadata-fanen ser vi fire navn skrevet, åpnet, endret, opprettet. Skrevet betyr datoen og klokkeslettet filen sist ble skrevet til, Tilgang betyr at sist gang filen ble åpnet (i dette tilfellet er den eneste datoen pålitelig), Endret betyr sist gang filens beskrivende data ble endret, Laget betyr datoen og klokkeslettet da filen ble opprettet. Nå for å gjenopprette den slettede filen vi ønsker, klikk på den slettede filen og velg Eksport. Den vil be om et sted der filen skal lagres, velge et sted og klikke OK. Mistenkte vil ofte forsøke å dekke sporene sine ved å slette forskjellige viktige filer. Vi vet som en rettsmedisinsk person at inntil disse dokumentene blir overskrevet av filsystemet, kan de hentes tilbake.

Konklusjon:

Vi har sett på fremgangsmåten for å hente ut nyttig informasjon fra målbildet vårt ved hjelp av Sleuth kit obduksjon i stedet for individuelle verktøy. En obduksjon er et alternativ for enhver rettsmedisinsk etterforsker og på grunn av hastigheten og påliteligheten. Obduksjon bruker flere kjerneprosessorer som kjører bakgrunnsprosessene parallelt, noe som øker hastigheten og gir oss resultater på mindre tid og viser søkeordene som er søkt så snart de blir funnet på skjermen. I en tid der rettsmedisinske verktøy er en nødvendighet, gir obduksjon de samme kjernefunksjonene gratis som andre betalte rettsmedisinske verktøy.

Obduksjon går forut for omdømmet til noen betalte verktøy, samt gir noen ekstra funksjoner som registeranalyse og analyse av nettgjenstander, som de andre verktøyene ikke gjør. En obduksjon er kjent for sin intuitive bruk av naturen. Et raskt høyreklikk åpner det vesentlige dokumentet. Det innebærer nesten null utholdenhetstid for å oppdage om eksplisitte forfølgelsesbetingelser er på vårt bilde, telefon eller PC som blir sett på. Brukere kan også trekke tilbake når dype oppdrag blir til blindveier, ved å bruke bakover- og fremoverhistoriske fangster for å følge med. Video kan også sees uten ytre applikasjoner, noe som øker bruken.

Miniatyrbildeperspektiver, opptak og dokumenttype som ordner filtrering av de gode filene og flagging for forferdelig, ved bruk av tilpasset hash-sett-separering er bare en del av forskjellige høydepunkter som du kan finne på Sleuth-settet Obduksjon versjon 3 som gir betydelige forbedringer fra versjon 2.Basis Technology subsidierte generelt arbeidet med versjon 3, hvor Brian Carrier, som leverte en stor del av arbeidet på tidligere gjengivelser av Autopsi, er CTO og leder for avansert kriminologi. Han blir også sett på som en Linux-mester og har komponert bøker om målbar informasjonsutvinning, og Basis Technology skaper Sleuth-settet. Derfor kan klienter mest sannsynlig føle seg veldig sikre på at de får en anstendig vare, en vare som ikke vil forsvinne på noe tidspunkt i nær fremtid, og en som sannsynligvis vil bli opprettholdt i det som kommer.

Phenquestions

Phenquestions