Et av de karakteristiske aspektene ved Nikto som skiller den fra andre skannere og legitimerer den som en strengt pentester, er at den ikke kan brukes skjult. Så en svart hat misbruker den blir lett oppdaget. Og dette er veldig heldig for oss, da Nikto ellers er en juggernaut som langt overgår alternativene når det gjelder nettskanning.

I motsetning til andre webskannere, der informasjonen presenteres i et komplisert og nesten uutslettelig format, henviser Nikto utvetydig oppmerksomheten til hver eneste sårbarhet og innenfor det første utkastet til rapporten som den presenterer. Derfor blir det ofte ansett som industristandard blant flere whitehat-samfunn over hele verden.

La oss se hvordan vi kan sette opp og starte pennetesting med Nikto.

1-Sette opp Nikto

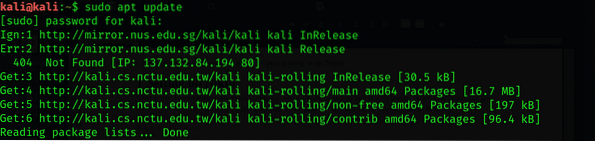

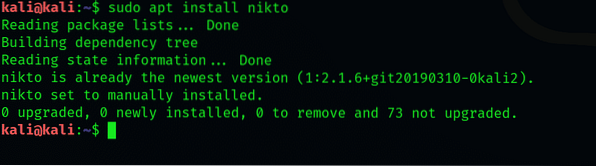

Sjekk sårbarhetsanalysekategorien i Kali Linux for å se om den er der; Ellers kan du hente Nikto fra GitHub siden den er åpen kildekode eller bruke apt install-kommandoen i Kali Linux:

$ sudo apt oppdatering

Mac-brukere kan bruke Homebrew til å installere Nikto:

$ brew install nikto2-Komme i gang

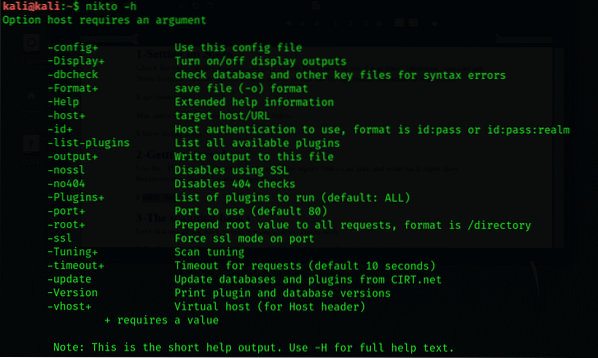

Bruk -Hjelp for å se en detaljert guide om alle inngangene Nikto kan ta og hva hver inngang gjør. Anbefales for de som er ny i dette.

$ nikto -hjelp

3-Grunnleggende om skanning

La oss diskutere alle de grunnleggende syntaksen vi kan instruere Nikto med.

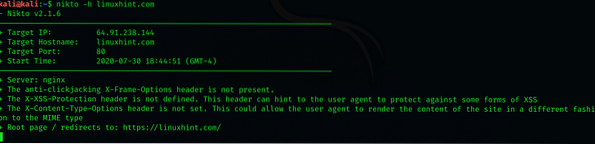

Erstatt standard IP eller vertsnavn med et vertsnavn du ønsker:

$ nikto -h linuxhint.com

Vi kan utføre en grunnleggende skanning å lete etter port43 og SSL, som har utbredt bruk på HTTP-nettsteder. Selv om Nikto ikke trenger deg for å spesifisere typen, hjelper du Nikto med å spare tid med skanning ved å spesifisere.

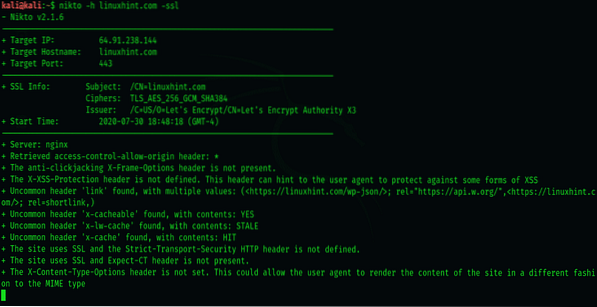

Til spesifiser et SSL-nettsted, bruk følgende syntaks

$ nikto -h linuxhint.com -ssl

4-skanning SSL-aktiverte nettsteder med Nikto

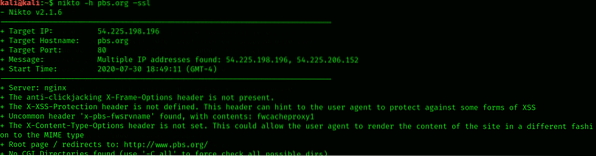

Her skanner vi pbs.org for demonstrasjon. Vi vil også lære i denne delen om den forskjellige informasjonen Nikto rapporterer når den er ferdig med skanning. For å starte skanning, skriv:

$ nikto -h pbs.org -ssl

Vi har utført en rask skanning av pbs.org

Ved tilkobling til port 443 viser den litt informasjon om krypteringen vi kan undersøke. Informasjonen her er ikke veldig relevant for det vi prøver å gjøre, så vi går videre til å utføre mer forseggjorte skanninger.

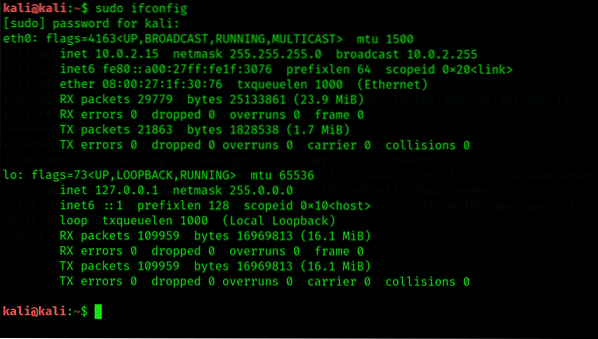

5-skanning av IP-adresser

Nikto kan også brukes i det lokale nettverket for å søke etter innebygde servere. For å gjøre det, må vi vite IP-adressen vår. Skriv inn følgende i kommandoterminalen for å se IP-adressen til den lokale maskinens bruk.

$ sudo ifconfig

IP-adressen vi trenger er den som blir fulgt av 'inet', så noter den. Du kan trene nettverksområdet ditt ved å kjøre en ipcalc på den, som du enkelt kan laste ned og installere med apt install ipcalc hvis du ikke allerede har den installert.

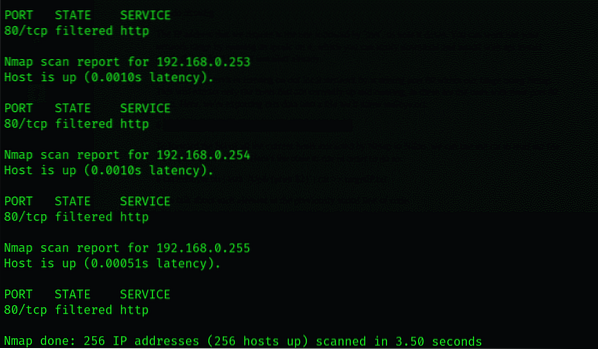

La oss skanne etter tjenester som kjører på vårt lokale nettverk ved å skanne port 80 innenfor vårt utvalg ved hjelp av Nmap. Dette vil bare trekke ut vertene som er i gang, for det er disse som har port 80 åpen. Her eksporterer vi disse dataene til en fil som vi vil gi navnet nullbye.tekst:

$ sudo nmap -p 80 192.168.0.0/24 -oG linuxhint.tekst

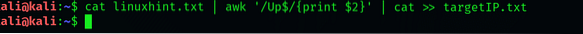

For å videresende listen over alle gjeldende verter hentet av Nmap til Nikto, kan vi bruke katten til å lese filen vi eksporterte informasjonen til. Her er koden du skal kjøre for å gjøre det:

$ katt linuxhint.txt | awk '/ Up $ / print $ 2' | katt >> targetIP.tekst

La oss snakke om hvert element i den tidligere oppgitte kodelinjen.

kjipt- søker etter mønsteret i den målrettede filen som følger 'cat' i syntaksen

Opp- om det faktum at verten er oppe

Skriv ut $ 2- betyr at du instruerer om å skrive ut det andre ordet i hver linje i .txt-fil

targetIP.txt er bare en fil vi sender dataene våre til, som i ditt tilfelle kan du gi den navn hva du vil.

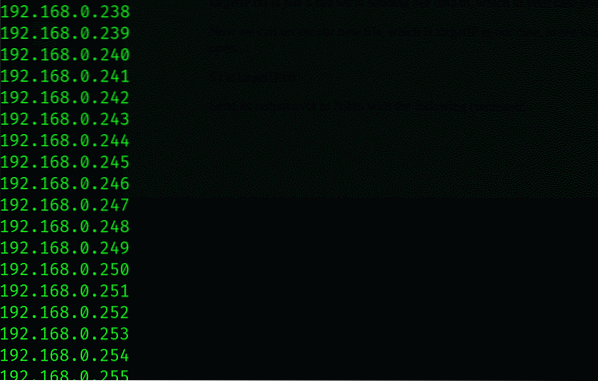

Nå kan vi få tilgang til den nye filen vår, som er targetIP i vårt tilfelle, for å se hvilke IP-adresser som har port 80 åpen.

$ cat targetIP.tekst

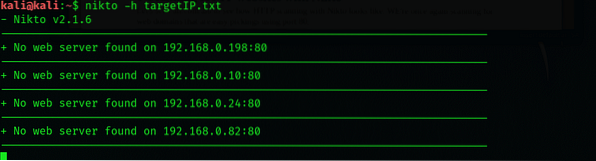

Send utgangen til Nikto med følgende kommando:

$ nikto -h målIP.tekst

Legg merke til hvor like resultatene her er sammenlignet med de vi mottok i SSL-nettskanning.

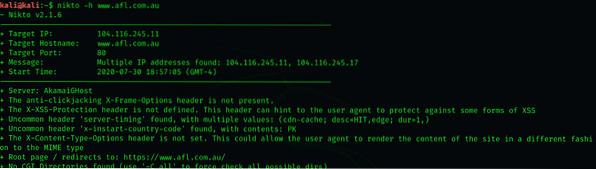

6-skanning av HTTP-nettsteder med Nikto

La oss skanne afl.com.alu for å se hvordan HTTP-skanning med Nikto ser ut. VI skanner igjen etter nettdomener som er enkle å velge ved hjelp av port 80.

$ nikto -h www.afl.com.au

Informasjonen som er mest relevant for brukerne våre er katalogene den har funnet. Vi kan bruke disse til å skaffe deg brukerlegitimasjon, blant annet som enten var feilkonfigurert eller utilsiktet ble åpnet for tilgang.

Kobling av Nikto med Metasploit

Når du er ferdig med nettskanning, kommer du til slutt til å fortsette å utføre selve pennetesten, helst med Metasploit. Så det er bra at Nikto har funksjonalitet som lar deg eksportere informasjon til andre gjenopprettingsverktøy.

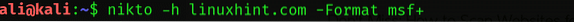

For å eksportere informasjon til et format som kan leses av Metasploit, kan du utføre skanningen som vi har forklart ovenfor, men legge til -Format msf + etter koden, som:

$ nikto -h linuxhint.com -Format msf+

Pakke opp ting:

Dette var en kort guide for å hjelpe deg i gang med Nikto, den mest roste og pålitelige webscanneren blant pennetestere. Vi har sett på måter å bestemme myke flekker for å teste sårbarheter med nikto og hvordan du eksporterer det til Metasploit for å utføre mer nøyaktig utnyttelse. For sin evne til å oppdage over 6700 farlige filer / CGIer, og evnen til å fange informasjonskapsler og utskrifter, anbefaler vi nybegynnere å utforske dette intrikate verktøyet.

Hold deg oppdatert for oppdateringer og oppfølging, og i mellomtiden kan du lese noen av de andre opplæringene om pen-testing.

Phenquestions

Phenquestions