Dette er en nybegynnerveiledning for bruk av WMAP-pluginet som er innlemmet i Metasploit-rammeverket for å skanne etter sårbarheter i webapplikasjoner. Vi vil bruke webapplikasjonen DVWA som et mål for å demonstrere skanneprosessen utført ved hjelp av WAMP. DVWA er en forkortelse for "jævla sårbar webapplikasjon", og appen er spesielt designet for å brukes av cybersikkerhetsnybegynnere for å teste og skjerpe deres penetrasjonsferdigheter.

Sette opp Metasploit-rammeverket i Kali Linux

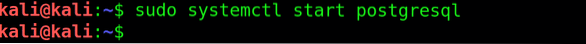

Vi starter med å lansere Metasploit-rammeverket. Først starter du opp PostgreSQL-serveren ved å skrive:

$ sudo systemctl start postgresql

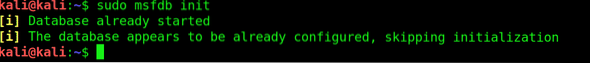

Initier deretter databasen med msfdb init:

$ msfdb init

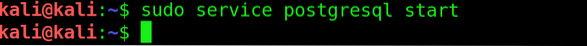

Start deretter PostgreSQL-tjenesten med tjenesten postgresql start

$ sudo service postgresql start

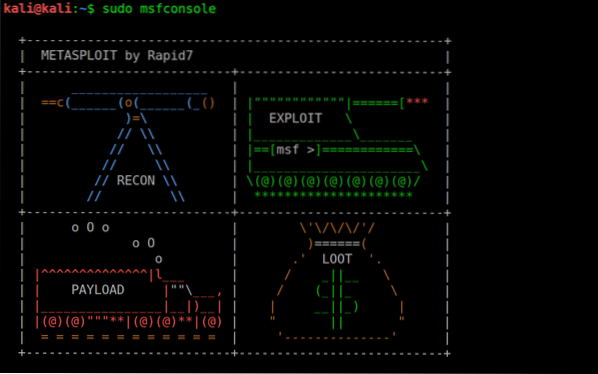

Skriv deretter msfconsole for å starte Metasploit-databasen

$ sudo msfconsole

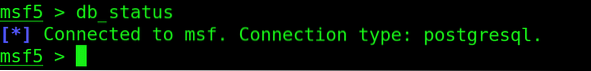

Databasen er nå lastet. Du kan sørge for at databasen er lastet riktig, skriv inn:

$ msf> db_status

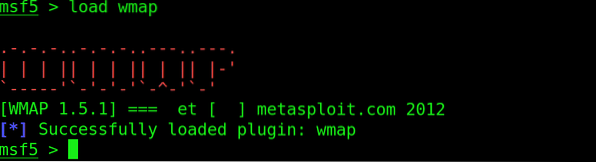

Last inn WMAP

Deretter starter du WMAP ved hjelp av følgende kommando:

$ msf> last wmapKommandoskallet viser følgende vindu:

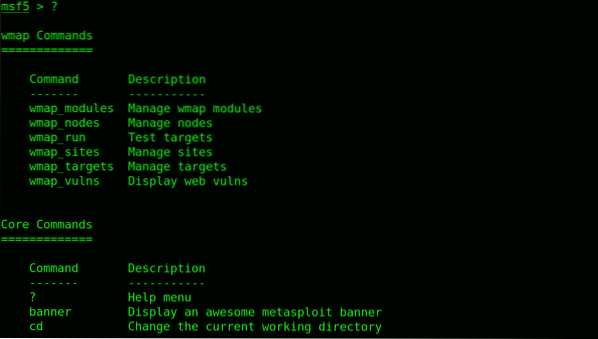

Skriv inn “?”Og Metasploit vil vise hjelpemenyen, som sannsynligvis vil se ut som:

$ msf> ?

Skriv inn målområdet for å starte skanningen

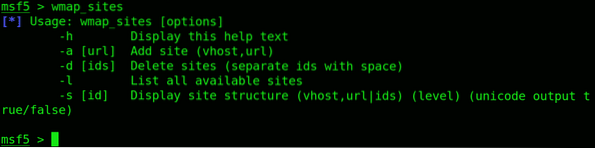

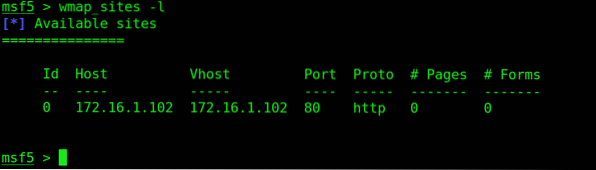

Bruk wmap_sites til å administrere nettsteder du vil skanne.

$ msf> wmap_sites

Dette skriver du inn for å legge til et nettsted:

$ msf> wmap_sites -a http: // 172.16.1.102

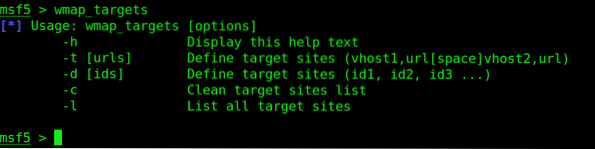

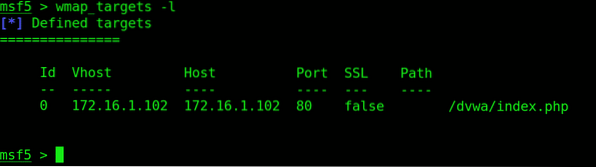

Nå må vi peke Metasploit til offerets side ved å oppgi URL

$ msf> wmap_targets

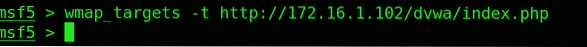

Skriv inn wmap_targets -t for å peke til nettstedet:

$ msf> wmap_targets -t http: // 172.16.1.102 / dvwa / indeks.php

Laster opp modene

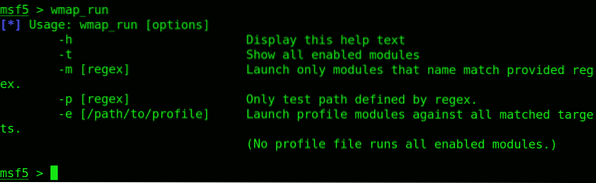

Før vi kjører skanneren, skriv wmap_run. Du vil se alternativene for denne kommandoen.

$ msf> wmap_run

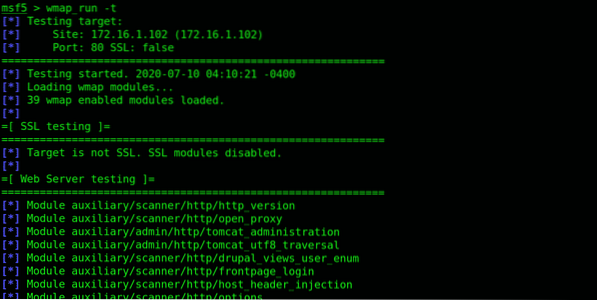

Sett i wmap-run etterfulgt av et -t flagg.

$ msf> wmap_run -t

Som du kan se, har dette listet opp alle de aktiverte modulene, som det er alle slags. Det er også en gjeng som er deaktivert. Du kan se at SSL-modulen er blant funksjonshemmede, noe som skyldes at offerområdet ikke bruker den.

Hvis du vil ha detaljert informasjon, skriv info, etterfulgt av informasjonen på modet.

Kjøre skanneren

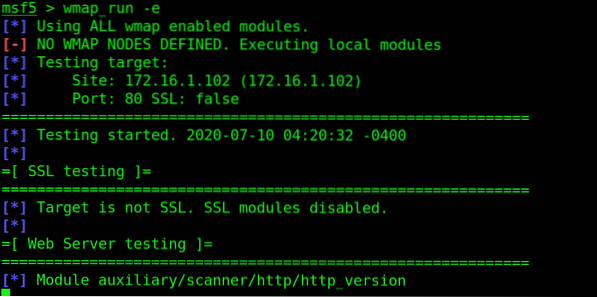

For å starte skanningen, skriv inn wmap_run etterfulgt av -e flagg. Skanningen tar normalt ganske lang tid å fullføre.

$ msf> wmap_run -e

Bruk kommandoen wmap_vulns -l for å se resultatene av skanningen.

$ msf> wmap_vulns -l

Konklusjon

Denne nybegynnerens gjennomgang har handlet om å bruke Metasploits WAMP-modul for å skanne webapplikasjoner og sjekke den for sårbarheter. Vi har satt opp hvordan du starter Metasploit-databasen, hvordan du starter WAMP-tillegget og dirigerer det til en webapp for å starte skanning. Med pennetesting kan du se etter mulige bruddpunkter i en webapp for å eliminere dem, og dermed styrke sikkerheten.

Phenquestions

Phenquestions