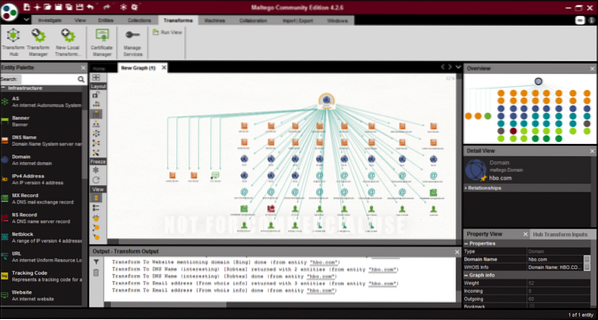

Maltego

Maltego ble opprettet av Paterva og brukes av rettshåndhevelse, sikkerhetseksperter og sosiale ingeniører for å samle og dissekere informasjon med åpen kildekode. Det kan samle store mengder informasjon fra forskjellige kilder og bruke forskjellige teknikker for å gi grafiske, lett å se resultater. Maltego tilbyr et transformasjonsbibliotek for utforskning av åpen kildekodedata og representerer dataene i et grafisk format som er egnet for relasjonsanalyse og datautvinning. Disse endringene er innebygd og kan også endres, avhengig av nødvendighet.

Maltego er skrevet på Java og fungerer med alle operativsystemer. Den leveres forhåndsinstallert i Kali Linux. Maltego er mye brukt på grunn av sin behagelige og lett forståelige enhetsforholdsmodell som representerer alle relevante detaljer. Hovedformålet med denne applikasjonen er å undersøke forholdet mellom mennesker, websider eller domener til organisasjoner, nettverk og internettinfrastruktur. Søknaden kan også fokusere på forbindelsen mellom sosiale mediekontoer, åpen kildekode-intelligens-API-er, selvstyrte private data og datamaskinnettnoder. Med integrasjoner fra forskjellige datapartnere utvider Maltego sin rekkevidde i utrolig grad.

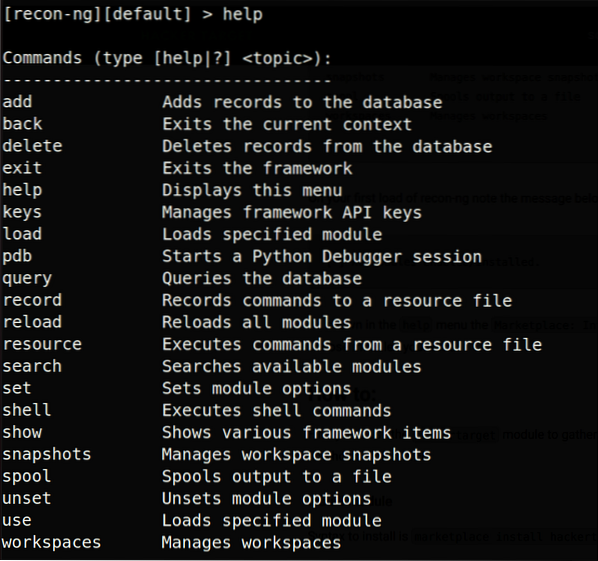

Recon-ng

Recon-ng er et overvåkingsverktøy som er identisk med Metasploit. Hvis rekonstruksjon blir betjent fra kommandolinjen, vil du angi et miljø, for eksempel et skall, der du kan konfigurere alternativer og omkonfigurere og sende ut rapporter for forskjellige rapportformer. En rekke nyttige funksjoner tilbys av den virtuelle konsollen til Recon-ng, for eksempel fullføring av kommando og kontekstuell støtte. Hvis du vil hacke noe, bruk Metasploit. Hvis du vil samle offentlig informasjon, kan du bruke Social Engineering Toolkit og Recon-ng for å utføre overvåking.

Recon-ng er skrevet i Python, og dets uavhengige moduler, nøkkelliste og andre moduler brukes hovedsakelig til datainnsamling. Dette verktøyet er forhåndslastet med flere moduler som bruker online søkemotorer, plugins og API-er som kan hjelpe til med å samle inn målinformasjonen. Rekonstruksjon, som å klippe og lime, automatiserer tidkrevende OSINT-prosesser. Recon-ng antyder ikke at verktøyene kan utføre hele OSINT-samlingen, men den kan brukes til å automatisere mange av de vanligste høstingformene, noe som gir mer tid til tingene som fortsatt må gjøres manuelt.

Bruk følgende kommando for å installere recon-ng:

[e-postbeskyttet]: ~ $ sudo apt installere om[e-postbeskyttet]: ~ $ rekon. ng

For å liste opp tilgjengelige kommandoer, bruk hjelpekommandoen:

Anta at vi trenger å samle noen underdomener til et mål. Vi vil bruke en modul som heter “hacker target” for å gjøre det.

[recon-ng] [default] [hackertarget]> show options

[recon-ng] [default] [hackertarget]> set source google.com

Nå vil programmet samle relatert informasjon og vise alle underdomenene til målesettet.

Shodan

For å finne noe på Internett, spesielt Internet of Things (IoT), er den optimale søkemotoren Shodan. Mens Google og andre søkemotorer bare indekserer søk på Internett, indekserer Shodan nesten alt, inkludert webkameraer, vannforsyning til private jetfly, medisinsk utstyr, trafikklys, kraftverk, kildeskiltlesere, smarte TV-er, klimaanlegg og alt du måtte tro av det er koblet til internett. Den største fordelen med Shodan ligger i å hjelpe forsvarere med å finne sårbare maskiner i sine egne nettverk. La oss se på noen eksempler:

- Slik finner du Apache-servere på Hawaii:

apache city: ”Hawaii” - Slik finner du Cisco-enheter på et gitt delnett:

cisco net: ”214.223.147.0/24 ”

Du kan finne ting som webkameraer, standardpassord, rutere, trafikklys og mer med enkle søk, da det er enklere, tydeligere og enklere å bruke.

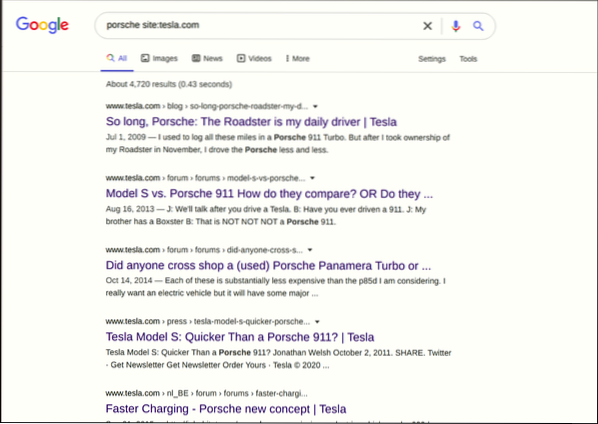

Google Dorks

Google-hacking, eller Google dorking, er en hackingtaktikk som bruker Google Søk og andre Google-apper til å identifisere sikkerhetsfeil i nettsteds konfigurasjon og maskinkode. "Google hacking" innebærer å bruke spesialiserte Google-søkemotoroperatører for å finne unike tekststrenger i søkeresultatene.

La oss utforske noen eksempler ved hjelp av Google Dork for å finne privat informasjon på Internett. Det er en måte å identifisere seg på .LOGG-filer som er utilsiktet eksponert på internett. EN .LOG-filen inneholder ledetråder om hva systempassord kan være eller de forskjellige systembruker- eller administratorkontoer som kan eksistere. Når du skriver inn følgende kommando i Google-søkefeltet, finner du en liste over produkter med eksponert .LOGFiler før året 2017:

Følgende søk vil finne alle websidene som inneholder den angitte teksten:

intitle: admbook intitle: Fversion filtype: phpNoen andre veldig kraftige søkeoperatører inkluderer følgende:

- inurl: Søker etter spesifiserte termer i URL-en.

- filtyper: Søker etter bestemte filtyper, som kan være hvilken som helst filtype.

- site: Begrenser søket til et enkelt nettsted

Spyse

Spyse er en cybersecurity-søkemotor som kan brukes til raskt å finne internettressurser og gjennomføre ekstern identifikasjon. Fordelen med Spyse skyldes delvis databasemetoden, som unngår lange skanningstider på spørsmål for datainnsamling. Med flere tjenester som fungerer samtidig, og rapporter som det kan ta veldig lang tid å komme tilbake, kan cybersikkerhetsspesialister vite hvor ineffektiv skanning kan være. Dette er hovedårsaken til at cybersecurity-fagfolk skifter mot denne fantastiske søkemotoren. Spyse-arkivet inneholder over syv milliarder viktige datadokumenter som kan lastes ned umiddelbart. Ved hjelp av 50 svært fungerende servere med data fordelt på 250 deler, kan forbrukerne tjene på den største skalerbare online databasen som er tilgjengelig.

I tillegg til å levere rådata, fokuserer denne cyberspace-søkemotoren også på å demonstrere forholdet mellom ulike områder på Internett.

Innhøsteren

The Harvester er et Python-basert verktøy. Ved hjelp av dette programmet kan du få informasjon fra mange offentlige utsalgssteder, for eksempel søkemotorer, PGP-nøkkelservere og SHODAN-enhetsdatabaser, for eksempel adresser, underdomener, administratorer, ansattes navn, portnumre og flagg. Hvis du vil finne ut hva en inntrenger kan se i selskapet, er dette instrumentet nyttig. Dette er standard Kali Linux-verktøyet, og du må bare oppgradere Harvester for å bruke det. For installasjon, gi følgende kommando:

[e-postbeskyttet]: ~ $ sudo apt-get the hogsterenDen grunnleggende syntaksen til The Harvester er som følger:

[e-postbeskyttet]: ~ $ theharvester -d [domainName] -b [searchEngineName / all] [parameters]Her er -d firmanavnet eller domenet du vil søke, og -b er datakilden, for eksempel LinkedIn, Twitter, etc. For å søke på e-post, bruk følgende kommando:

[e-postbeskyttet]: ~ $ høsteren.py -d Microsoft.com -b alleEvnen til å søke etter virtuelle verter er et annet fascinerende trekk ved høstmaskinen. Gjennom DNS-oppløsning validerer applikasjonen om flere vertsnavn er koblet til en bestemt IP-adresse. Denne kunnskapen er veldig viktig fordi påliteligheten til IP-en for en enkelt vert ikke bare er avhengig av sikkerhetsnivået, men også av hvor trygt de andre som er vert for den samme IP-en er koblet. Faktisk, hvis en angriper bryter en av dem og får tilgang til nettverksserveren, kan angriperen enkelt komme inn i andre verter.

SpiderFoot

SpiderFoot er en plattform som brukes til å fange IP-er, domener, e-postadresser og andre analysemål fra flere datauttak, inkludert plattformer som "Shodan" og "Have I been Pwned", for åpen kildekodeinformasjon og deteksjon av sårbarhet. SpiderFoot kan brukes til å forenkle OSINT-samleprosessen for å finne informasjon om målet ved å automatisere samlingsprosessen.

For å automatisere denne prosessen, søker Spiderfoot over 100 kilder med offentlig tilgjengelig informasjon og administrerer all klassifisert informasjon fra de forskjellige nettstedene, e-postadressene, IP-adressene, nettverksenheter og andre kilder. Bare spesifiser målet, velg modulene du vil kjøre, så vil Spiderfoot gjøre resten for deg. For eksempel kan Spiderfoot samle alle dataene som er nødvendige for å lage en fullstendig profil for et emne du studerer. Den er multiplatform, har et kult webgrensesnitt og støtter nesten 100+ moduler. Installer Python-modulene som er spesifisert nedenfor for å installere spiderFoot:

[e-postbeskyttet]: ~ $ sudo apt installer pip[e-postbeskyttet]: ~ $ pip installere lxml netaddr M2Crypto cherrypy mako forespørsler BS4

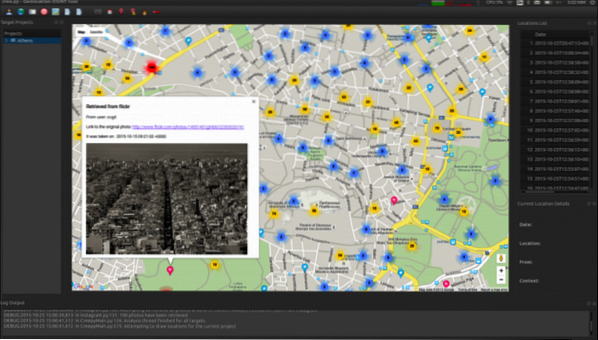

Skummel

Creepy er en åpen intelligensplattform for Geolocation. Ved hjelp av ulike sosiale nettverk og bildebehandlingstjenester samler Creepy informasjon om posisjonssporing. Skumle viser deretter rapportene på kartet med en søkemetode basert på den nøyaktige plasseringen og tiden. Du kan senere se filene i dybden ved å eksportere dem i CSV- eller KML-format. Creepys kildekode er tilgjengelig på Github og er skrevet i Python. Du kan installere dette fantastiske verktøyet ved å besøke det offisielle nettstedet:

http: // www.geocreepy.com /

Det er to hovedfunksjoner i Creepy, spesifisert av to spesifikke faner i grensesnittet: "mapview" -fanen og "target" -fanen. Dette verktøyet er veldig nyttig for sikkerhetspersonell. Du kan enkelt forutsi atferd, rutine, hobbyer og interesser til målet ditt ved hjelp av skumle. Et lite stykke informasjon som du vet, er kanskje ikke av særlig betydning, men når du ser hele bildet, kan du forutsi neste trekk av målet.

Puslespill

Sticksag brukes til å skaffe kunnskap om arbeidere i en bedrift. Denne plattformen fungerer bra med store organisasjoner, som Google, Yahoo, LinkedIn, MSN, Microsoft, etc., der vi enkelt kan plukke opp et av domenenavnene deres (si Microsoft.com), og kompiler deretter alle e-postmeldingene fra de ansatte i de forskjellige divisjonene i det gitte selskapet. Den eneste ulempen er at disse forespørslene lanseres mot Jigsaw-databasen som er vert for jigsaw.com, så vi er bare avhengige av kunnskapen i databasen deres som de tillater oss å utforske. Du kan få informasjon om store selskaper, men du kan være heldig hvis du undersøker et mindre kjent oppstartsselskap.

Nmap

Nmap, som står for Network Mapper, er utvilsomt et av de mest fremtredende og populære verktøyene for sosialteknikk. Nmap bygger på tidligere nettverksovervåkingsverktøy for å gi raske, omfattende skanninger av nettverkstrafikk.

For å installere nmap, bruk følgende kommando:

[e-postbeskyttet]: ~ $ sudo apt installere nmapNmap er tilgjengelig for alle operativsystemene og er forhåndsutstyrt med Kali. Nmap opererer ved å oppdage vertene og IP-ene som kjører i et nettverk ved hjelp av IP-pakker, og deretter undersøke disse pakkene for å inkludere detaljer om verten og IP-en, samt operativsystemene de kjører.

Nmap brukes til å skanne små bedriftsnettverk, bedriftsnettverk, IoT-enheter og trafikk og tilkoblede enheter. Dette vil være det første programmet en angriper vil bruke til å angripe nettstedet ditt eller webapplikasjonen. Nmap er et gratis verktøy med åpen kildekode som brukes på lokale og eksterne verter for sårbarhetsanalyse og nettverksoppdagelse.

Hovedfunksjonene i Nmap inkluderer portgjenkjenning (for å sikre at du kjenner til de potensielle verktøyene som kjører på den spesifikke porten), operativsystemgjenkjenning, IP-informasjonregistrering (inkluderer Mac-adresser og enhetstyper), deaktivering av DNS-oppløsning og vertsregistrering. Nmap identifiserer den aktive verten gjennom en ping-skanning, dvs.e., ved å bruke kommandoen nmap -sp 192.100.1.1/24, som returnerer en liste over aktive verter og tildelte IP-adresser. Omfanget og evnene til Nmap er ekstremt stort og variert. Følgende inkluderer noen av kommandoene som kan brukes til en grunnleggende portskanning:

For en grunnleggende skanning, bruk følgende kommando:

[e-postbeskyttet]: ~ $ nmapBruk følgende kommando for å skanne bannere og gjenkjenne tjenesteversjoner:

[e-postbeskyttet]: ~ $ nmap -sP -sCBruk følgende kommando for deteksjon av operativsystem og aggressive skanninger:

[e-postbeskyttet]: ~ $ nmap -A -O-Konklusjon

Open Source Intelligence er en nyttig teknikk som du kan bruke til å finne ut nesten hva som helst på nettet. Å ha kunnskap om OSINT-verktøy er en god ting, da det kan ha store implikasjoner for ditt profesjonelle arbeid. Det er noen flotte prosjekter som bruker OSINT, for eksempel å finne tapte mennesker på Internett. Ut av mange underkategorier for intelligens, er Open Source den mest brukte på grunn av lave kostnader og ekstremt verdifull produksjon.

Phenquestions

Phenquestions