Årsakene til at det er så viktig å oppdage tjenester og programvareversjon på målenheten, er fordi noen tjenester deler de samme portene, og derfor kan det bli kritisk for å skille tjenester, det å oppdage programvaren som kjører bak porten.

Likevel er hovedårsaken til at de fleste sysadmins kjører en versjonsskanning, for å oppdage sikkerhetshull eller sårbarheter som tilhører utdaterte eller spesifikke programvareversjoner.

En vanlig Nmap-skanning kan avsløre åpnede porter, som standard vil den ikke vise deg tjenester bak den, du kan se en 80-port åpnet, men du må kanskje vite om Apache, Nginx eller IIS lytter.

Ved å legge til versjonsdeteksjon kan NSE (Nmap Scripting Engine) også kontrastere den identifiserte programvaren med sårbarhetsdatabaser (se “Hvordan bruke Vuls”).

Hvordan Nmap-tjenester og versjonsgjenkjenning fungerer?

For å oppdage tjenester bruker Nmap databasen som heter nmap-tjenester inkludert mulige tjenester per port, finner du listen på https: // svn.nmap.org / nmap / nmap-tjenester, Hvis du har en tilpasset portkonfigurasjon, kan du redigere filen på / usr / share / nmap / nmap-tjenester. For å aktivere tjenestegjenkjenning flagget -EN benyttes.

For å oppdage programvareversjoner har Nmap en annen database kalt nmap-service-sonder som inkluderer sonder for spørring og samsvarende uttrykk for å identifisere svar.

Begge databasene hjelper Nmap først med å oppdage tjenesten bak porten, for eksempel ssh eller http. For det andre vil Nmap prøve å finne programvaren som gir tjenesten (for eksempel OpenSSH for ssh eller Nginx eller Apache for http) og det spesifikke versjonsnummeret.

For å øke nøyaktigheten til versjonsdeteksjonen integrerer denne spesifikke skanningen NSE (Nmap Scripting Engine) for å starte skript mot mistenkte tjenester for å bekrefte eller forkaste oppdagelser.

Du kan alltid regulere intensiteten til en skanning, som vil bli forklart nedenfor til tross for at den bare vil være nyttig mot uvanlige tjenester på mål.

Komme i gang med Nmap Services og Versjons Detection:

Slik installerer du Nmap på Debian og baserte Linux-distribusjoner:

# apt install nmap -yFør du starter, kan du kjøre en vanlig Nmap-skanning ved å utføre:

# nmap linuxhint.com

Du kan se at åpne og filtrerte porter er oppført. Nå kan vi kjøre en versjonsskanning ved å utføre:

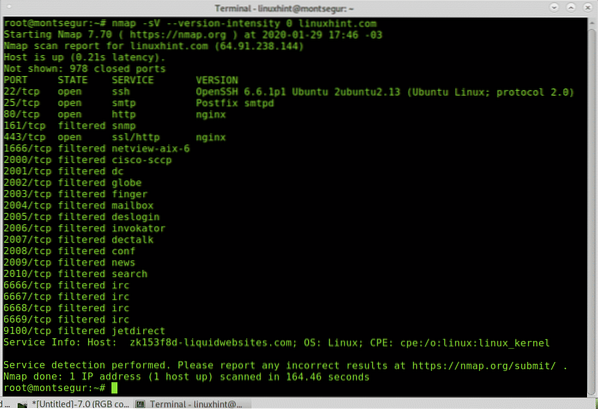

# nmap -sV linuxhint.com

Du kan se i utgangen over denne tiden Nmap oppdaget OpenSSH 6.6.1p1 bak port 22, Postfix bak port 25 og Nginx bak port 80 og 443. I noen tilfeller kan ikke Nmap skille mellom filtrerte porter, i slike tilfeller vil Nmap markere dem som filtrerte, men hvis du blir bedt om det, vil den fortsette sonder mot disse portene.

Det er mulig å bestemme hvilken intensitetsgrad Nmap vil bruke til å oppdage programvareversjoner, som standard er nivå 7 og det mulige området er fra 0 til 9. Denne funksjonen viser bare resultater hvis uvanlige tjenester kjører på målet, det vil ikke være forskjeller i servere med mye brukte tjenester. Følgende eksempel viser en versjonsskanning med minimal intensitet:

# Nmap -sV - versjonsintensitet 0 linuxhint.com

For å kjøre den mest aggressive versjonsdeteksjonsskanningen, erstatt 0 for 9:

# nmap -sV - versjonsintensitet 9 linuxhint.com

Nivå 9 kan også utføres som:

# nmap -sV --versjon-all nic.ar

For versjonsdeteksjon med lav intensitet (2) kan du bruke:

# Nmap -sV --versjonslys nic.ar

Du kan be Nmap om å vise hele prosessen ved å legge til alternativet -version-trace:

# nmap -sV - versjon-spor 192.168.43.1

La oss nå bruke flagget -EN som også muliggjør gjenkjenning av versjoner, i tillegg til OS, traceroute og NSE:

# nmap -A 192.168.0.1

Som du kan se etter skanningen, ble NSE etter skanning lansert og oppdaget mulige sårbarheter for den eksponerte Bind-versjonen.

Enhetstypen og operativsystemet ble oppdaget som telefon og Android, og en sporvei ble også utført (Android-mobilen fungerer som et hotspot).

Mens for å oppdage tjenester er NSE integrert for å gi bedre nøyaktighet, kan en spesifikk OS-deteksjonsskanning startes med -O-flagget som i følgende eksempel:

# nmap -O 192.168.43.1

Som du ser var resultatet ganske likt uten NSE, som standard er integrert i versjonssonder.

Som du kunne se, med Nmap og få kommandoer, vil du kunne lære relevant informasjon om programvare som kjører på mål, hvis flagget -A er aktivert, vil Nmap teste resultatene og prøve å finne sikkerhetshull for de angitte tjenesteversjonene.

Jeg håper du syntes denne veiledningen om Nmap versjonsskanning var nyttig, det er mye ekstra innhold av høy kvalitet på Nmap på https: // linuxhint.com /?s = nmap.

Fortsett å følge LinuxHint for flere tips og oppdateringer om Linux og nettverk.

Phenquestions

Phenquestions