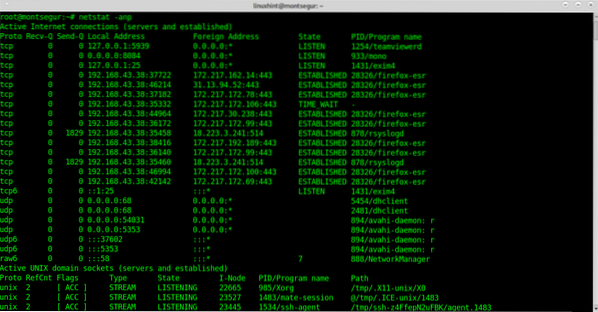

Bruke kommandoen netstat for å finne åpne porter:

En av de mest grunnleggende kommandoene for å overvåke tilstanden til enheten din er netstat som viser åpne porter og etablerte forbindelser.

Nedenfor et eksempel på netstat med tilleggsutstyr:

# netstat -anp

Hvor:

-en: viser tilstanden for stikkontakter.

-n: viser IP-adresser i stedet for hots.

-p: viser programmet som etablerer konenksjonen.

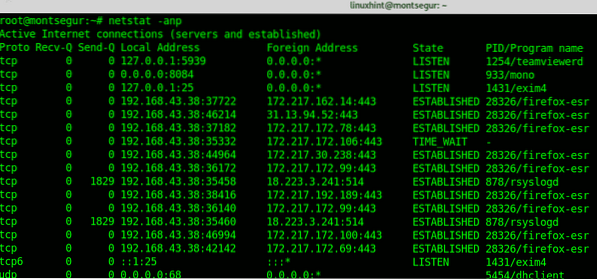

Et bedre utseende fra et utdrag:

Den første kolonnen viser protokollen, du kan se at både TCP og UDP er inkludert, det første skjermbildet viser også UNIX-stikkontakter. Hvis du er mistenksom på at noe er galt, er det selvfølgelig obligatorisk å sjekke porter.

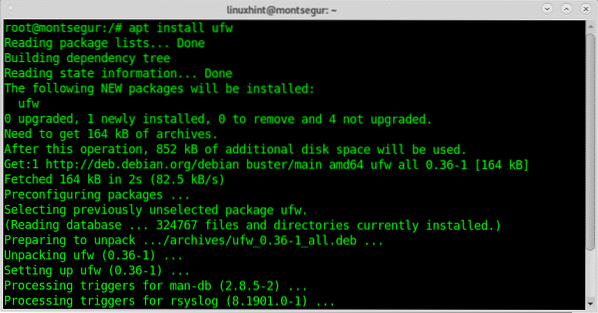

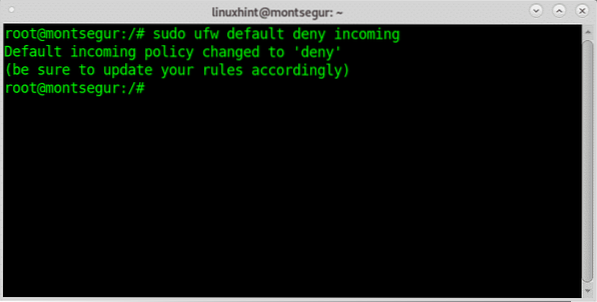

Setter grunnleggende regler med UFW:

LinuxHint har publisert flotte opplæringsprogrammer om UFW og Iptables, her vil jeg fokusere på en restriktiv brannmur. Det anbefales å holde en restriktiv policy som nekter all innkommende trafikk med mindre du vil at den skal være tillatt.

Slik installerer du UFW-kjøring:

# apt install ufw

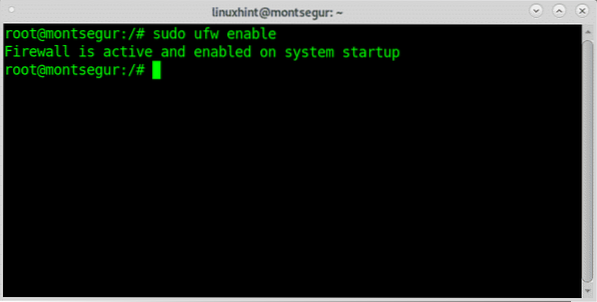

Slik aktiverer du brannmuren ved oppstart:

# sudo ufw aktivere

Bruk deretter en standard restriktiv policy ved å kjøre:

# Sudo ufw standard nekte innkommende

Du må åpne portene du vil bruke manuelt ved å kjøre:

# ufw tillateRevisjon av deg selv med nmap:

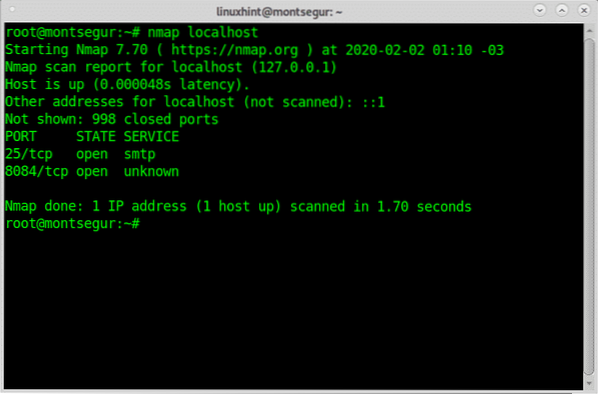

Nmap er, om ikke den beste, en av de beste sikkerhetsskannerne i markedet. Det er det viktigste verktøyet som brukes av sysadmins for å revidere deres nettverkssikkerhet. Hvis du er i en DMZ, kan du skanne din eksterne IP, du kan også skanne ruteren din eller din lokale vert.

En veldig enkel skanning mot din lokale vert vil være:

Som du ser viser utgangen min port 25 og port 8084 er åpen.

Nmap har mange muligheter, inkludert OS, Versjonsdeteksjon, sårbarhetsskanninger osv.

På LinuxHint har vi publisert mange opplæringsprogrammer med fokus på Nmap og dens forskjellige teknikker. Du finner dem her.

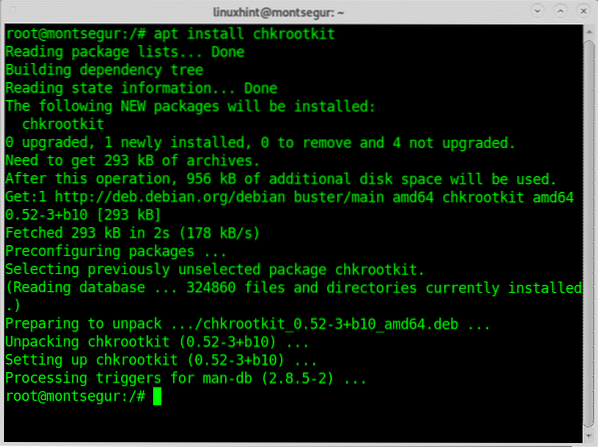

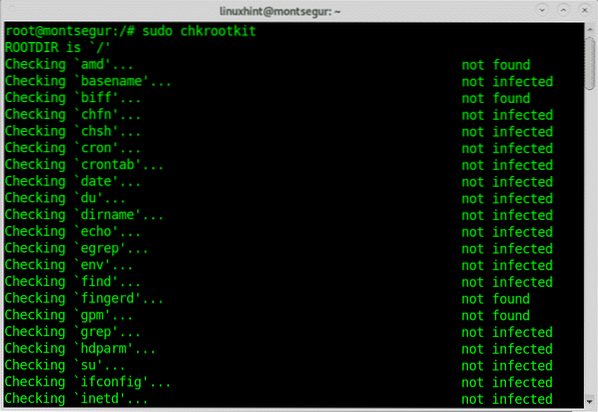

Kommandoen chkrootkit for å sjekke systemet ditt for chrootkit-infeksjoner:

Rootkits er trolig den farligste trusselen mot datamaskiner. Kommandoen chkrootkit

(sjekk rootkit) kan hjelpe deg med å oppdage kjente rootkits.

Slik installerer du chkrootkit run:

# apt install chkrootkit

Så løp:

# sudo chkrootkit Bruke kommandoen topp for å sjekke prosesser som tar mesteparten av ressursene dine:

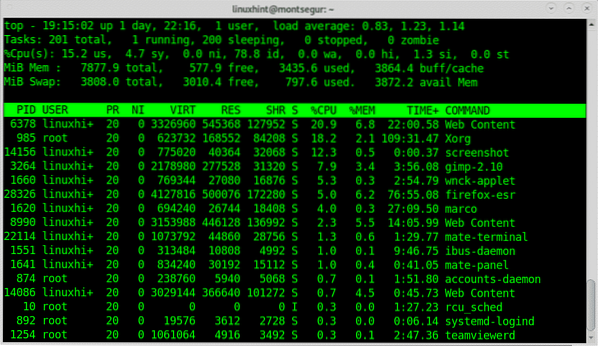

Bruke kommandoen topp for å sjekke prosesser som tar mesteparten av ressursene dine:

For å få en rask oversikt over kjørende ressurser, kan du bruke kommandotoppen på terminalen:

# topp

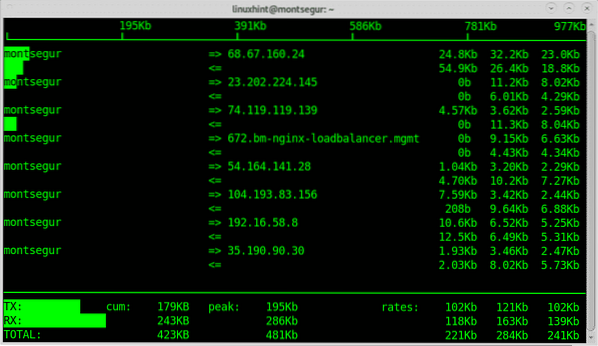

Kommandoen iftop for å overvåke nettverkstrafikken din:

Et annet flott verktøy for å overvåke trafikken din er iftop,

# sudo iftopI mitt tilfelle:

# sudo iftop wlp3s0

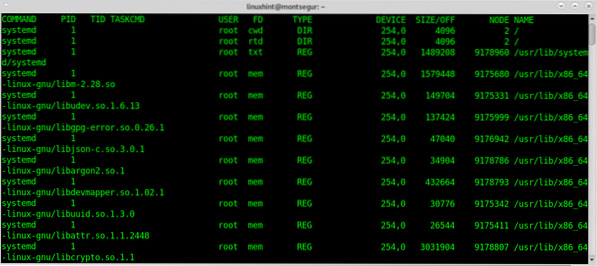

Kommandoen lsof (liste åpen fil) for å se etter filer <> behandler tilknytning:

Når du er mistenksom, er det noe galt, kommandoen lsof kan vise deg de åpne prosessene og hvilke programmer de er tilknyttet, på konsollkjøringen:

# lsof

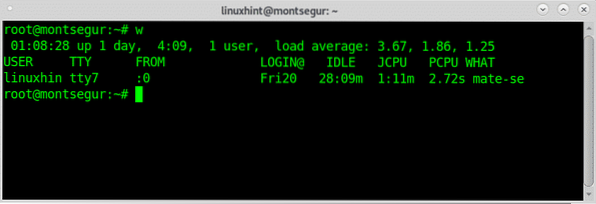

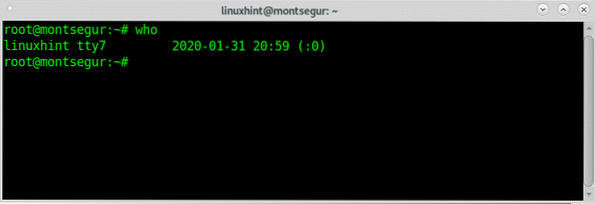

Hvem og w å vite hvem som er logget inn på enheten din:

I tillegg, for å vite hvordan du skal forsvare systemet ditt, er det obligatorisk å vite hvordan du skal reagere før du er mistenksom at systemet ditt har blitt hacket. En av de første kommandoene som kjører før en slik situasjon er w eller WHO som viser hvilke brukere som er logget inn på systemet ditt og gjennom hvilken terminal. La oss begynne med kommandoen w:

# w

Merk: kommandoer “w” og “who” viser kanskje ikke brukere som er logget fra pseudo-terminaler som Xfce terminal eller MATE terminal.

Kolonnen ringte BRUKER viser brukernavn, skjermbildet ovenfor viser den eneste brukeren som er logget er linuxhint, kolonnen TTY viser terminalen (tty7), den tredje kolonnen FRA viser brukeradressen, i dette scenariet er det ikke eksterne brukere som er logget på, men hvis de var logget inn, kunne du se IP-adresser der. De [e-postbeskyttet] kolonne angir tidspunktet brukeren logget på, kolonnen JCPU oppsummerer referat av prosessen som er utført i terminalen eller TTY. de PCPU viser CPU-en som brukes av prosessen som er oppført i den siste kolonnen HVA.

Samtidig som w tilsvarer å utføre oppetid, WHO og ps -a sammen et annet alternativ, til tross for med mindre informasjon er kommandoen “WHO”:

# WHO

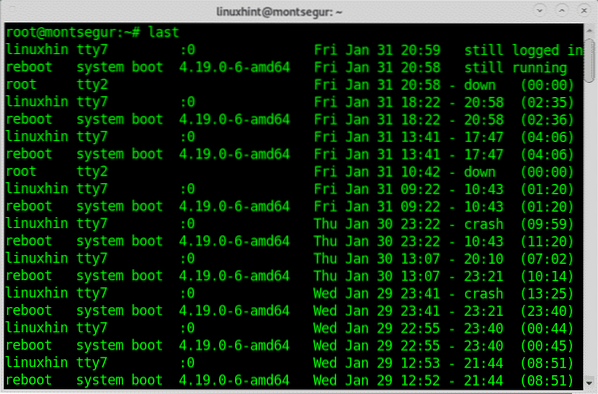

Kommandoen siste for å sjekke påloggingsaktiviteten:

En annen måte å overvåke brukernes aktivitet på er gjennom kommandoen "siste" som lar deg lese filen wtmp som inneholder informasjon om påloggingstilgang, påloggingskilde, påloggingstid, med funksjoner for å forbedre spesifikke påloggingshendelser, for å prøve å kjøre:

Kontrollerer påloggingsaktiviteten med kommandoen siste:

Kommandoen leser sist filen wtmp for å finne informasjon om påloggingsaktivitet, kan du skrive den ut ved å kjøre:

# siste

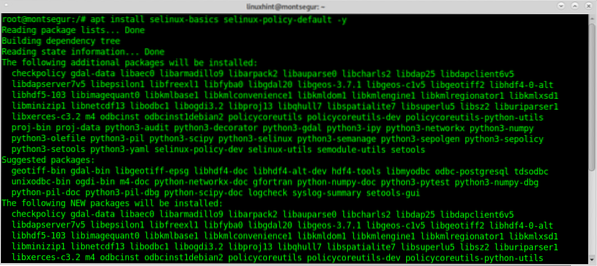

Kontrollerer SELinux-statusen din og aktiver den om nødvendig:

SELinux er et begrensningssystem som forbedrer Linux-sikkerhet, det kommer som standard på noen Linux-distribusjoner, det er mye forklart her på linuxhint.

Du kan sjekke SELinux-statusen din ved å kjøre:

# sestatusHvis du får en kommando som ikke ble funnet, kan du installere SELinux ved å kjøre:

# Apt install selinux-basics selinux-policy-default -y

Så løp:

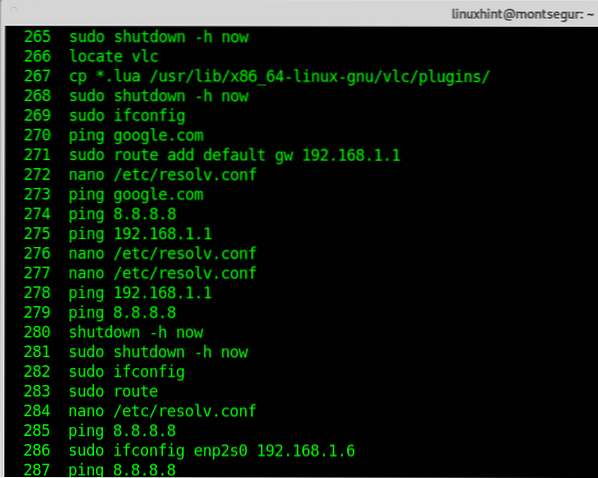

# selinux-aktivereKontroller brukeraktivitet ved hjelp av kommandoen historie:

Når som helst kan du sjekke hvilken som helst brukeraktivitet (hvis du er root) ved å bruke kommandologgen som er logget som brukeren du vil overvåke:

# historie

Kommandohistorikken leser filen bash_history for hver bruker. Selvfølgelig kan denne filen forfalskes, og du som root kan lese denne filen direkte uten å påkalle kommandoen. Likevel, hvis du vil overvåke aktivitetsløp, anbefales.

Jeg håper du fant denne artikkelen om viktige Linux-sikkerhetskommandoer nyttige. Fortsett å følge LinuxHint for flere tips og oppdateringer om Linux og nettverk.

Phenquestions

Phenquestions