REMnux

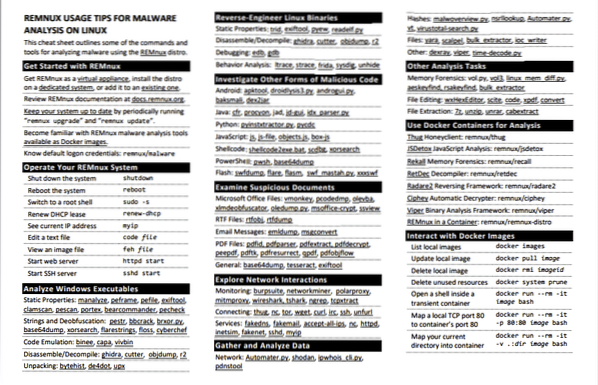

Demontering av skadelig programvare for å studere oppførselen og forstå hva den egentlig kalles Malware Reverse Engineering. For å avgjøre om en kjørbar fil inneholder skadelig programvare, eller om den bare er en vanlig kjørbar fil, eller for å vite hva en kjørbar fil virkelig gjør og hvilken innvirkning den har på systemet, er det en spesiell Linux-distribusjon kalt REMnux. REMnux er en lett, Ubuntu-basert distro utstyrt med alle verktøyene og skriptene som trengs for å utføre en detaljert malware-analyse på en gitt fil eller programvare som kan kjøres. REMnux er utstyrt med gratis verktøy med åpen kildekode som kan brukes til å undersøke alle typer filer, inkludert kjørbare filer. Noen verktøy i REMnux kan til og med brukes til å undersøke uklar eller forvirret JavaScript-kode og Flash-programmer.

Installasjon

REMnux kan kjøres på hvilken som helst Linux-basert distribusjon, eller i en virtuell boks med Linux som vertsoperativsystem. Det første trinnet er å laste ned REMnux distribusjon fra det offisielle nettstedet, noe som kan gjøres ved å skrive inn følgende kommando:

[e-postbeskyttet]: ~ $ wget https: // REMnux.org / remnux-cliSørg for å sjekke at det er den samme filen du ønsket ved å sammenligne SHA1-signaturen. SHA1-signaturen kan produseres ved hjelp av følgende kommando:

[e-postbeskyttet]: ~ $ sha256sum remnux-cliFlytt den deretter til en annen katalog som heter “Remnux” og gi den kjørbare tillatelser ved hjelp av “Chmod + x.” Kjør nå følgende kommando for å starte installasjonsprosessen:

[e-postbeskyttet]: ~ $ mkdir remnux[e-postbeskyttet]: ~ $ cd remnux

[e-postbeskyttet]: ~ $ mv ... / remux-cli ./

[e-postbeskyttet]: ~ $ chmod + x remnux-cli

// Installer Remnux

[e-postbeskyttet]: ~ $ sudo installere remnux

Start systemet på nytt, så kan du bruke det nylig installerte REMnux distro som inneholder alle verktøyene som er tilgjengelige for omvendt konstruksjon.

En annen nyttig ting om REMnux er at du kan bruke dockerbilder av populære REMnux verktøy for å utføre en bestemt oppgave i stedet for å installere hele distribusjonen. For eksempel RetDec verktøyet brukes til å demontere maskinkoden og det tar inndata i forskjellige filformater, for eksempel 32-bit / 62-bit exe-filer, elf-filer osv. Rekall er et annet flott verktøy som inneholder et dockerbilde som kan brukes til å utføre noen nyttige oppgaver, som å trekke ut minnedata og hente viktige data. For å undersøke et uklart JavaScript, et verktøy som heter JSdetox kan også brukes. Docker-bilder av disse verktøyene er tilstede i REMnux depot i Docker Hub.

Malware-analyse

-

Entropi

Å kontrollere uforutsigbarheten til en datastrøm kalles Entropi. En jevn strøm av byte med data, for eksempel alle nuller eller alle, har 0 Entropy. På den annen side, hvis dataene er kryptert eller består av alternative biter, vil de ha en høyere entropiværdi. En godt kryptert datapakke har høyere entropiværdi enn en vanlig datapakke fordi bitverdier i krypterte pakker er uforutsigbare og endres raskere. Entropi har en minimumsverdi på 0 og en maksimumsverdi på 8. Den primære bruken av Entropy i malware-analyse er å finne skadelig programvare i kjørbare filer. Hvis en kjørbar programvare inneholder skadelig skadelig programvare, blir den mesteparten av tiden kryptert slik at AntiVirus ikke kan undersøke innholdet. Entropinivået for den typen filer er veldig høyt, sammenlignet med en vanlig fil, som vil sende et signal til etterforskeren om noe mistenkelig i innholdet i en fil. En høy entropiværdi betyr høy kryptering av datastrømmen, noe som er en klar indikasjon på noe fiskete.

-

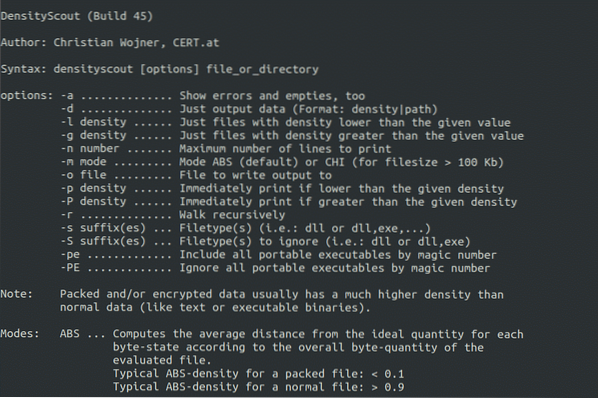

Density Scout

Dette nyttige verktøyet er laget for et enkelt formål: å finne skadelig programvare i et system. Vanligvis er det angriperne er å pakke inn skadelig programvare i kryptert data (eller kode / kryptere den) slik at den ikke kan oppdages av antivirusprogramvare. Density Scout skanner den angitte filsystembanen og skriver ut entropiverdiene for hver fil i hver bane (fra høyeste til laveste). En høy verdi vil gjøre etterforskeren mistenksom, og han eller hun vil undersøke filen videre. Dette verktøyet er tilgjengelig for operativsystemer Linux, Windows og Mac. Density Scout har også en hjelpemeny som viser en rekke alternativer den gir, med følgende syntaks:

ubuntu @ ubuntu: ~ tetthetsscout --h

-

ByteHist

ByteHist er et veldig nyttig verktøy for å generere en graf eller et histogram i henhold til data kryptering (entropi) nivå for forskjellige filer. Det gjør arbeidet til en etterforsker enda enklere, ettersom dette verktøyet til og med lager histogrammer av underseksjonene i en kjørbar fil. Dette betyr at etterforskeren lett kan fokusere på den delen der mistanke oppstår ved å bare se på histogrammet. Et histogram med en normal fil vil være helt annerledes enn en ondsinnet.

Anomali deteksjon

Malwares kan pakkes normalt ved hjelp av forskjellige verktøy, for eksempel UPX. Disse verktøyene endrer overskriftene til kjørbare filer. Når noen prøver å åpne disse filene ved hjelp av en feilsøkingsprogram, krasjer de modifiserte overskriftene feilsøkingsprogrammet slik at etterforskere ikke kan se på det. For disse tilfellene, Avvik oppdager verktøy brukes.

-

PE (Portable Executables) skanner

PE Scanner er et nyttig skript skrevet i Python som brukes til å oppdage mistenkelige TLS-oppføringer, ugyldige tidsstempler, seksjoner med mistenkelige entropinivåer, seksjoner med null-lengde råstørrelser, og malware pakket i exe-filer, blant andre funksjoner.

-

Exe Scan

Et annet flott verktøy for å skanne exe- eller dll-filer for en merkelig oppførsel er EXE-skanning. Dette verktøyet kontrollerer overskriftsfeltet for kjørbare filer for mistenkelige entropinivåer, seksjoner med nullstørrelse på rå størrelse, sjekksumforskjeller og alle andre typer ikke-vanlig oppførsel av filer. EXE Scan har flotte funksjoner, genererer en detaljert rapport og automatiserer oppgavene, noe som sparer mye tid.

Forvirrede strenger

Angripere kan bruke en skiftende metode for å tilsløre strengene i ondsinnede kjørbare filer. Det er visse typer koding som kan brukes til tilvirkning. For eksempel, RÅTNE koding brukes til å rotere alle tegnene (mindre og store bokstaver) med et visst antall posisjoner. XOR koding bruker en hemmelig nøkkel eller passordfrase (konstant) for å kode eller XOR en fil. ROL koder byte til en fil ved å rotere dem etter et visst antall biter. Det er forskjellige verktøy for å trekke ut disse forvirrede strengene fra en gitt fil.

-

XORsearch

XORsearch brukes til å lete etter innhold i en fil som er kodet ved hjelp av ROT-, XOR- og ROL-algoritmer. Det vil tvinge alle en-byte nøkkelverdier. For lengre verdier vil dette verktøyet ta mye tid, og derfor må du spesifisere strengen du leter etter. Noen nyttige strenger som vanligvis finnes i skadelig programvare er “http”(Mesteparten av tiden er URL-er skjult i malware-kode), "Dette programmet" (header of file er modifisert ved å skrive "Dette programmet kan ikke kjøres i DOS" i mange tilfeller). Etter å ha funnet en nøkkel kan alle byte dekodes ved hjelp av den. XORsearch-syntaksen er som følger:

ubuntu @ ubuntu: ~ xorsearch -s-

brutexor

Etter å ha funnet nøkler ved hjelp av programmer som xor-søk, xor-strenger osv., man kan bruke et flott verktøy som heter brutexor å bruteforce hvilken som helst fil for strenger uten å spesifisere en gitt streng. Når du bruker -f alternativet, kan hele filen velges. En fil kan tvinges først og strengene som trekkes ut, kopieres i en annen fil. Etter å ha sett på de ekstraherte strengene, kan man finne nøkkelen, og nå, ved å bruke denne nøkkelen, kan alle strengene som er kodet ved hjelp av den aktuelle nøkkelen, hentes ut.

ubuntu @ ubuntu: ~ brutexor.pyubuntu @ ubuntu: ~ brutexor.py -f -k

Utvinning av gjenstander og verdifulle data (slettet)

Å analysere diskbilder og harddisker og trekke ut gjenstander og verdifulle data fra dem ved hjelp av forskjellige verktøy som Skalpell, Fremst, etc., man må først lage et bit-for-bit-bilde av dem slik at ingen data går tapt. For å lage disse bildekopiene er det forskjellige verktøy tilgjengelig.

-

dd

dd brukes til å lage et rettsmedisinsk lydbilde av en stasjon. Dette verktøyet gir også en integritetskontroll ved å tillate sammenligning av hashene til et bilde med den originale diskstasjonen. Dd-verktøyet kan brukes som følger:

ubuntu @ ubuntu: ~ dd if =if = Source-stasjon (for eksempel / dev / sda)

of = Destinasjonssted

bs = Blokkstørrelse (antall byte som skal kopieres om gangen)

-

dcfldd

dcfldd er et annet verktøy som brukes til diskavbildning. Dette verktøyet er som en oppgradert versjon av dd-verktøyet. Det gir flere alternativer enn dd, for eksempel hashing på bildetidspunktet. Du kan utforske dcfldds alternativer ved å bruke følgende kommando:

ubuntu @ ubuntu: ~ dcfldd -hBruk: dcfldd [OPTION] ..

bs = BYTES kraft ibs = BYTES og obs = BYTES

conv = KEYWORDS konverterer filen i henhold til den kommaseparerte søkeordlisten

count = BLOCKS kopier bare BLOCKS input-blokker

ibs = BYTES les BYTES byte om gangen

if = FILE lest fra FILE i stedet for stdin

obs = BYTES skriv BYTES byte om gangen

of = FILE skriv til FILE i stedet for stdout

MERKNAD: av = FIL kan brukes flere ganger for å skrive

output til flere filer samtidig

av: = COMMAND exec og skriv utdata for å behandle COMMAND

hopp = BLOKKER hopp over BLOKKER blokker i ibs-størrelse ved inngangsstart

mønster = HEX bruk det spesifiserte binære mønsteret som input

textpattern = TEKST bruk gjentatt TEKST som inngang

errlog = FILE send feilmeldinger til FILE så vel som stderr

hash = NAME enten md5, sha1, sha256, sha384 eller sha512

standardalgoritmen er md5. For å velge flere

algoritmer for å kjøre samtidig, skriv inn navnene

i en kommaseparert liste

hashlog = FILE send MD5 hash-utdata til FILE i stedet for stderr

hvis du bruker flere hash-algoritmer

kan sende hver til en egen fil ved hjelp av

konvensjon ALGORITHMlog = FIL, for eksempel

md5log = FILE1, sha1log = FILE2, osv.

hashlog: = COMMAND exec og skriv hashlog for å behandle COMMAND

ALGORITHMlog: = COMMAND fungerer også på samme måte

hashconv = [før | etter] utfør hashing før eller etter konverteringene

hash-format = FORMAT viser hver hash-vindu i henhold til FORMAT

hasjformatet minispråk er beskrevet nedenfor

totalhash format = FORMAT viser den totale hashverdien i henhold til FORMAT

status = [on | off] viser en kontinuerlig statusmelding på stderr

standardtilstand er "på"

statusinterval = N oppdater statusmeldingen hver N blokkerer

standardverdien er 256

vf = FILE verifiser at FILE samsvarer med den angitte inngangen

verifylog = FIL send bekreftelsesresultater til FILE i stedet for stderr

verifylog: = COMMAND exec og skriv verifiser resultatene for å behandle COMMAND

--hjelp til å vise denne hjelpen og avslutte

--versjon utdata versjon informasjon og avslutte

-

Fremst

Fremst brukes til å skjære data ut av en bildefil ved hjelp av en teknikk kjent som filhugging. Hovedfokuset for filutskjæring er utskjæringsdata ved bruk av topp- og bunntekst. Konfigurasjonsfilen inneholder flere overskrifter, som kan redigeres av brukeren. Fremfor alt trekker du ut topptekstene og sammenligner dem med de i konfigurasjonsfilen. Hvis den stemmer overens, vil den vises.

-

Skalpell

Scalpel er et annet verktøy som brukes til datainnhenting og datautvinning, og er relativt raskere enn Foremost. Scalpel ser på det blokkerte datalagringsområdet og begynner å gjenopprette de slettede filene. Før du bruker dette verktøyet, må linjen med filtyper ikke kommenteres ved å fjerne den # fra ønsket linje. Scalpel er tilgjengelig for både Windows- og Linux-operativsystemer og regnes som veldig nyttig i rettsmedisinske undersøkelser.

-

Bulk Extractor

Bulk Extractor brukes til å trekke ut funksjoner, for eksempel e-postadresser, kredittkortnumre, URL-er, etc. Dette verktøyet inneholder mange funksjoner som gir oppgavene enorm fart. For å dekomprimere delvis ødelagte filer, brukes Bulk Extractor. Det kan hente filer som jpgs, pdfs, word-dokumenter osv. Et annet trekk ved dette verktøyet er at det lager histogrammer og grafer over gjenopprettede filtyper, noe som gjør det mye enklere for etterforskere å se på ønskede steder eller dokumenter.

Analyse av PDF-filer

Å ha et fullstendig oppdatert programvare og det nyeste antivirusprogrammet betyr ikke nødvendigvis at systemet er sikkert. Ondsinnet kode kan komme inn i systemet hvor som helst, inkludert PDF-filer, ondsinnede dokumenter osv. En pdf-fil består vanligvis av en overskrift, objekter, en kryssreferansetabell (for å finne artikler) og en trailer. “/ OpenAction” og “/ AA” (tilleggshandling) sørger for at innholdet eller aktiviteten kjører naturlig. “/ Navn,” “/ AcroForm,” og "/Handling" kan også indikere og sende innhold eller aktiviteter. “/ JavaScript” indikerer at JavaScript skal kjøres. "/Gå til*" endrer visningen til et forhåndsdefinert mål inne i PDF-filen eller i en annen PDF-post. “/ Launch” sender et program eller åpner et arkiv. “/ URI” skaffer seg et aktivum etter URL-en. “/ Send form” og “/ GoToR” kan sende informasjon til URL-en. “/ RichMedia” kan brukes til å installere Flash i PDF. “/ ObjStm” kan skjule gjenstander i en objektstrøm. Vær for eksempel forvirrende med heksekoder, “/ JavaScript” mot “/ J # 61vaScript.” Pdf-filer kan undersøkes ved hjelp av forskjellige verktøy for å avgjøre om de inneholder skadelig JavaScript eller shellcode.

-

pdfid.py

pdfid.py er et Python-skript som brukes til å skaffe informasjon om en PDF og dens overskrifter. La oss ta en titt på uformell analyse av en PDF ved hjelp av pdfid:

ubuntu @ ubuntu: ~ python pdfid.py ondsinnet.pdfPDFiD 0.2.1 / home / ubuntu / Desktop / ondsinnet.pdf

PDF-overskrift:% PDF-1.7

obj 215

215

strøm 12

sluttstrøm 12

xref 2

tilhenger 2

startxref 2

/Side 1

/ Krypter 0

/ ObjStm 2

/ JS 0

/ JavaScript 2

/ AA 0

/ OpenAction 0

/ AcroForm 0

/ JBIG2Dekode 0

/ RichMedia 0

/ Start 0

/ EmbeddedFile 0

/ XFA 0

/ Farger> 2 ^ 24 0

Her kan du se at en JavaScript-kode er tilstede inne i PDF-filen, som oftest brukes til å utnytte Adobe Reader.

-

peepdf

peepdf inneholder alt som trengs for PDF-filanalyse. Dette verktøyet gir etterforskeren en titt på koding og dekoding av strømmer, redigering av metadata, shellcode, kjøring av shellcodes og ondsinnet JavaScript. Peepdf har signaturer for mange sårbarheter. Når du kjører den med en ondsinnet pdf-fil, vil peepdf avsløre alle kjente sårbarheter. Peepdf er et Python-skript, og det gir en rekke alternativer for å analysere en PDF. Peepdf brukes også av ondsinnede kodere til å pakke en PDF med ondsinnet JavaScript, utført ved åpning av PDF-filen. Skallkodeanalyse, utvinning av ondsinnet innhold, utvinning av gamle dokumentversjoner, modifikasjon av objekter og filterendring er bare noen av dette verktøyets brede utvalg av funksjoner.

ubuntu @ ubuntu: ~ python peepdf.py ondsinnet.pdfFil: skadelig.pdf

MD5: 5b92c62181d238f4e94d98bd9cf0da8d

SHA1: 3c81d17f8c6fc0d5d18a3a1c110700a9c8076e90

SHA256: 2f2f159d1dc119dcf548a4cb94160f8c51372a9385ee60dc29e77ac9b5f34059

Størrelse: 263069 byte

Versjon: 1.7

Binær: sant

Linearisert: Falsk

Kryptert: Falsk

Oppdateringer: 1

Objekter: 1038

Strømmer: 12

URI: er 156

Kommentarer: 0

Feil: 2

Strømmer (12): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1036, 1038]

Xref-strømmer (1): [1038]

Objektstrømmer (2): [204, 705]

Kodet (11): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1038]

Objekter med URI (156): [11, 12, 13, 14, 15, 16, 24, 27, 28, 29, 30, 31, 32, 33,

34, 35, 36, 37, 38, 39, 40, 41, 42, 43, 44, 45, 46, 47, 48, 49, 50, 51, 52, 53,

54, 55, 56, 57, 58, 59, 60, 61, 62, 63, 64, 65, 66, 67, 68, 69, 70, 71, 72, 73,

74, 75, 76, 77, 78, 79, 80, 81, 82, 83, 84, 85, 86, 87, 88, 89, 90, 91, 92, 93,

94, 95, 96, 97, 98, 99, 100, 101, 102, 103, 104, 105, 106, 107, 108, 109, 110,

111, 112, 113, 114, 115, 116, 117, 118, 119, 120, 121, 122, 123, 124, 125, 126,

127, 128, 129, 130, 131, 132, 133, 134, 135, 136, 137, 138, 139, 140, 141, 142,

143, 144, 145, 146, 147, 148, 149, 150, 151, 152, 153, 154, 155, 156, 157, 158,

159, 160, 161, 162, 163, 164, 165, 166, 167, 168, 169, 170, 171, 172, 173, 174, 175]

Mistenkelige elementer: / Navn (1): [200]

Gjøk sandkasse

Sandboksing brukes til å kontrollere oppførselen til uprøvde eller upålitelige programmer i et trygt, realistisk miljø. Etter å ha satt inn en fil Gjøk sandkasse, i løpet av få minutter vil dette verktøyet avsløre all relevant informasjon og atferd. Malwares er det viktigste våpenet til angripere og Gjøk er det beste forsvaret man kan ha. I dag er det ikke nok å vite at en skadelig programvare går inn i et system og fjerne det, og en god sikkerhetsanalytiker må analysere og se på oppførselen til programmet for å bestemme effekten på operativsystemet, hele konteksten og dets hovedmål.

Installasjon

Cuckoo kan installeres på Windows, Mac eller Linux operativsystemer ved å laste ned dette verktøyet via det offisielle nettstedet: https: // cuckoosandbox.org /

For at gjøk skal fungere greit, må man installere noen få Python-moduler og biblioteker. Dette kan gjøres ved hjelp av følgende kommandoer:

ubuntu @ ubuntu: ~ sudo apt-get install python python-pippython-dev mongodb postgresql libpq-dev

For at gjøk skal vise utdataene som avslører programmets oppførsel på nettverket, krever en pakkesniffer som tcpdump, som kan installeres ved hjelp av følgende kommando:

ubuntu @ ubuntu: ~ sudo apt-get install tcpdumpFor å gi Python-programmereren SSL-funksjonalitet for å implementere klienter og servere, kan m2crypto brukes:

ubuntu @ ubuntu: ~ sudo apt-get install m2cryptoBruk

Gjøk analyserer en rekke filtyper, inkludert PDF-filer, orddokumenter, kjørbare filer osv. Med den nyeste versjonen kan til og med nettsteder analyseres ved hjelp av dette verktøyet. Gjøk kan også slippe nettverkstrafikk eller dirigere den gjennom en VPN. Dette verktøyet dumper til og med nettverkstrafikk eller SSL-aktivert nettverkstrafikk, og det kan analyseres på nytt. PHP-skript, URL-er, html-filer, visuelle grunnleggende skript, zip, dll-filer og nesten alle andre typer filer kan analyseres ved hjelp av Cuckoo Sandbox.

For å bruke gjøk må du sende inn et utvalg og deretter analysere effekten og oppførselen.

For å sende binære filer, bruk følgende kommando:

# gjøk sende innFor å sende inn en URL, bruk følgende kommando:

# gjøk sende innFor å sette opp et tidsavbrudd for analyse, bruk følgende kommando:

# gjøk sende timeout = 60-talletFor å sette en høyere egenskap for en gitt binær, bruk følgende kommando:

# gjøk send inn --prioritet 5Den grunnleggende syntaksen til gjøk er som følger:

# gjøk sende --pakkeekse --alternativargumenter = dosometaskNår analysen er fullført, kan du se et antall filer i katalogen “CWD / lagring / analyse,” som inneholder resultatene av analysen på prøvene som ble gitt. Filene i denne katalogen inneholder følgende:

- Analyse.Logg: Inneholder prosessresultatene i løpet av analysetiden, for eksempel kjøretidsfeil, oppretting av filer osv.

- Hukommelse.dump: Inneholder full minnedumpanalyse.

- Dump.pcap: Inneholder nettverksdumpen opprettet av tcpdump.

- Filer: Inneholder alle filer som skadelig programvare arbeidet med eller påvirket.

- Dump_sortert.pcap: Inneholder en lett forståelig form for dump.pcap-fil for å slå opp TCP-strømmen.

- Tømmerstokker: Inneholder alle opprettede logger.

- Skudd: Inneholder øyeblikksbilder av skrivebordet under behandling av skadelig programvare eller i løpet av den tiden skadelig programvare kjørte på gjøk-systemet.

- Tlsmaster.tekst: Inneholder TLS-masterhemmeligheter fanget under kjøring av skadelig programvare.

Konklusjon

Det er en generell oppfatning at Linux er virusfritt, eller at sjansen for å få skadelig programvare på dette operativsystemet er svært sjelden. Mer enn halvparten av webserverne er Linux- eller Unix-baserte. Med så mange Linux-systemer som betjener nettsteder og annen internettrafikk, ser angripere en stor angrepsvektor i skadelig programvare for Linux-systemer. Så selv daglig bruk av AntiVirus-motorer ville ikke være nok. For å forsvare deg mot trusler mot skadelig programvare, er det mange antivirus- og endepunkt-sikkerhetsløsninger tilgjengelig. Men å analysere skadelig programvare manuelt, REMnux og gjøk sandkasse er de beste tilgjengelige alternativene. REMnux tilbyr et bredt spekter av verktøy i et lett distribusjonssystem som er lett å installere, og som vil være bra for alle rettsmedisinske etterforskere når de analyserer skadelige filer av alle typer for malware. Noen veldig nyttige verktøy er allerede beskrevet i detalj, men det er ikke alt REMnux har, det er bare toppen av isfjellet. Noen av de mest nyttige verktøyene i REMnux distribusjonssystem inkluderer følgende:

For å forstå oppførselen til et mistenkelig, ikke-klarert eller tredjepartsprogram, må dette verktøyet kjøres i et sikkert, realistisk miljø, for eksempel Gjøk sandkasse, slik at skader ikke kan gjøres på vertsoperativsystemet.

Bruk av nettverkskontroller og systemherdingsteknikker gir systemet ekstra sikkerhet. Hendelsesresponsen eller digital etterforskningsteknikk må også oppgraderes regelmessig for å overvinne skadelige trusler mot systemet ditt.

Phenquestions

Phenquestions