DNS Reconnaissance er en informasjonsinnsamlingsdel for en penetrasjonstesting. Den brukes der penetrasjonstesting utføres. Den kan samle og samle alle typer informasjon på postene og målserveren. Det påvirker ingen IP-adresser; Derfor er det best å bruke for å kontrollere eller avsløre informasjonen til et hvilket som helst nettverk. Dette er bare mulig for de nettverkene eller organisasjonene som ikke sjekker DNS-trafikken. Så, de typene oppregning inkluderer soneoverføringer omvendt oppslag domene og vert brute force standard post, oppregning, fangst snooping, zoom fungerer, og også Google Luca.

Verktøy:

For å samle DNS-informasjon er forskjellige verktøy tilgjengelige. Følgende er noen verktøy for DNS-rekognosering.

DNSRecon:

Den brukes til å samle DNS-informasjon og ble utviklet av et python-skript.

NMAP:

Dette verktøyet er også tilgjengelig i kali, og du kan laste det ned fra følgende lenke

Maltego:

Dette verktøyet er ikke tilgjengelig gratis. Den ble utviklet av Paterva og brukes til åpen kildekode-intelligens og rettsmedisin.

DNSEnum:

Dette verktøyet brukes til å oppregne DNS-informasjon og for å oppdage ikke-sammenhengende IP-blokker.

Voldsom:

Den kan automatisk overføres til Brute-force fra DNS-sonoverføring. Online-verktøy er også tilgjengelige som DNSdumpster.com, men har en begrensning på bare 100 domener.

Teknikker:

Utfør DNS-soneoverføring: bruken av denne teknikken kan få viktig informasjon. Du kan imidlertid ikke bruke den i dag på grunn av organisasjoners implementering av sikkerhetskontroller.

Utfør DNS brute force: En fil som inneholder en liste med navn, leveres til verktøyet. Ved å prøve hver oppføring i filverktøyet, løses A-, AAA- og CNAME-postene mot det oppgitte domenet.

Utfør en omvendt oppslag: For et gitt IP-område vil CDIR-verktøy utføre PTR Record-oppslag.

Sone gåing: Interne poster blir avdekket hvis sonen ikke er riktig konfigurert. Informasjonen gjør det mulig for hackere å kartlegge nettverksvert.

Ikke alle verktøy kan utføre de gitte teknikkene. Bruk av mer enn ett verktøy foretrekkes for å skaffe ideell informasjon.

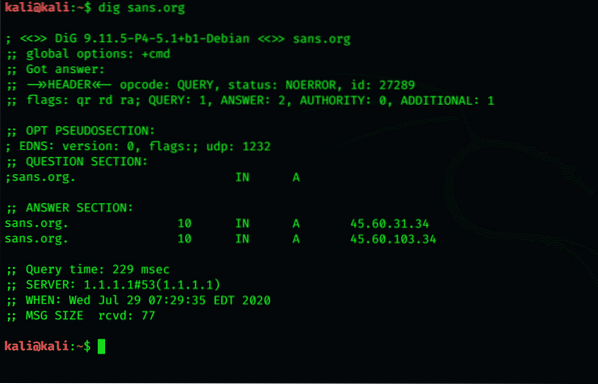

Trinn 1 Grav etter DNS-informasjon:

Dig er et verktøy for å sortere sprø DNS-problemer fordi folk gjør rare ting, og når du prøver å konfigurere hosting, løper du inn i sporet. Så, la meg fortelle deg om graven. Dig er et enkelt verktøy, men har mange funksjoner fordi DNS har mange funksjoner, og det du gjør er et kommandolinjeverktøy innebygd i Linux ved å tenke at det er en port du kan finne for andre operativsystemer. Men det er en rask måte å spørre direkte på forskjellige DNS-servere for å se om det er poster som viser forskjellig fra ett sted til et annet. Dig er gjort for å få informasjon om det autoritative navnet og også for å få servernavnet.

La oss grave i SANS.

$ dig sans.org

Du kan se at den griper IP-adressen til sans.org, jeg.e., 45.60.31.34

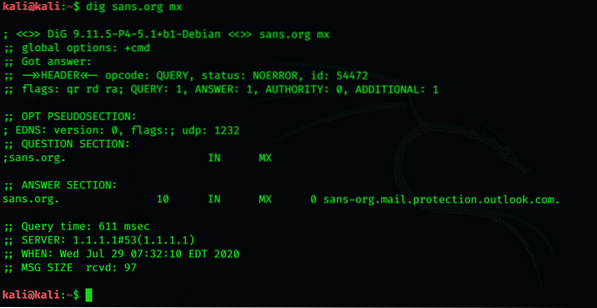

Nå hvis vi ønsker å finne deres e-postservere, legger vi bare til mx i slutten av kommandoen som vist nedenfor:

$ dig sans.org mx

Som du kan se ved å bruke dette, kan vi få tilgang til e-postservere som SANS bruker hvis noen er villige til å sende anonym eller bulk e-post.

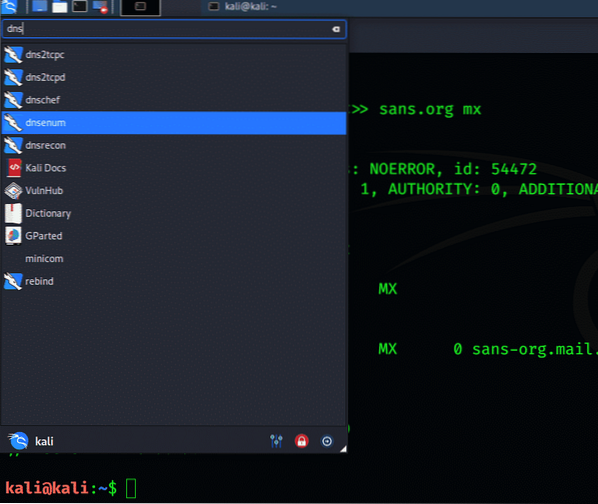

Trinn 2 Åpne Dnsenum

Dnsenum er et verktøy som kali og Backtrack eier som gjør alt gjorde og mye mer. Hvor du finner den? Du finner det ved å nærme deg DNSenum i applikasjonene.

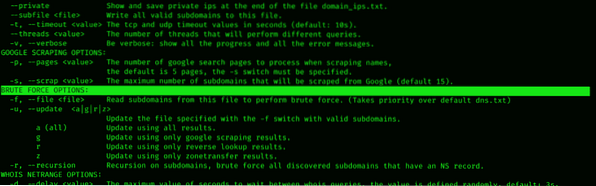

Når du følger prosedyren nevnt ovenfor, åpnes hjelpeskjermbildet for DNSenum som nedenfor. DNSEnum finner underdomener som er skjult for offentligheten.

Trinn 3 Kjør Dnsenum

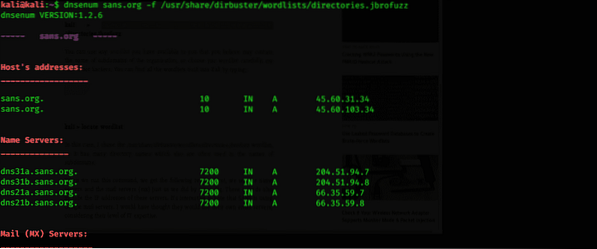

La oss bruke dette enkle, men effektive verktøyet mot SANS, og ved å spørre domenet, se etter ytterligere informasjon om deres servere og underdomener. Det er viktig å legge merke til at all denne rekognoseringen er passiv. Offeret vil aldri vite at vi dekker systemene deres fordi vi ikke berører systemene deres i det hele tatt, bare DNS-serverne ser ut som normal trafikk.

$ dnsenum sans.org -f / usr / share / dirbuster / wordlists / kataloger.jbrofuzz

Du bør være veldig forsiktig når du velger ordlisten. Nesten alle underdomenene til enhver organisasjon er nevnt der. Det kan føre til at du møter noen vanskeligheter.

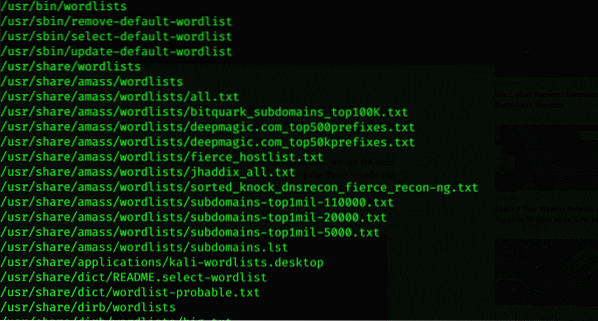

$ finn ordliste

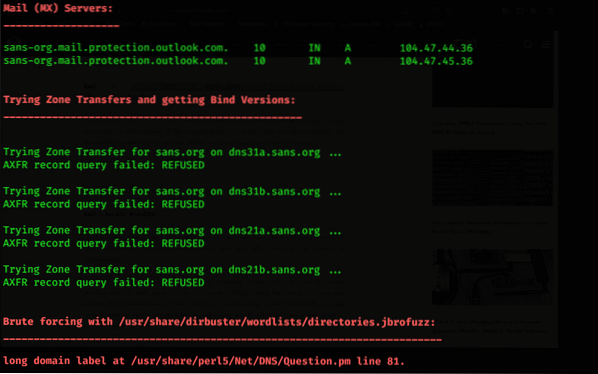

Det neste trinnet er å se etter underdomener innen sans org.

Ved hjelp av DNSenum kan vi finne underdomener. Som nevnt tidligere er ordlisten en avgjørende del av suksessen din. Vanligvis er underdomenenavn enkle rutineord som trening, test osv.

Denne prosessen er tidkrevende, så den blir kjedelig, men du må være rolig. Ordliste har mange fordeler. Det hjelper deg å finne all skjult informasjon på serverne pluss alt som er skjult av deg. Det vil gi deg alle dataene du har sett etter.

Konklusjon

DNS-rekognosering samler all informasjon på serveren under penetrering. Verktøyene til DNS er de beste å bruke på Kali Linux. Jeg håper denne korte beskrivelsen av DNS-rekognosering og dens verktøy er nok for deg å forstå. Hvis det fungerte for deg, kan du dele det med vennene dine.

Phenquestions

Phenquestions