Vanligvis, når det oppdages tilstedeværelsen av et rootkit, trenger offeret å installere operativsystemet og ny maskinvare på nytt, analysere filer som skal overføres til erstatningen, og i verste fall vil maskinvareutskifting være nødvendig.Det er viktig å markere muligheten for falske positive, dette er hovedproblemet med chkrootkit. Derfor anbefales det å kjøre flere alternativer før du tar tiltak når en trussel oppdages. Denne opplæringen vil også kort utforske rkhunter som et alternativ. Det er også viktig å si at denne opplæringen er optimalisert for brukere av Debian og baserte Linux-distribusjoner. Den eneste begrensningen for andre distribusjonsbrukere er installasjonsdelen, bruken av chkrootkit er den samme for alle distribusjoner.

Siden rootkits har en rekke måter å oppnå sine mål på, skjuler skadelig programvare, tilbyr Chkrootkit en rekke verktøy for å ha råd til disse måtene. Chkrootkit er en verktøysuite som inkluderer det viktigste chkrootkit-programmet og flere biblioteker som er oppført nedenfor:

chkrootkit: Hovedprogram som sjekker operativsystembinarier for rootkit-modifikasjoner for å finne ut om koden ble forfalsket.

ifpromisc.c: sjekker om grensesnittet er i promiskuøs modus. Hvis et nettverksgrensesnitt er i promiskuøs modus, kan det brukes av en angriper eller skadelig programvare for å fange nettverkstrafikken for senere å analysere det.

chklastlog.c: sjekker for sletting av siste logg. Lastlog er en kommando som viser informasjon om siste pålogging. En angriper eller rootkit kan endre filen for å unngå oppdagelse hvis sysadmin sjekker denne kommandoen for å lære informasjon om pålogginger.

chkwtmp.c: sjekker for wtmp-slettinger. På samme måte som i det forrige skriptet, sjekker chkwtmp filen wtmp, som inneholder informasjon om brukernes pålogginger for å prøve å oppdage modifikasjoner på den i tilfelle et rootkit endret oppføringene for å forhindre påvisning av inntrenging.

check_wtmpx.c: Dette skriptet er det samme som ovenfor, men Solaris-systemer.

chkproc.c: sjekker for tegn på trojanere innenfor LKM (Loadable Kernel Modules).

chkdirs.c: har samme funksjon som ovenfor, sjekker for trojanere i kjernemoduler.

strenger.c: rask og skitten strengstrenging som tar sikte på å skjule rotkittets natur.

chkutmp.c: dette ligner på chkwtmp, men sjekker utmp-filen i stedet.

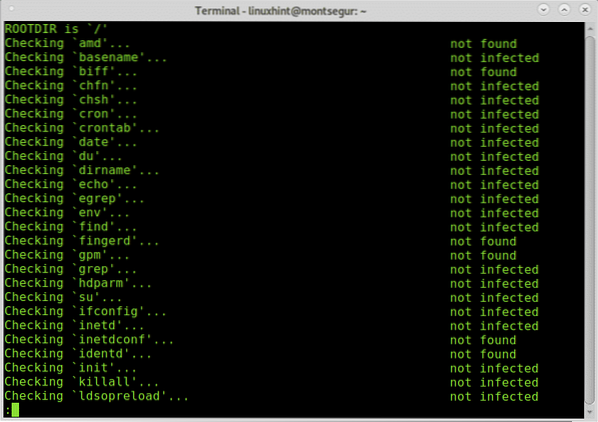

Alle skriptene nevnt ovenfor kjøres når vi kjører chkrootkit.

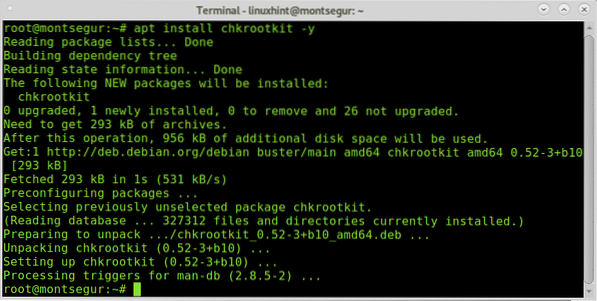

For å begynne å installere chkrootkit på Debian og baserte Linux-distribusjoner kjøres:

# apt install chkrootkit -y

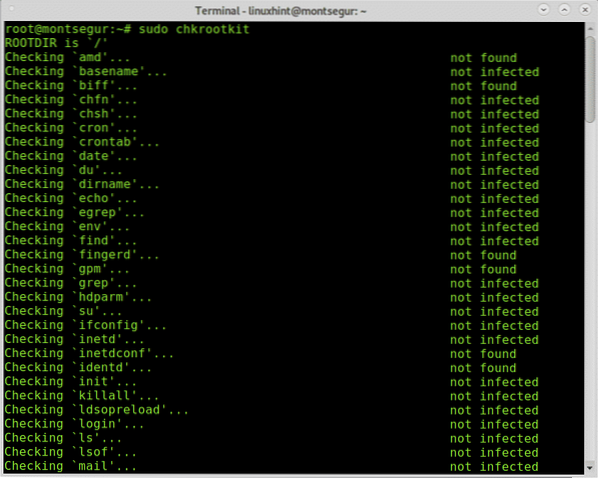

Når den er installert for å kjøre, kjør den:

# sudo chkrootkit

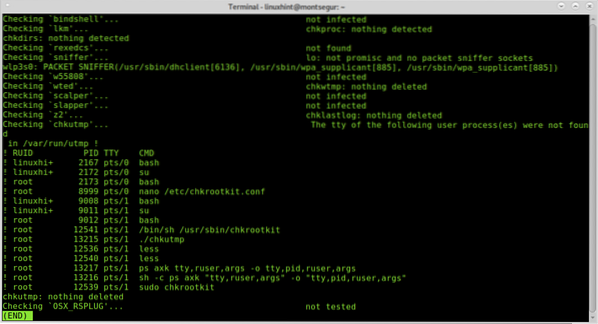

I løpet av prosessen kan du se alle skriptene som integrerer chkrootkit blir utført og gjør hver sin del.

Du kan få en mer komfortabel visning ved å bla og legge til rør og mindre:

# sudo chkrootkit | mindre

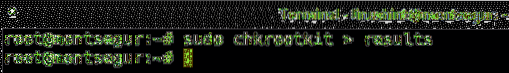

Du kan også eksportere resultatene til en fil ved hjelp av følgende syntaks:

# sudo chkrootkit> resultater

Så for å se utgangstypen:

# færre resultater

Merk: du kan erstatte “resultater” for hvilket navn du vil gi utdatafilen.

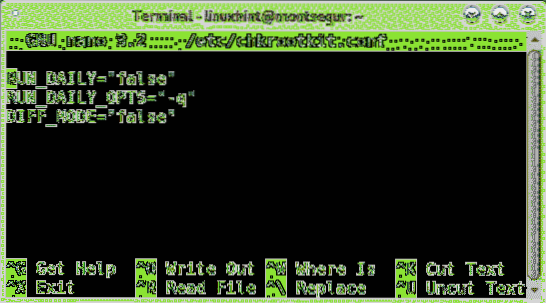

Som standard må du kjøre chkrootkit manuelt som forklart ovenfor, men du kan definere daglige automatiske skanninger ved å redigere chkrootkit-konfigurasjonsfilen på / etc / chkrootkit.conf, prøv det med nano eller et tekstredigeringsprogram du liker:

# nano / etc / chkrootkit.konf

For å oppnå daglig automatisk skanning, inneholder den første linjen RUN_DAILY = ”false” skal redigeres til RUN_DAILY = ”sann”

Slik skal det se ut:

trykk CTRL+X og Y for å lagre og avslutte.

Rootkit Hunter, et alternativ til chkrootkit:

Et annet alternativ til chkrootkit er RootKit Hunter, det er også et komplement med tanke på om du fant rootkits ved hjelp av en av dem, og det er obligatorisk å bruke alternativet for å forkaste falske positive.

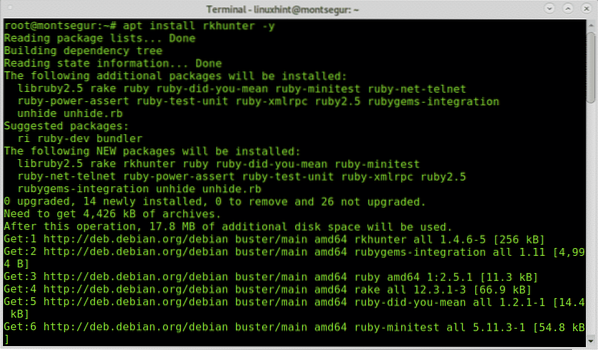

Til å begynne med RootKitHunter, installer den ved å kjøre:

# apt install rkhunter -y

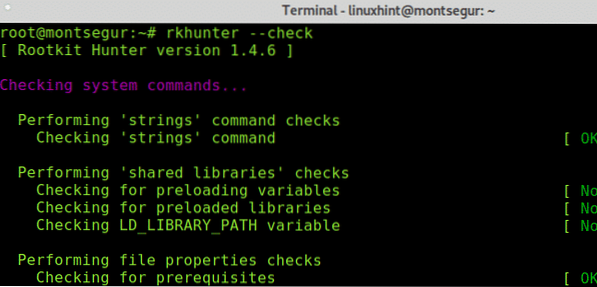

Når du er installert, utfører du følgende kommando for å kjøre en test:

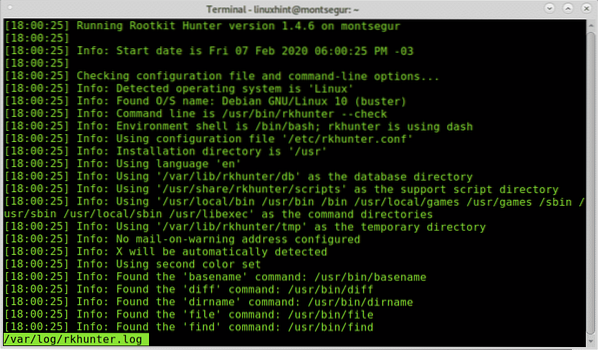

# rkhunter - sjekkSom du kan se, som chkrootkit, er det første trinnet i RkHunter å analysere systembinariene, men også biblioteker og strenger:

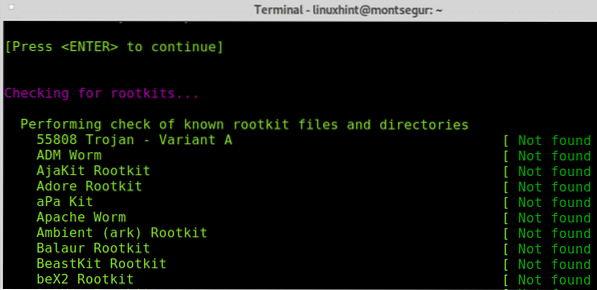

Som du vil se, i motsetning til chkrootkit vil RkHunter be deg om å trykke ENTER for å fortsette med neste trinn, tidligere RootKit Hunter sjekket systembinarier og biblioteker, nå vil det gå for kjente rootkits:

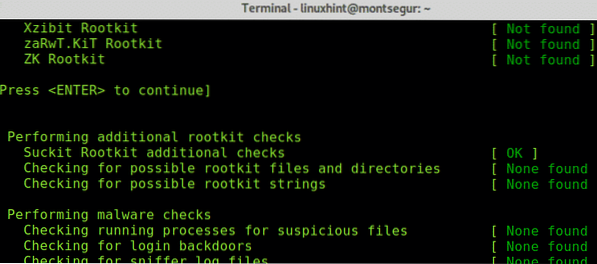

Trykk ENTER for å la RkHunter fortsette med rootkits-søk:

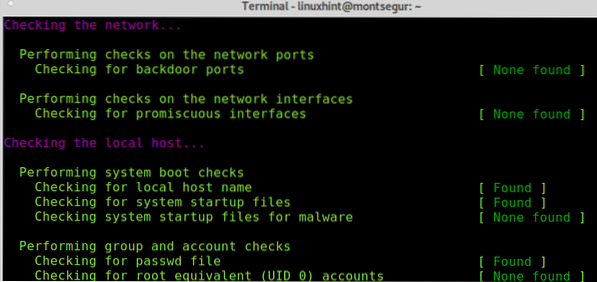

Så, som chkrootkit, vil det sjekke nettverksgrensesnittene og også porter som er kjent for å bli brukt av bakdører eller trojanere:

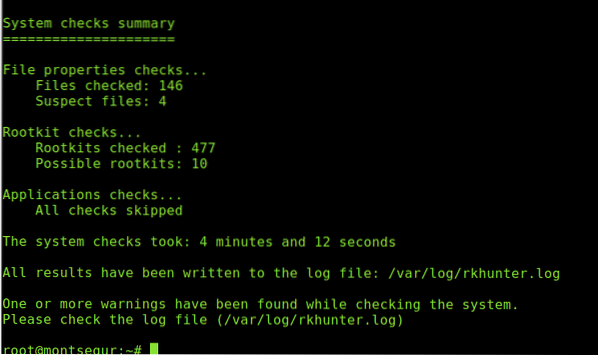

Til slutt vil den skrive ut et sammendrag av resultatene.

Du kan alltid få tilgang til resultatene som er lagret på / var / log / rkhunter.Logg:

Hvis du mistenker at enheten din kan være infisert av et rootkit eller kompromittert, kan du følge anbefalingene som er oppført på https: // linuxhint.no / detect_linux_system_hacked /.

Jeg håper du fant denne veiledningen om hvordan du installerer, konfigurerer og bruker chkrootkit nyttig. Fortsett å følge LinuxHint for flere tips og oppdateringer om Linux og nettverk.

Phenquestions

Phenquestions