Nikto utfører mer enn 6700 tester mot et nettsted. Det store antallet tester for både sikkerhetsproblemer og feilkonfigurerte webservere gjør det til en enhet for de fleste sikkerhetseksperter og pentestere. Nikto kan brukes til å teste et nettsted og en webserver eller en virtuell vert for kjente sikkerhetsproblemer og feilkonfigurasjoner av filer, programmer og servere. Det kan oppdage oversett innhold eller skript og andre vanskelige å identifisere problemer utfra et synspunkt.

Installasjon

Installasjon Nikto på Ubuntu-systemet er i utgangspunktet greit da pakken allerede er tilgjengelig på standardregister.

Først for å oppdatere systemmagasinene, bruker vi følgende kommando:

[e-postbeskyttet]: ~ $ sudo apt-get update && sudo apt-get upgradeEtter oppdatering av systemet. Kjør nå følgende kommando for å installere Nikto.

[e-postbeskyttet]: ~ $ sudo apt-get install nikto -yEtter at installasjonen er fullført, bruk følgende kommando for å sjekke om nikto er riktig installert eller ikke:

[e-postbeskyttet]: ~ $ nikto- Nikto v2.1.6

------------------------------------------------------------

Hvis kommandoen gir versjonsnummeret på Nikto det betyr at installasjonen er vellykket.

Bruk

Nå skal vi se hvordan vi kan bruke Nikto med forskjellige kommandolinjealternativer for å utføre nettskanning.

Generelt krever Nikto bare en vert for å skanne som kan spesifiseres med -h eller -vert alternativ for eksempel hvis vi trenger å skanne en maskin med ip er 192.168.30.128 vil vi kjøre Nikto som følger, og skanningen vil se ut slik:

[e-postbeskyttet]: ~ $ nikto -h 192.168.30.128- Nikto v2.1.6

------------------------------------------------------------

+ Mål-IP: 192.168.30.128

+ Målvertsnavn: 192.168.30.128

+ Målport: 80

+ Starttid: 2020-04-11 10:01:45 (GMT0)

------------------------------------------------------------

+ Server: nginx / 1.14.0 (Ubuntu)

... snip ..

+ /: En Wordpress-installasjon ble funnet.

+ / wp-login.php: Logg på Wordpress funnet

+ Apache / 2.4.10 ser ut til å være utdaterte

+ X-XSS-Protection-overskriften er ikke definert. Denne overskriften kan hint til brukeragenten

for å beskytte mot noen former for XSS

+ Serveren kan lekke inoder via ETags

------------------------------------------------------------

+ 1 vert (er) testet

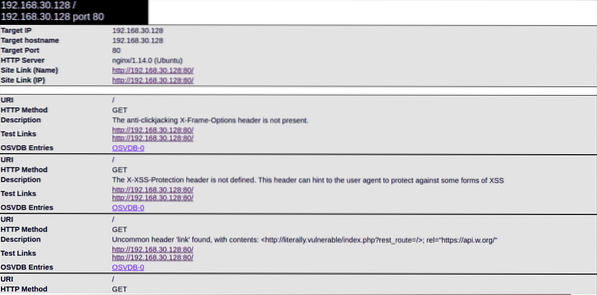

Denne utgangen har mye nyttig informasjon .Nikto har oppdaget webserveren, XSS-sårbarheter, PHP-informasjon og WordPress-installasjon.

OSVDB

Elementene i en nikto-skanning med OSVDB-prefikset er sårbarhetene som rapporteres i Open Source Vulnerability DataBase (ligner på andre sårbarhetsdatabaser som vanlige sårbarheter og eksponeringer, nasjonal sårbarhetsdatabase osv.).Disse kan være ganske nyttige basert på alvorlighetspoengene ,

Spesifisere porter

Som du kan se fra resultatene ovenfor, vil Nikto skanne port 80 som standard når porten ikke er spesifisert . Hvis webserveren kjører på en annen port, må du spesifisere portnummeret ved hjelp av -s eller -havn alternativ.

[e-postbeskyttet]: ~ $ nikto -h 192.168.30.128 -p 65535- Nikto v2.1.6

------------------------------------------------------------

+ Mål-IP: 192.168.30.128

+ Målvertsnavn: 192.168.30.128

+ Målport: 65535

+ Starttid: 2020-04-11 10:57:42 (GMT0)

------------------------------------------------------------

+ Server: Apache / 2.4.29 (Ubuntu)

+ Anti-clickjacking X-Frame-Options header er ikke til stede.

+ Apache / 2.4.29 ser ut til å være utdaterte

+ OSVDB-3233: / icons / README: Apache-standardfil funnet.

+ Tillatte HTTP-metoder: ALTERNATIVER, HEAD, GET, POST

1 vert skannet…

Fra informasjonen ovenfor kan vi se at det er noen overskrifter som hjelper til med å indikere hvordan nettstedet er konfigurert. Du kan få litt saftig informasjon fra hemmelige kataloger også.

Du kan spesifisere flere porter ved å bruke komma som:

[e-postbeskyttet]: ~ $ nikto -h 192.168.30.128 -p 65535,65536Eller du kan spesifisere en rekke porter som:

[e-postbeskyttet]: ~ $ nikto -h 192.168.30.128 -p 65535-65545Bruker nettadresser til å spesifisere en målvert

For å spesifisere målet etter URL-en, bruker vi en kommando:

[e-postbeskyttet]: ~ $ nikto -h http: // www.eksempel.comNikto skanningsresultater kan eksporteres i forskjellige formater som CSV, HTML, XML osv. For å lagre resultatene i et bestemt utdataformat, må du spesifisere -o (utgang) alternativet og også -f (format) alternativ.

Eksempel:

[e-postbeskyttet]: ~ $ nikto -h 192.168.30.128 -o test.html -F htmlNå kan vi få tilgang til rapporten via nettleseren

Innstillingsparameter

En annen anstendig komponent i Nikto er sannsynligheten for å karakterisere testen ved hjelp av - Innstilling parameter. Dette lar deg kjøre akkurat de testene du trenger, noe som kan spare deg for mye tid:

- Filopplasting

- Interessante filer / logger

- Feilkonfigurasjoner

- Informasjon avsløring

- Injeksjon (XSS etc)

- Ekstern henting av filer

- Denial of Service (DOS)

- Ekstern henting av filer

- Ekstern skall - kommandokjøring

- SQL Injection

- Godkjenningsomgåelse

- Programvareidentifikasjon

- Ekstern kilde inkludering

- Omvendt tuning utførelse (alle unntatt spesifisert)

For eksempel for å teste for SQL-injeksjon og ekstern henting av filer, skriver vi følgende kommando:

[e-postbeskyttet]: ~ $ nikto -h 192.168.30.128 -Tuning 79 -o test.html -F htmlPare skanning med Metasploit

En av de kuleste tingene med Nikto er at du kan koble utdataene fra en skanning med det lesbare formatet Metasploit. Ved å gjøre dette kan du bruke utdataene fra Nikto i Metasploit for å utnytte det spesielle sikkerhetsproblemet. For å gjøre det, bruk bare kommandoene ovenfor og legg til -Format msf+ til slutten. Det hjelper raskt å koble data hentet med en våpenutnyttelse.

[e-postbeskyttet]: ~ $ nikto -hKONKLUSJON

Nikto er et kjent og brukervennlig verktøy for vurdering av webservere for å oppdage potensielle problemer og sårbarheter raskt. Nikto burde være din første beslutning når du tester webservere og webapplikasjoner. Nikto filtrerer etter 6700 muligens risikable dokumenter / programmer, ser etter foreldede former for mer enn 1250 servere, og tilpasser eksplisitte problemer på mer enn 270 servere som angitt av myndigheten Nikto-nettstedet. Du bør vite at bruk av nikto ikke er en skjult prosedyre, betyr at et inntrengingsdeteksjonssystem enkelt kan oppdage det. Den ble laget for sikkerhetsanalyse, så skjult var aldri en prioritet.

Phenquestions

Phenquestions