Vi bruker forskjellige Nginx-serverkonfigurasjonsfiler, da det hjelper med å unngå vanlige feil og hjelper også til å opprettholde standardkonfigurasjonsfilene som et alternativ.

Trinn 1:

Oppdater APT-en din som alltid.

$ sudo apt oppdatering

Steg 2:

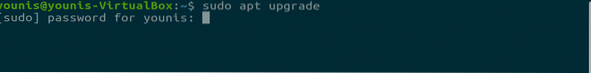

Nå oppgraderer du APT.

$ sudo apt oppgradering

Trinn 3:

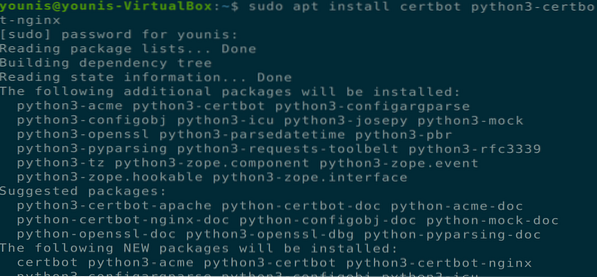

Last ned og installer et Certbot-programvareverktøy som vil hjelpe deg med å få et SSL-sertifikat fra Let's Encrypt. Utfør følgende terminalkommando for å installere Certbot via APT.

$ sudo apt installere certbot python3-certbot-nginx

Dette installerer certbot, men du må fortsatt konfigurere Ngnix-konfigurasjonsfilen for installasjon av SSL-sertifikat.

Trinn 4:

Du bør sette opp en serverblokk før du går til neste trinn, og det er et nødvendig trinn i tilfelle du er vert for flere nettsteder. Vi oppretter en ny katalog i “/ var / www” banen og lar standardkatalogen ikke berøres. Utfør følgende kommando for å opprette en ny katalog.

$ sudo mkdir -p / var / www / eksempel.com / html

Trinn 5:

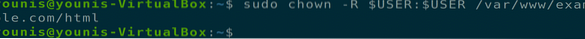

Gi nå eierskapstillatelser til denne katalogen via følgende terminalkommando.

$ sudo chown -R $ USER: $ USER / var / www / eksempel.com / html

Trinn 6:

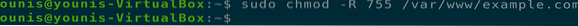

Forsikre deg nå om at tillatelsene blir gitt ved å utføre følgende terminalkommando.

$ sudo chmod -R 755 / var / www / eksempel.com

Trinn 7:

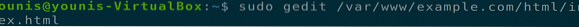

Lag nå en indeks.html-fil ved hjelp av din favoritt tekstredigerer, bruker jeg en gedit tekstredigerer.

$ sudo gedit / var / www / eksempel.no / html / indeks.html

Legg til følgende tekst i denne HTML-filen.

Suksess! Eksempelet.com serverblokk fungerer!

Lagre og lukk filen.

Trinn 8:

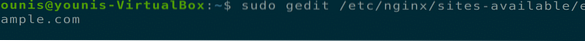

Opprett nå en ny konfigurasjonsfil, den tilgjengelige katalogen med din favoritt teksteditor ved å utføre følgende kommando.

$ sudo gedit / etc / nginx / nettsteder-tilgjengelig / eksempel.com

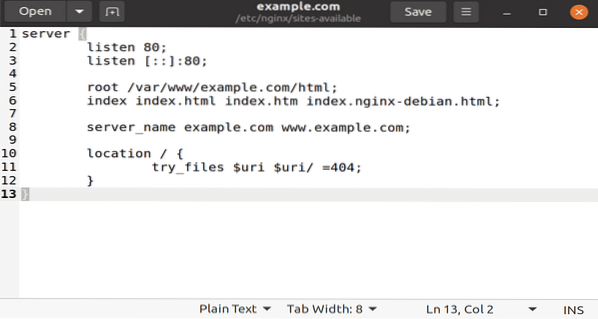

Legg nå til følgende tekst i denne konfigurasjonsfilen for den nye katalogen og domenenavnet.

serverhør 80;

hør [::]: 80;

root / var / www / eksempel.com / html;

indeksindeks.html-indeks.htm indeks.nginx-debian.html;

server_name eksempel.com www.eksempel.com;

plassering /

try_files $ uri $ uri / = 404;

Lagre og lukk denne filen for å få effekter.

Trinn 9:

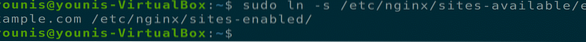

Aktiver nå den nye katalogen for Nginx-oppstart via følgende terminalkommando.

$ sudo ln -s / etc / nginx / nettsteder tilgjengelig / eksempel.com / etc / nginx / site-enabled /

Trinn 10:

For å unngå problemer med minneserver med servernavn, må du oppgi en enkelt verdi i følgende konfigurasjonsfil.

$ sudo gedit / etc / nginx / nginx.konfFjern nå # -tegnet fra hash_bucket_size-alternativet for å kommentere det. Lagre lukk filen.

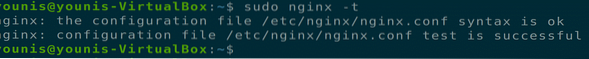

Trinn 11:

Skriv nå inn følgende to kommandoer for å fjerne syntaksfeil og starte Nginx-serveren på nytt.

$ sudo nginx -t

Trinn 12:

Nå må du bekrefte og bekrefte Nginx-konfigurasjonsfiler. Ettersom certbot trenger å finne riktig serverblokk i Nginx-konfigurasjon, ser den etter et servernavn som samsvarer med det forespurte domenet. For å bekrefte disse konfigurasjonsfilene, skriv inn følgende terminalkommando.

$ sudo nginx -t

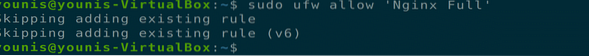

Trinn 13:

Nå oppdaterer du UFW-brannmurreglene for å tillate Nginx for full tillatelse. Hvis du har noen tidligere regler som gjelder HTTP-serveren, kan du slette dem ved å bruke UFW-avvisningsalternativet før du legger til følgende kommando.

sudo ufw tillate 'Nginx Full'

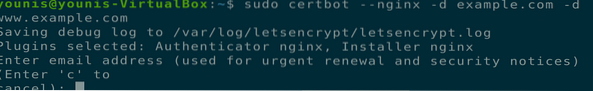

Trinn 14:

Nå kommer vi til det punktet hvor vi må installere et SSL-sertifikat ved hjelp av certbot-programvare. Utfør følgende terminalkommando.

$ sudo certbot --nginx -d eksempel.com -d www.eksempel.com

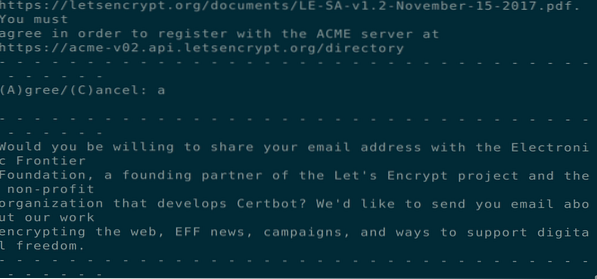

Hvis du bruker certbot for første gang, vil du bli bedt om en e-postadresse og vilkår og betingelser, godta det, og du vil kunne flytte neste trinn.

Trinn 15:

Nå blir du bedt om konfigurering av HTTPS-innstillingene dine, velg de nødvendige alternativene, og trykk Enter for å fortsette. Certbot vil installere alle nødvendige sertifikater og oppdatere Nginx-filene. serveren din vil laste inn på nytt med en melding for å fortelle deg at prosessen er vellykket.

Trinn 16:

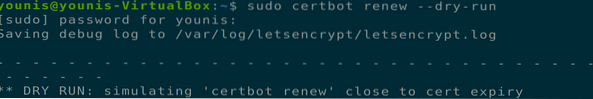

Nå som du har installert sertifikatene, bør du også sørge for at disse sertifikatene fornyes automatisk etter en bestemt tid. Utfør følgende to terminalkommandoer for å sikre denne prosessens evne.

$ sudo systemctl status certbot.timer

Konklusjon:

Så langt har vi dekket hvordan du bygger en egen serverblokk i Nginx, installerer sertifikater ved hjelp av Certbot programvareverktøy fra Let's Encrypt Certificate Authority Servers, og hvordan du bruker en fornyelsesprosess for disse sertifiseringene.

Phenquestions

Phenquestions