I informasjonsteknologiverdenen er sikkerhet en stor bekymring i disse dager. Hver dag lanseres nye og sofistikerte angrep mot organisasjoner. Systemadministratorer bruker forskjellige måter å herde sikkerheten til serverne sine. En av de vanligste måtene å samhandle med en server er å bruke SSH (eller Secure SHell) protokoll som er mye brukt for ekstern logging til en server. Foruten eksterne shell-pålogginger, brukes den også til å kopiere filer mellom to datamaskiner. I motsetning til andre metoder som telnet, rcp, ftp, etc., SSH-protokollen bruker en krypteringsmekanisme for å sikre kommunikasjonen mellom to verter.

Sikkerheten som tilbys av SSH-protokollen kan forbedres ytterligere ved å bruke tofaktorautentisering. Dette vil ytterligere sette en sterk vegg mellom vertsdatamaskinen og angriperne. For å koble til den eksterne serveren din med SSH, trenger du et passord samt en bekreftelseskode (eller OTP) fra et autentiseringsprogram som kjører på mobilenheten din. Dette er veldig nyttig hvis en angriper stjeler passordet ditt, han vil ikke kunne logge inn på serveren din uten bekreftelseskoden.

Det er mange autentiseringsapplikasjoner tilgjengelig for mobile enheter som kjører Android eller Apple IOS. Denne guiden har brukt Google Authenticator-applikasjonen for både Fedora-serveren og den mobile enheten.

Hva vi skal dekke

Denne guiden vil se hvordan vi kan bruke tofaktorautentisering med SSH-protokoll for å forhindre uautorisert tilgang til Fedora 30-arbeidsstasjonen. Vi vil prøve å logge på Fedora-serveren vår fra Xubuntu-klientmaskinen for å se om installasjonen fungerer som forventet. La oss komme i gang med å konfigurere SSH med tofaktorautentisering.

Forutsetninger

- Et Fedora 30 OS installert på den eksterne serveren med en 'sudo' brukerkonto.

- En Xubuntu-maskin for tilgang til serveren ovenfor.

- En mobil enhet med en Google-Authenticator-applikasjon installert på den.

Installasjonsoversikt

- Fedora 30 maskin med IP: 192.168.43.92

- Xubuntu-maskin med IP: 192.168.43.71

- Mobilenhet med Google-Authenticator-applikasjon.

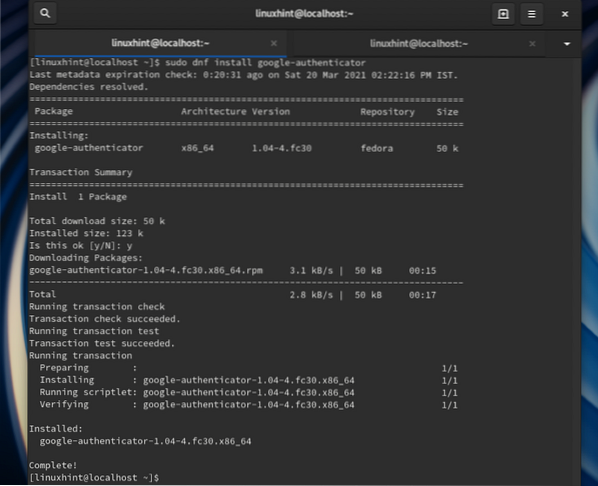

Trinn 1. Installer Google-Authenticator på Fedora 30-serveren ved hjelp av kommandoen:

$ sudo dnf install -y google-authenticator

Steg 2. Kjør kommandoen nedenfor for å starte Google-Authenticator på serveren din:

$ google-autentiseringDet vil stille noen spørsmål for å konfigurere serveren til å fungere med mobilenheten din:

Vil du at autentiseringstokener skal være tidsbaserte (y / n) y [Skriv inn 'Y' her]Den vil vise en QR-kode i terminalvinduet; hold dette terminalvinduet åpent for nå.

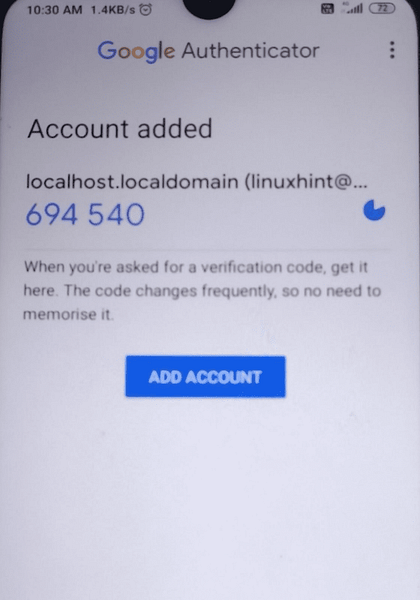

Trinn 3. Installer Google-Authenticator-appen på mobilenheten din og åpne den. Klikk nå på alternativet 'Skann en QR-kode.'Fokuser nå mobilkameraet ditt på å skanne QR-koden i terminalvinduet til serveren din.

Trinn 4. Etter skanning av QR-koden vil mobilenheten legge til en konto for serveren din og generere en tilfeldig kode som vil fortsette å endres med en roterende tidtaker, som vist på bildet nedenfor:

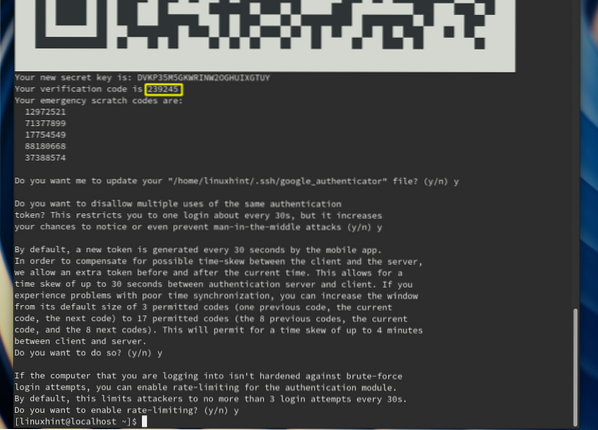

Trinn 5. Gå tilbake til serverterminalvinduet og skriv inn bekreftelseskoden fra mobilenheten din. Når koden er bekreftet, vil den generere et sett med skrapekode. Disse skrapekodene kan brukes til å logge på serveren din i tilfelle du mister mobilenheten din. Så lagre dem på et sikkert sted.

Trinn 6. I de videre trinnene vil det stille noen spørsmål for å fullføre konfigurasjonen. Vi har gitt nedenfor spørsmålssett og deres svar for å konfigurere oppsettet. Du kan endre svarene etter behov:

Vil du at jeg skal oppdatere "/ home / linuxhint /.google_authenticator-fil? (y / n) y [Skriv inn 'y' her]Vil du ikke tillate flere bruksområder av samme godkjenningstoken? Dette begrenser deg til en pålogging omtrent hvert 30. år, men det øker sjansene dine for å legge merke til eller til og med forhindre mann-i-midten-angrep (å / n) y [Skriv inn 'y' her]

Som standard genereres et nytt token hvert 30. sekund av mobilappen.For å kompensere for mulig tidsforskjell mellom klienten og serveren, tillater vi et ekstra token før og etter gjeldende tid. Dette gir en tidsforskjell på opptil 30 sekunder mellom autentiseringsserveren og klienten. Hvis du opplever problemer med dårlig tidssynkronisering, kan du øke vinduet fra standardstørrelsen på 3 tillatte koder (en forrige kode, den gjeldende koden, den neste koden) til 17 tillatte koder (de 8 forrige kodene, den gjeldende koden og de 8 neste kodene). Dette vil tillate en skjevhet på opptil 4 minutter mellom klient og server. Vil du gjøre det? (y / n) y [Skriv inn 'y' her]

Hvis datamaskinen du logger på ikke er herdet mot forsøk på innlogging, kan du aktivere hastighetsbegrensning for godkjenningsmodulen. Som standard begrenser dette angripere til ikke mer enn 3 påloggingsforsøk hvert 30. år. Vil du aktivere hastighetsbegrensning? (y / n) y [Skriv inn 'y' her]

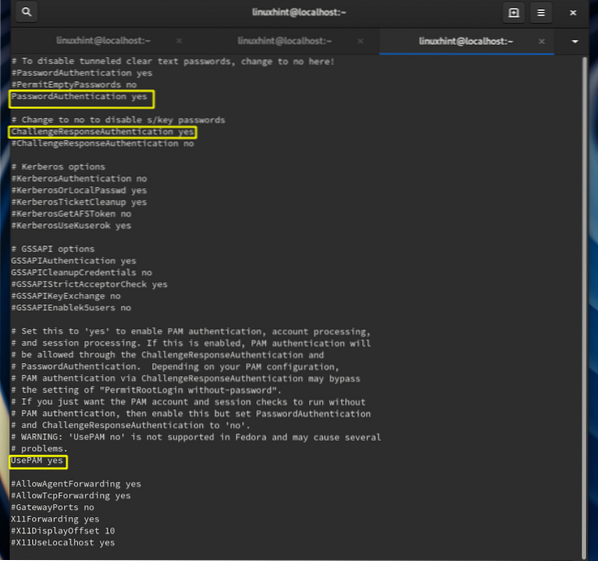

Trinn 7. Åpne nå sshd_config-filen med hvilken som helst redaktør

$ sudo vi / etc / ssh / sshd_configog gjør følgende trinn:

- Fjern kommentar og sett inn PasswordAuthentication til ja.

- Fjern kommentar og sett inn ChallengeResponseAuthentication til ja.

- Fjern kommentar og sett inn Bruk PAM til ja.

Lagre og lukk filen.

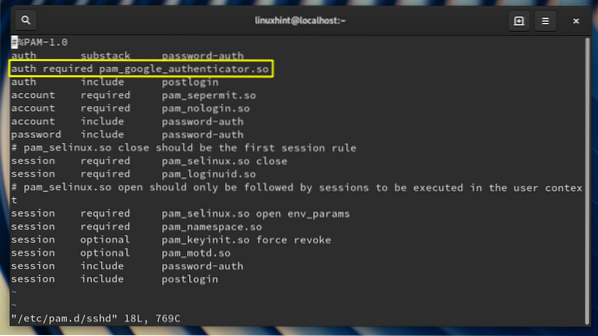

Trinn 8. Deretter åpner du / etc / pam.d / sshd-fil

$ sudo vi / etc / pam.d / sshdog legg til følgende linjer under linjen 'auth substack passord auth:

auth kreves pam_google_authenticator.så

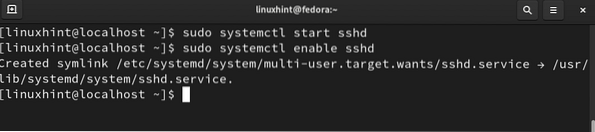

Trinn 9. Start og aktiver SSH-tjenesten på Fedora-serveren med kommandoen:

$ sudo systemctl start sshd$ sudo systemctl aktiver sshd

Alle trinnene for konfigurering av serveren er nå utført. Vi vil nå flytte til klientmaskinen vår, dvs.e., Xubuntu, i vårt tilfelle.

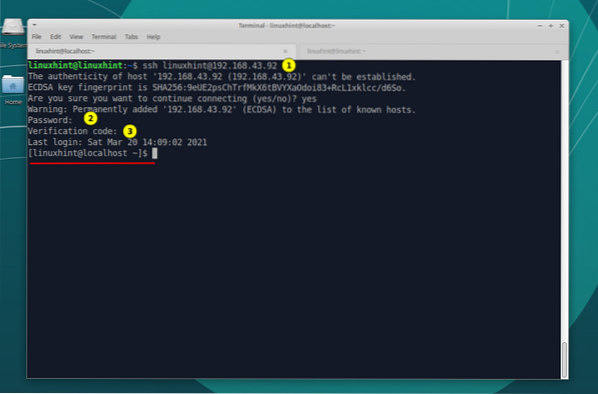

Trinn 10. Prøv nå å logge på med SSH fra Xubuntu-maskinen til Fedora 30-serveren:

$ ssh [e-postbeskyttet]

Som du ser, ber SSH først om serverens passord og deretter en bekreftelseskode fra mobilenheten din. Når du har angitt bekreftelseskoden riktig, kan du logge på den eksterne Fedora-serveren.

Konklusjon

Gratulerer, vi har konfigurert SSH-tilgangen med tofaktorautentisering på Fedora 30 OS. Du kan videre konfigurere SSH slik at den bare bruker en bekreftelseskode for å logge på uten eksternt serverpassord.

Phenquestions

Phenquestions