Et inntrengingsdeteksjonssystem kan advare oss mot DDOS, brute force, utnyttelse, datalekkasje og mer, det overvåker nettverket vårt i sanntid og samhandler med oss og med systemet vårt når vi bestemmer oss.

På LinuxHint har vi tidligere dedikert Snort to tutorials, Snort er et av de ledende inntrengingsdeteksjonssystemene i markedet og sannsynligvis den første. Artiklene var å installere og bruke Snort Intrusion Detection System for å beskytte servere og nettverk og konfigurere Snort IDS og opprette regler.

Denne gangen viser jeg hvordan jeg konfigurerer OSSEC. Serveren er kjernen i programvaren, den inneholder regler, hendelsesoppføringer og policyer mens agenter er installert på enhetene for å overvåke. Agenter leverer logger og informerer om hendelser til serveren. I denne opplæringen vil vi bare installere serversiden for å overvåke enheten som er i bruk, serveren inneholder allerede agentfunksjoner til enheten den er installert i.

OSSEC installasjon:

Først og fremst kjøre:

apt installere libmariadb2For Debian- og Ubuntu-pakker kan du laste ned OSSEC Server på https: // oppdateringer.atomicorp.no / kanaler / ossec / debian / pool / main / o / ossec-hids-server /

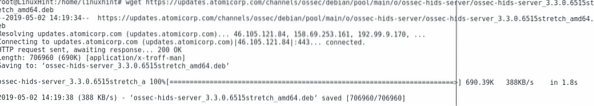

For denne opplæringen vil jeg laste ned den nåværende versjonen ved å skrive i konsollen:

wget https: // oppdateringer.atomicorp.no / kanaler / ossec / debian / pool / main / o /ossec-hids-server / ossec-hids-server_3.3.0.6515stretch_amd64.deb

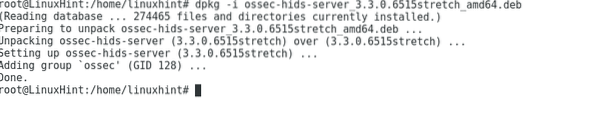

Så løp:

dpkg -i ossec-hids-server_3.3.0.6515stretch_amd64.deb

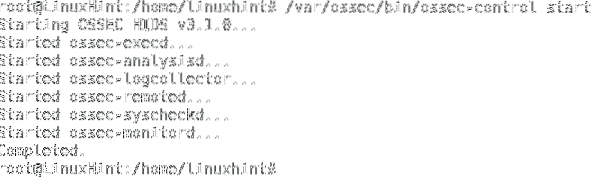

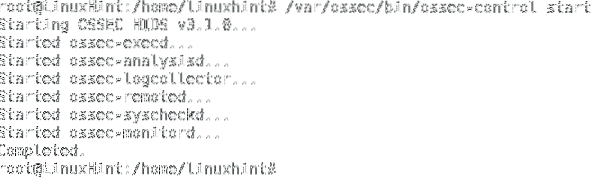

Start OSSEC ved å utføre:

/ var / ossec / bin / ossec-kontroll start

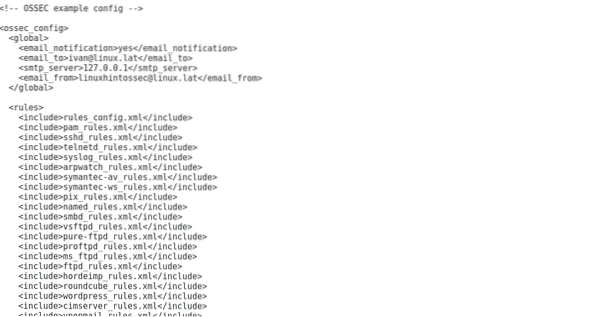

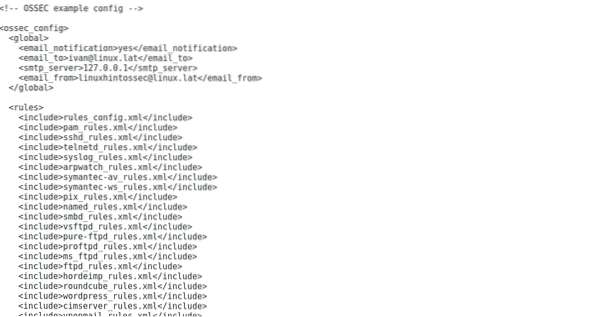

Som standard aktiverte ikke installasjonen vår e-postvarsling for å redigere typen

nano / var / ossec / etc / ossec.konfEndring

Til

Og legg til:

trykk ctrl + x og Y for å lagre og avslutte og starte OSSEC igjen:

/ var / ossec / bin / ossec-kontroll start

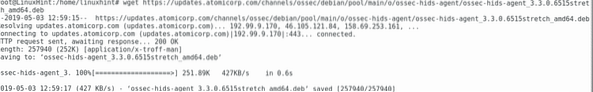

Merk: hvis du vil installere OSSECs agent på en annen enhetstype:

wget https: // oppdateringer.atomicorp.no / kanaler / ossec / debian / pool / main / o /ossec-hids-agent / ossec-hids-agent_3.3.0.6515stretch_amd64.deb

dpkg -i ossec-hids-agent_3.3.0.6515stretch_amd64.deb

Igjen kan vi sjekke konfigurasjonsfilen for OSSEC

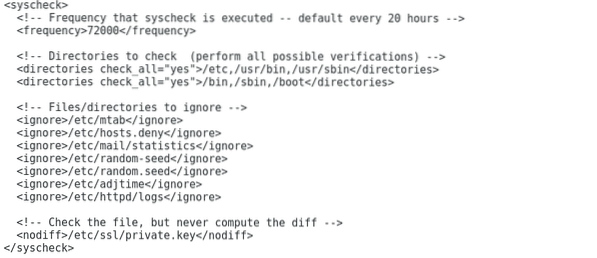

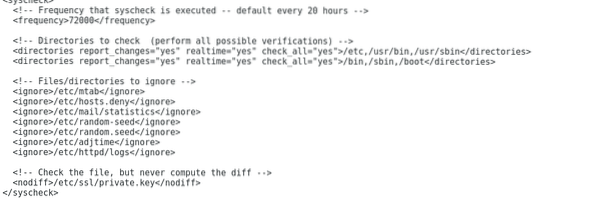

nano / var / ossec / etc / ossec.konf Rull ned for å nå Syscheck-delen

Rull ned for å nå Syscheck-delen

Her kan du bestemme katalogene som er kontrollert av OSSEC og revisjonsintervallene. Vi kan også definere kataloger og filer som skal ignoreres.

For å stille OSSEC til å rapportere hendelser i sanntid, rediger linjene

Til

/ usr / sbin

Slik legger du til en ny katalog for OSSEC for å sjekke legge til en linje:

Lukk nano ved å trykke CTRL + X og Y og skriv:

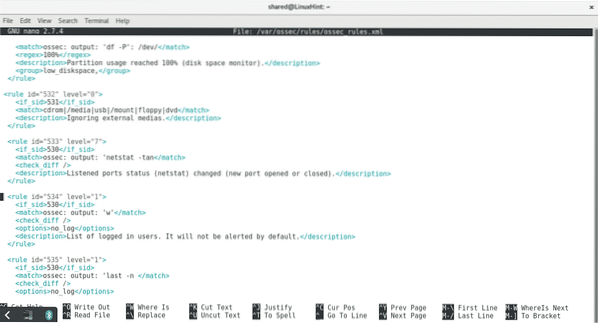

nano / var / ossec / regler / ossec_rules.xml

Denne filen inneholder OSSECs regler, regelnivået vil avgjøre systemets respons. For eksempel rapporterer OSSEC som standard bare om nivå 7-advarsler, hvis det er noen regel med nivå lavere enn 7 og du vil bli informert når OSSEC identifiserer hendelsen, rediger nivånummeret for 7 eller høyere. For eksempel hvis du vil bli informert når en vert blir blokkert av OSSECs Active Response, rediger følgende regel:

Til:

Et tryggere alternativ kan være å legge til en ny regel på slutten av filen som skriver om den forrige:

Nå har vi OSSEC installert på lokalt nivå, på en neste opplæring vil vi lære mer om OSSEC-regler og konfigurasjon.

Jeg håper du syntes denne opplæringen var nyttig for å komme i gang med OSSEC, fortsett å følge LinuxHint.com for flere tips og oppdateringer om Linux.

Phenquestions

Phenquestions