Installere Nikto:

I dette tilfellet bruker jeg et Debian-system, du kan laste ned Nikto for Debian på https: // pakker.debian.org / jessie / all / nikto / nedlasting . Hvis systemet ditt returnerer avhengighetsfeil når du kjører “dpkg -i

Komme i gang med Nikto:

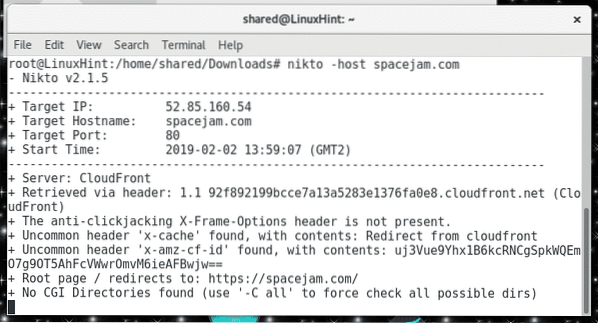

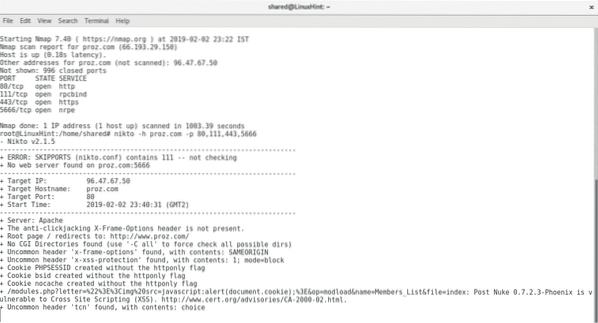

Som med en hvilken som helst Linux-pakke, kan du alltid kaste en "man nikto" for å lære alle parametrene. Den første parameteren vi bruker, og som er obligatorisk, er -vert (eller -h) for å spesifisere målet. I dette tilfellet bestemte jeg meg for å bruke et veldig gammelt, vedlikeholdt nettsted som mål, som kan gi interessante resultater:

Som med enhver skanner mottar vi grunnleggende informasjon som er nyttig i en fotavtrykkingsprosess, men i tillegg kan vi se i de første resultatene at Nikto allerede oppdaget en mulig sårbarhet som utsatte nettstedet for Clickjacking-angrep.

Etter å ha sett Niktos anbefaling om å legge til “-C all” -parameteren, stoppet jeg skanningen, du kan starte inkludert -Anrop.

CGI (Common Gateway Interface) er en måte som webservere samhandler med programvare eller programmer som er installert på serveren.

I dette tilfellet var vi ikke heldige, men som vist ovenfor, fant Nikto en mulig sårbarhet til tross for at nettstedet ikke har CGI-innhold. Ta i betraktning sårbarheter kan være falske positive, derfor ikke utnyttbare.

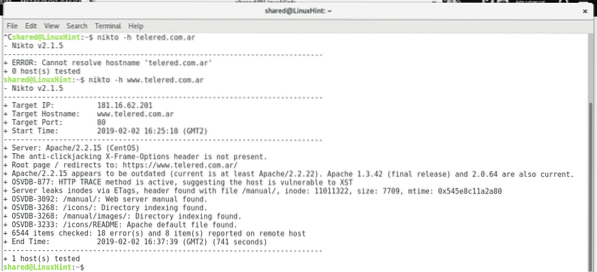

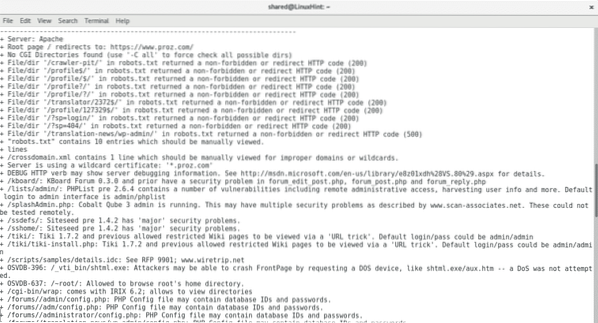

La oss sjekke et annet mål, www.telered.com.ar, et nettsted for internettleverandører:

Nettstedet har ingen viderekobling til www, så jeg startet skanningen igjen.

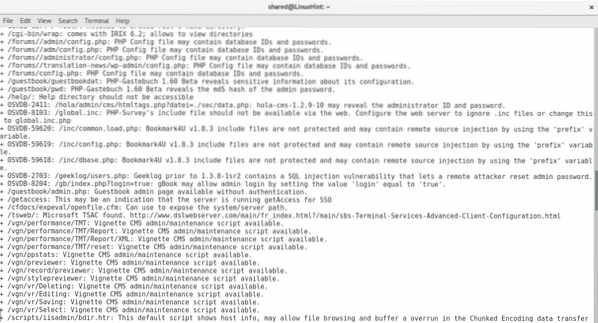

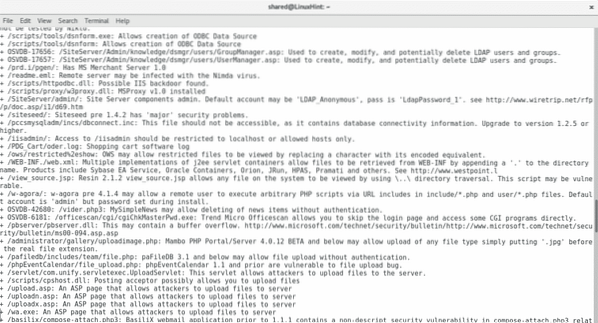

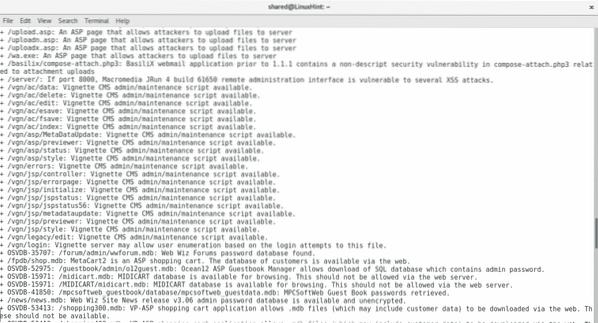

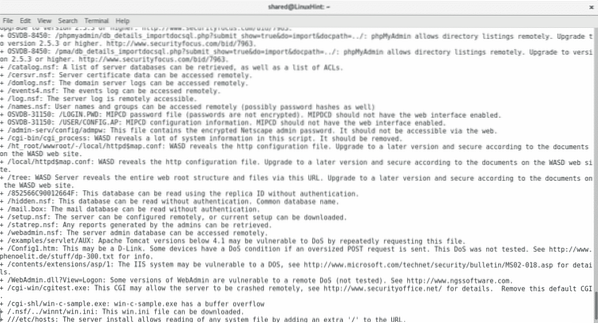

Du kan se at de bruker en gammel Apache-versjon under CentOS og flere mulige sårbarheter som OSVDB-877, OSVDB-3092, OSVDB-3268, OSVDB-3233, tidligere kunne vi søke på http: // www.osvdb.org-database, men den er frakoblet nå, derfor må vi basere sårbarheten på informasjonen Nikto gir eller å google den, i dette tilfellet vil vi google Cross Site Tracing-angrep.

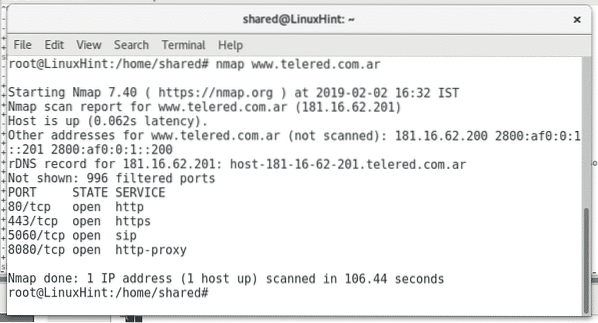

La oss kombinere Nikto med Nmap, slik at vi kan se hvilke porter en webserver har åpnet før vi bruker Nikto. Ill kaste en grunnleggende Nmap-skanning mot samme mål for å sjekke om den har flere porter åpne.

Det interessante her kan være port 5060 brukt til VOIP, porten virker assosiert med kjente sårbarheter i følge denne kilden. Gjennom Nikto vil det neppe gi viktige resultater, men la oss prøve det.

Hvor

-p = spesifiserer porten.

-h = spesifiserer verten

-useproxy = for å skanne ved hjelp av en proxy og unngå målet for å se IP-en vår.

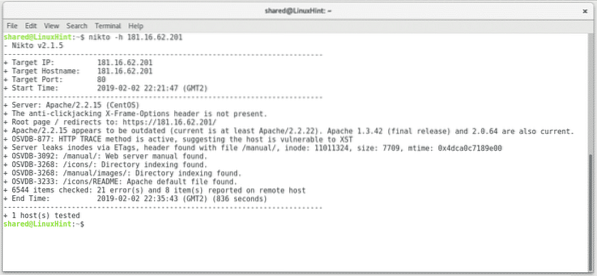

I motsetning til skanningen vi startet før nå, fant Nikto en XML-fil som lenker oss til en bloggartikkel som forklarer sårbarheten filen kan representere. Det anbefales å kjøre Nmap mot et mål før du bruker Nikto til å målrette mot åpne porter.

Det er viktig å markere at Nikto-resultatene vil variere i henhold til parametrene og dataene vi bruker, selv mot det samme målet, for eksempel hvis du bruker målets domenenavn eller målets IP eller endrer port. La oss se om vi kan finne et tredje annet resultat på samme mål:

Resultatet er veldig likt i dette tilfellet, til tross for at flere feil ble rapportert (21 vs 18 første skanning), muligens på grunn av problemer med omdirigering.

Flere porter skanning med Nikto:

Hvis vi kjører Nmap for å oppdage at et nettsted har flere porter åpne, kan vi skanne dem alle i en enkelt Nikto-økt ved å skille porter med koma som vist nedenfor:

Jeg løper:

nmap proz.comnikto -h proz.com -p 80.111.443.5666

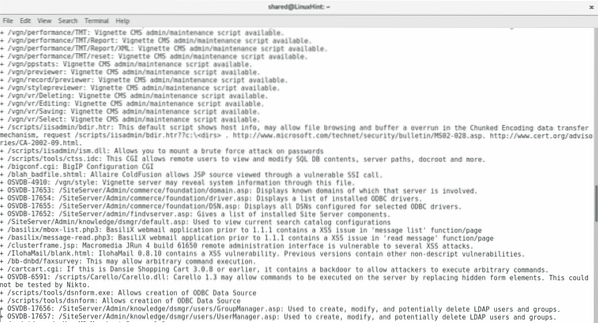

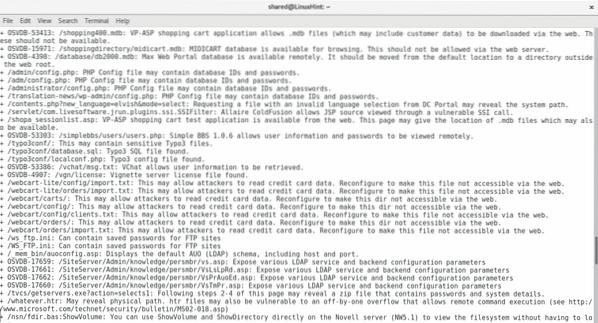

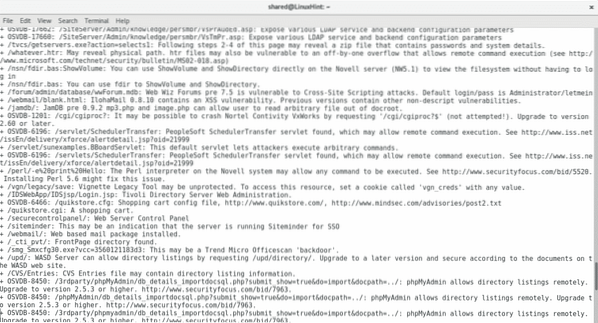

Som du ser etter å ha fått alle åpne porter av Nmap, kastet jeg en Nikto-skanning, den kaster automatisk porter som ikke kjører webapplikasjoner. Ved å legge til alle porter, oppdaget Nikto flere sårbarheter, inkludert svært sensitive kataloger med muligheter, SQL Injection og XSS-sårbarheter, brute force-muligheter blant mange flere muligheter for å utnytte serveren.

For å reprodusere Nikto-resultater med komplette resultater er det bare å løpe:

"nikto -h proz.com -p 80.111.443.5666 "Bruke Nikto-plugins:

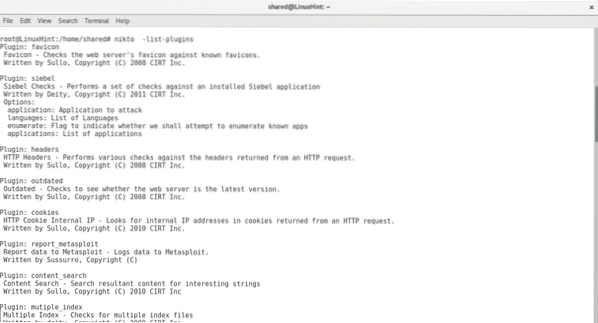

“Nikto -list-plugins”Vil vise en liste over tilleggsprogrammer som kan bidra til å skanne et mål eller bekrefte et sikkerhetsproblem rapportert av Nikto.

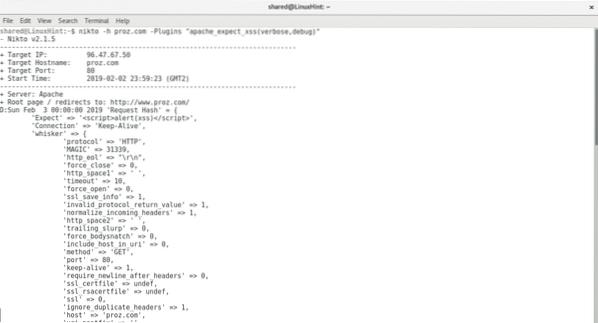

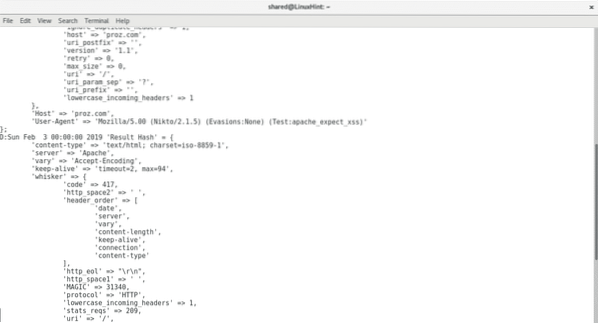

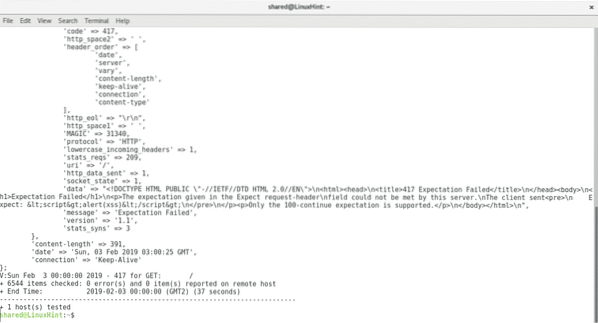

La oss verifisere om resultatene ovenfor som viser XSS-sårbarheter ikke er falske positive.

Løpe:

Som vi ser i dette tilfellet informerer Nikto “'melding' => 'Forventning mislyktes" forkaster XSS sårbarhet. Hvis det var serveren din, kan du bruke forskjellige plugins for å forkaste eller bekrefte resten av sårbarhetene.

Konklusjon:

Nikto er en veldig lett sårbarhetsskanner for webservere, det er nyttig hvis du ikke har tid til å håndtere tunge skannere som Nexpose eller Nessus, til tross for dette, hvis du har tid til å analysere målet ditt, vil jeg anbefale en mer komplett skanner som Nexpose, Nessus, OpenVAS eller Nmap, hvorav noen vi allerede har analysert på LinuxHint bare fordi de ikke er begrenset til webservere og alle aspekter fortjener å bli grundig sjekket for å beskytte en server.

Phenquestions

Phenquestions