Kryptere harddisker eller partisjoner med Cryptosetup og LUKS:

Denne delen viser hvordan du krypterer og dekrypterer tilknyttede harddisker.

LUKS (Linux Unified Key Setup) disk kryptering opprinnelig utviklet for Linux. Det øker kompatibiliteten og gjør det enkelt å bruke og autentisere.

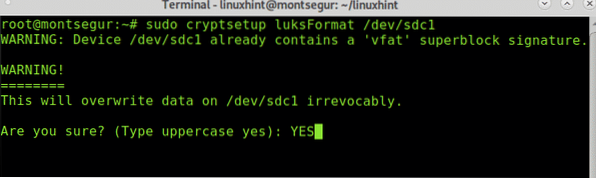

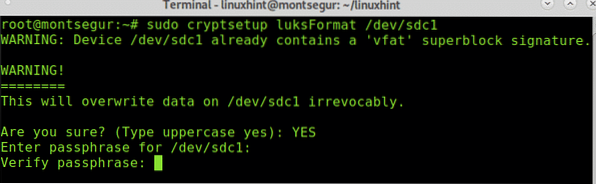

For å begynne med må du formatere harddisken eller partisjonen som aktiverer kryptert modus ved å kjøre cryptsetup luksFormat etterfulgt av enheten for å kryptere som i eksemplet nedenfor:

# sudo cryptsetup luksFormat / dev / sdc1Når du blir spurt, skriv “JA”(Med store bokstaver eller store bokstaver og trykk ENTER).

Fyll ut og bekreft passordfrasen, det vil være passordet for å få tilgang til enheten din, ikke glem denne passordfrasen. Ta hensyn til informasjonen på disken vil bli fjernet etter denne prosessen. Gjør det på en tom enhet. Når du har angitt passordene, blir prosessen avsluttet.

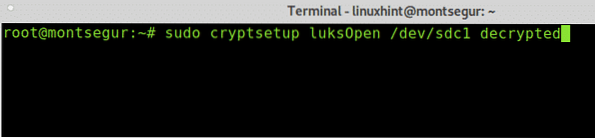

Det neste trinnet består i å lage en logisk kartlegger som den krypterte enheten eller partisjonen monteres på. I dette tilfellet ga jeg navnet til kartleggeren dekryptert.

# sudo cryptsetup luksOpen / dev / sdc1 dekryptert

Nå må du formatere partisjonen ved hjelp av mkfs, du kan velge typen partisjon du vil ha, siden LUKS har støtte for Linux, vil jeg bruke et Linux-filsystem i stedet for Windows. Denne krypteringsmetoden er ikke den beste hvis du trenger å dele informasjonen med Windows-brukere (med mindre de har programvare som LibreCrypt).

For å fortsette med formatet mens Linux-filsystem kjøres:

# sudo mkfs.ext4 / dev / mapper / dekryptert

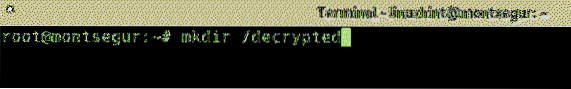

Lag en katalog som vil være nyttig som monteringspunkt for den krypterte enheten ved hjelp av kommandoen mkdir som i eksemplet nedenfor:

# mkdir / dekryptert

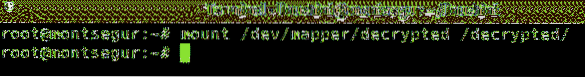

Monter den krypterte enheten ved hjelp av kartleggeren som kilde og den opprettede katalogen som monteringspunkt i henhold til eksemplet nedenfor:

# mount / dev / mapper / dekryptert / dekryptert

Du vil kunne se innholdet:

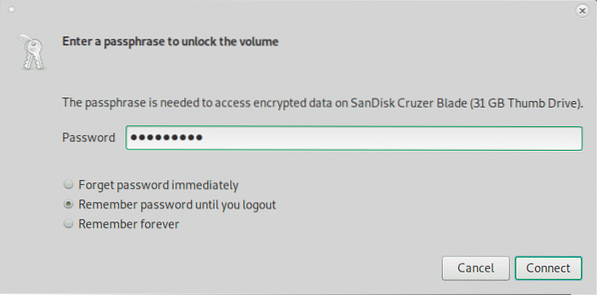

Hvis du kobler fra disken eller endrer brukeren, blir du bedt om å angi passordet for å få tilgang til enheten, er følgende passordforespørsel for Xfce:

Du kan sjekke Cryptosetup man-siden eller online på https: // linux.dø.nett / mann / 8 / cryptsetup.

Kryptering av en fil ved hjelp av GnuPG:

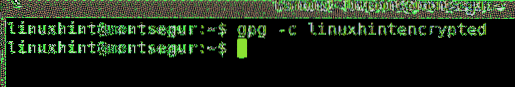

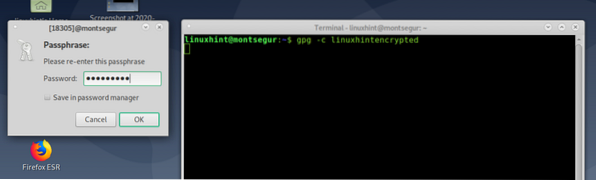

Til å begynne med opprettet jeg en dummy-fil kalt “linuxhintencrypted ” som jeg vil kryptere ved hjelp av kommandoen gpg med -c-flagget som i eksemplet nedenfor:

# gpg -c linuxhintenkryptert

Hvor:

gpg: kaller programmet.

-c: symmetrisk kryptering

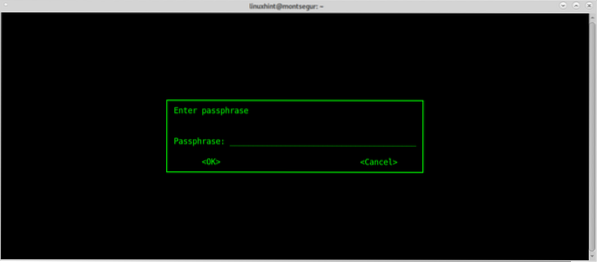

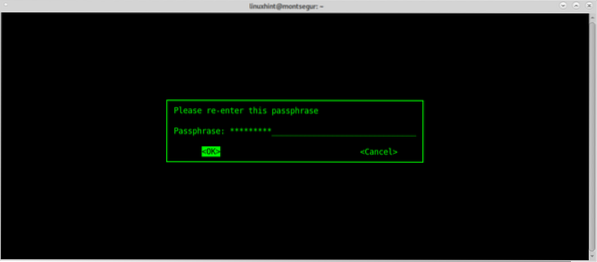

Avhengig av din X-vindusbehandling kan en dialogboks om forespørsel om grafisk passord be om det som beskrevet to trinn nedenfor. Ellers fyll passordet ditt når det er nødvendig på terminalen:

Avhengig av din X-vindusbehandling kan en dialogboks om forespørsel om grafisk passord be om det som beskrevet to trinn nedenfor. Ellers fyll passordet ditt når det er nødvendig på terminalen:

Bekreft passordfrasen:

Sannsynligvis umiddelbart etter kryptering av filen åpnes en dialogboks som ber om passordfrase for den krypterte filen. Fyll passordet og igjen for å bekrefte som vist på bildene nedenfor:

Bekreft passordfrasen for å avslutte prosessen.

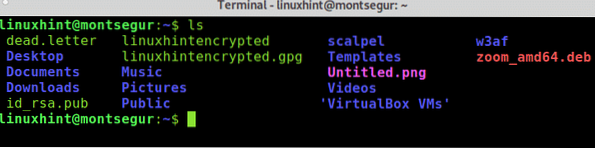

Etter endt kan du løpe ls for å bekrefte en ny fil som heter

Dekryptere en gpg-fil:

For å dekryptere en gpg-fil, bruk -decrypt-flagget etterfulgt av filen og en indikasjon om dekryptert utdata:

# gpg - dekryptere linuxhintenkryptert.gpg> resultat.tekst

Du kan sjekke gpg-mansiden eller online på https: // www.gnupg.org / gph / de / manual / r1023.html.

Kryptering av kataloger med ENCFS:

Jeg la til EncFS som en bonus, EncFS er bare en annen metode som vises i denne opplæringen, men det er ikke det beste da det blir advart av verktøyet selv under installasjonsprosessen på grunn av sikkerhetshensyn, det har en annen måte å bruke.

For å jobbe med EncFS må du opprette to kataloger: kildekatalogen og destinasjonen som er monteringspunktet der alle dekrypterte filer vil være, kildekatalogen inneholder de krypterte filene. Hvis du legger filer i monteringspunktkatalogen, blir de kryptert på kildeplasseringen ..

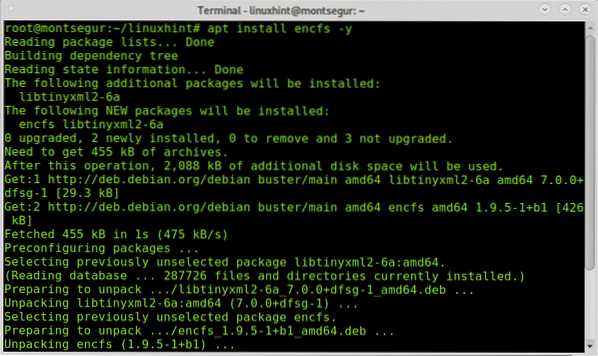

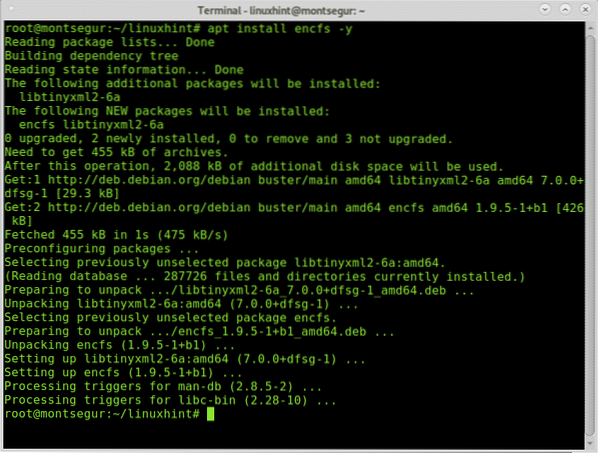

Til å begynne med installerer du ENCFS ved å kjøre:

# apt install encfs -y

Under installasjonen vil en advarsel informere deg om at EncFS er sårbar, for eksempel for en nedgradering av krypteringskompleksitet. Likevel fortsetter vi installasjonen ved å trykke OK.

Etter advarselen skal installasjonen avsluttes:

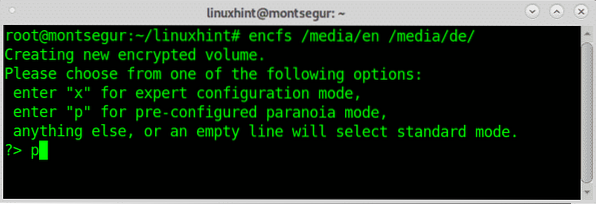

Nå kan vi opprette to kataloger under / media, i mitt tilfelle vil jeg opprette kataloger no og de:

# mkdir / media / no && mkdir / media / de

Som du kan se katalogene er opprettet inne, kan vi nå konfigurere, la EncFS automatisk konfigurere kilden og monteringspunktet:

# encfs / media / no / media / de

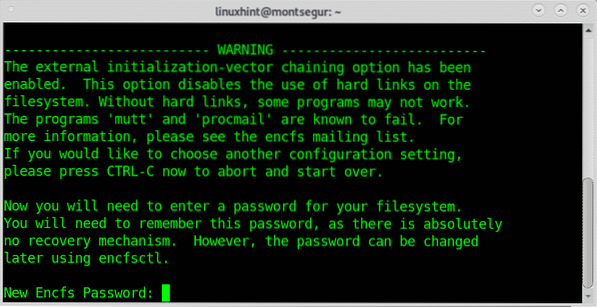

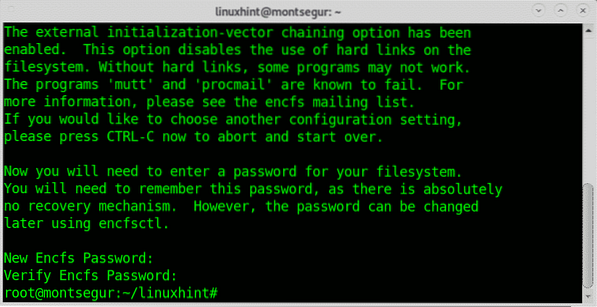

Når det er nødvendig, fyll ut og bekreft passordet, husk passordet du har angitt, ikke glem det:

Når det er nødvendig, fyll ut og bekreft passordet, husk passordet du har angitt, ikke glem det:

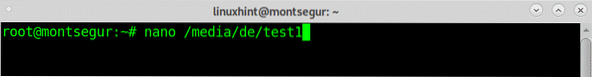

Når installasjonsprosessen var ferdig, test den, opprett en fil i / media / de

# nano / media / de / test1

Sett inn innhold du vil ha:

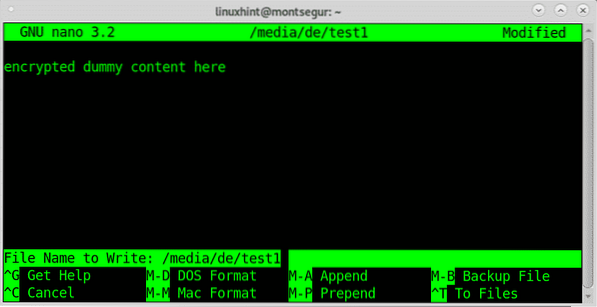

Nå som du kan se i katalogen / media / no, vil du se en ny fil, den krypterte versjonen for test1 fil opprettet tidligere.

Den originale ukrypterte filen er på / media / de, du kan bekrefte det ved å løpe ls.

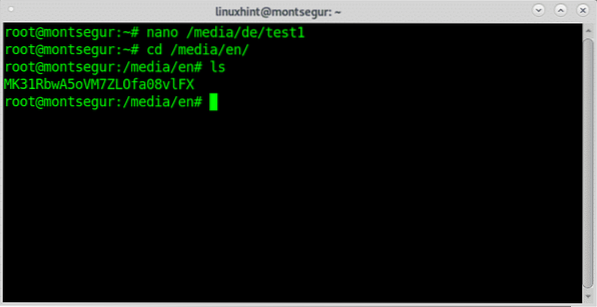

Hvis du vil demontere den dekrypterte filkatalogen, bruk kommandoen fusermount etterfulgt av -u-flagget og målet:

# fusermount -u de

Nå er ikke filer tilgjengelige.

Slik monterer du krypterte filer igjen:

#encfs / media / de

Du kan sjekke encfs-mansiden eller online på https: // linux.dø.nett / mann / 1 / encfs.

Konklusjon

Kryptering av disker, filer og kataloger er ganske enkelt, og det er verdt det. På få minutter så du 3 forskjellige metoder for å utføre det. Personer som administrerer sensitiv informasjon eller er bekymret for personvernet deres, kan beskytte informasjonen uten avansert kunnskap om IT-sikkerhet ved å følge noen få trinn. Brukere av kryptovaluta, offentlige personer, personer som administrerer sensitiv informasjon, reisende og annen lignende offentlighet kan dra fordel av den.

Sannsynligvis fra alle metodene som er vist ovenfor, er GPG det beste med høyere kompatibilitet, og gjenværende EncFS som det verste alternativet på grunn av installasjonsadvarselbetydningen. Alle verktøyene som er nevnt i denne opplæringen, har flere alternativer og flagg som ikke ble utforsket for å vise en rekke verktøy i stedet.

For mer informasjon om filkryptering kan du sjekke tilgjengelige opplæringsprogrammer på https: // linuxhint.no / kategori / kryptering /.

Jeg håper du fant denne veiledningen om hvordan du krypterer harddisken eller partisjonene.

Phenquestions

Phenquestions