- Slik deaktiverer du ssh root-tilgang på Debian 10 Buster

- Alternativer for å sikre din ssh-tilgang

- Filtrering av ssh-porten med iptables

- Ved hjelp av TCP-innpakninger for å filtrere ssh

- Deaktivering av ssh-tjenesten

- Relaterte artikler

Slik deaktiverer du ssh root-tilgang på Debian 10 Buster

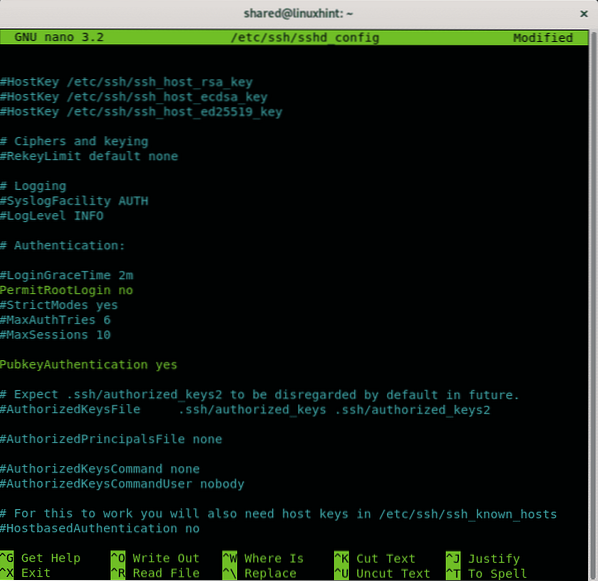

For å deaktivere ssh root-tilgang må du redigere ssh-konfigurasjonsfilen, på Debian er den det / etc / ssh / sshd_config, for å redigere det ved hjelp av nano teksteditor kjøre:

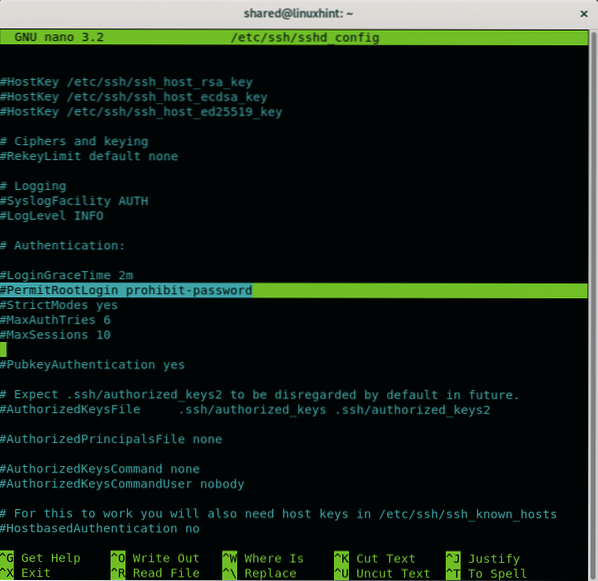

På nano kan du trykke CTRL + W (hvor) og type PermitRoot for å finne følgende linje:

#PermitRootLogin forbyr passord

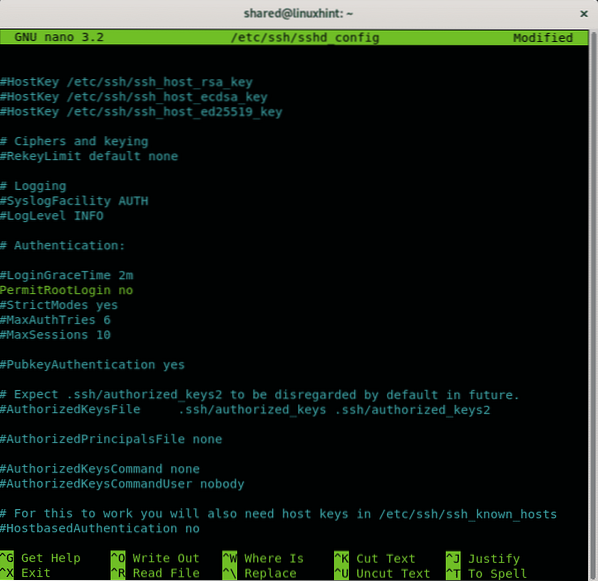

For å deaktivere root-tilgangen gjennom ssh, fjern bare kommentaren til den linjen og erstatt den forbyr-passord til Nei som i det følgende bildet.

Trykk på for å deaktivere root-tilgangen CTRL + X og Y for å lagre og avslutte.

De forbud-passord alternativet forhindrer pålogging av passord, slik at bare pålogging tillates gjennom tilbakeslagshandlinger som offentlige nøkler, og forhindrer brute force-angrep.

Alternativer for å sikre din ssh-tilgang

Begrens tilgangen til godkjenning av offentlig nøkkel:

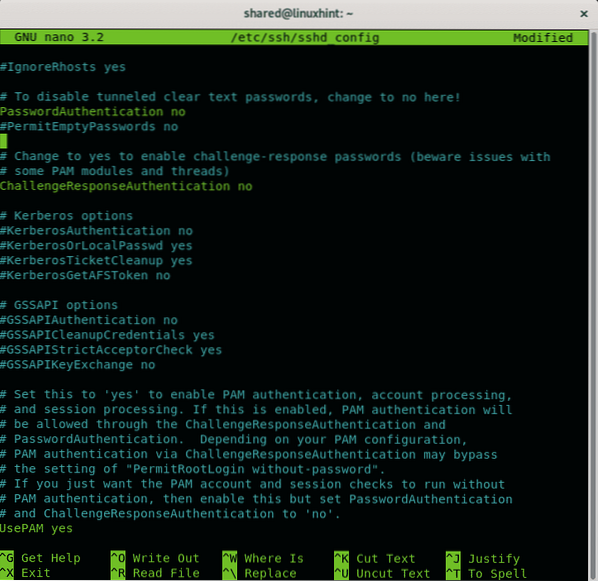

For å deaktivere passordinnlogging, slik at bare pålogging med en offentlig nøkkel åpnes / etc / ssh / ssh_config konfigurasjonsfilen igjen ved å kjøre:

For å deaktivere passordinnlogging, slik at bare pålogging med en offentlig nøkkel åpnes / etc / ssh / ssh_config konfigurasjonsfilen igjen ved å kjøre:

nano / etc / ssh / sshd_configFinn linjen som inneholder PubkeyAuthentication og sørg for at det står ja som i eksemplet nedenfor:

Forsikre deg om at passordgodkjenning er deaktivert ved å finne linjen som inneholder PasswordAuthentication, hvis kommenterte kommentar, og sørg for at den er satt som Nei som på følgende bilde:

Trykk deretter på CTRL + X og Y for å lagre og avslutte nano teksteditor.

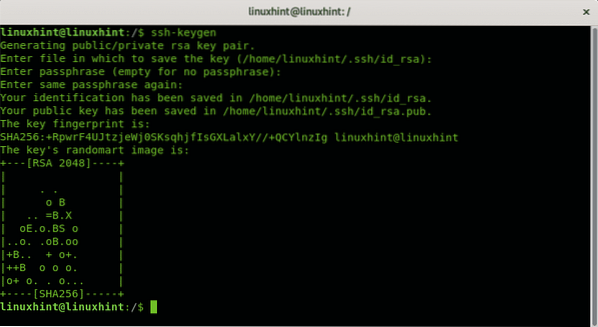

Nå som bruker du vil tillate ssh-tilgang gjennom, må du generere private og offentlige nøkkelpar. Løpe:

ssh-keygenSvar på spørsmålssekvensen, og la det første svaret være standard ved å trykke ENTER, angi passordfrasen, gjenta den og tastene blir lagret kl ~ /.ssh / id_rsa

Skriv inn filen der du vil lagre nøkkelen (/ root /.ssh / id_rsa):

Skriv inn passordfrase (tom uten passordfrase):

Identifikasjonen din er lagret i / root /.ssh / id_rsa.

Den offentlige nøkkelen din er lagret i / root /.ssh / id_rsa.pub.

Nøkkelfingeravtrykket er:

SHA256: 34 + uXVI4d3ik6ryOAtDKT6RaIFclVLyZUdRlJwfbVGo root @ linuxhint

Nøkkelens tilfeldige kunstbilde er:

+---[RSA 2048]----+

For å overføre nøkkelparene du nettopp opprettet, kan du bruke ssh-copy-id kommando med følgende syntaks:

ssh-copy-idEndre standard ssh-port:

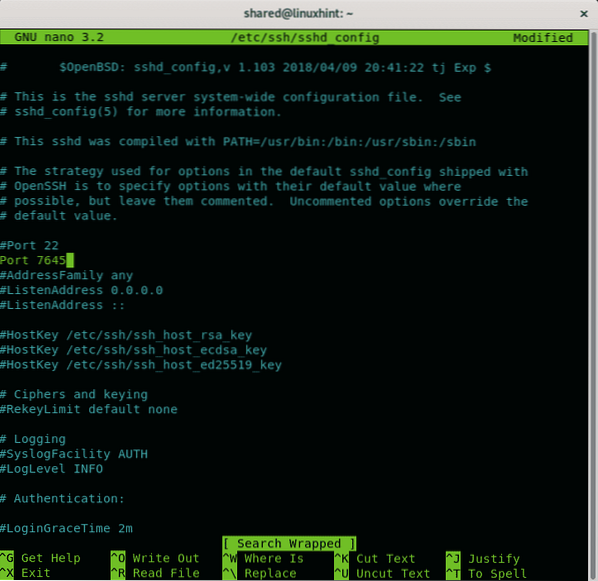

Åpne / etc / ssh / ssh_config konfigurasjonsfilen igjen ved å kjøre:

nano / etc / ssh / sshd_config

La oss si at du vil bruke port 7645 i stedet for standardport 22. Legg til en linje som i eksemplet nedenfor:

Trykk deretter på CTRL + X og Y for å lagre og avslutte.

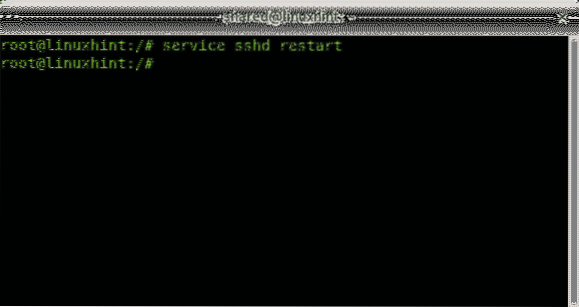

Start ssh-tjenesten på nytt ved å kjøre:

service sshd omstart

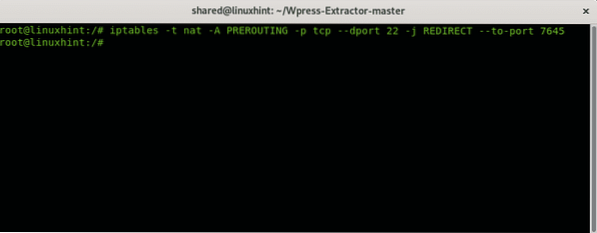

Deretter bør du konfigurere iptables for å tillate kommunikasjon gjennom port 7645:

iptables -t nat -A PREROUTING -p tcp --dport 22 -j REDIRECT --til port 7645

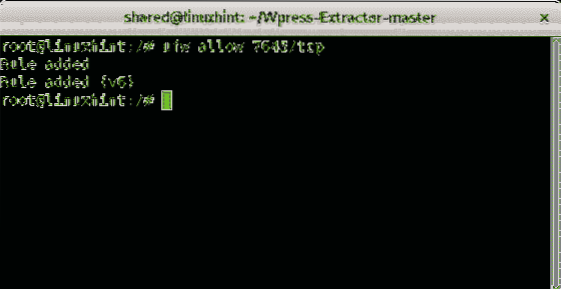

Du kan også bruke UFW (Uncomplicated Firewall) i stedet:

ufw tillate 7645 / tcp

Filtrering av ssh-porten

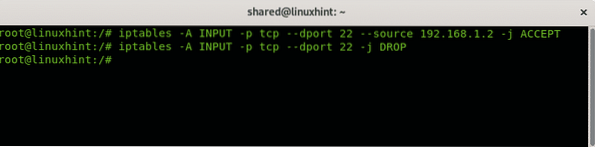

Du kan også definere regler for å godta eller avvise ssh-tilkoblinger i henhold til spesifikke parametere. Følgende syntaks viser hvordan du aksepterer ssh-tilkoblinger fra en bestemt IP-adresse ved hjelp av iptables:

iptables -A INNGANG -p tcp --dport 22 - kildeiptables -A INNGANG -p tcp --dport 22 -j DROP

Den første linjen i eksemplet ovenfor instruerer iptables til å godta innkommende (INPUT) TCP-forespørsler til port 22 fra IP 192.168.1.2. Den andre linjen instruerer IP-tabeller om å slippe alle tilkoblinger til port 22. Du kan også filtrere kilden etter mac-adresse som i eksemplet nedenfor:

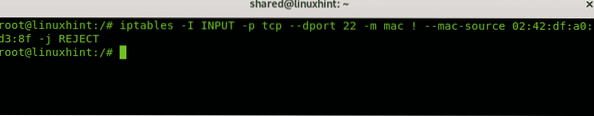

iptables -I INNGANG -p tcp --port 22 -m mac ! --mac-kilde 02: 42: df: a0: d3: 8f-j AVSTÅ

Eksemplet ovenfor avviser alle tilkoblinger bortsett fra enheten med mac-adresse 02: 42: df: a0: d3: 8f.

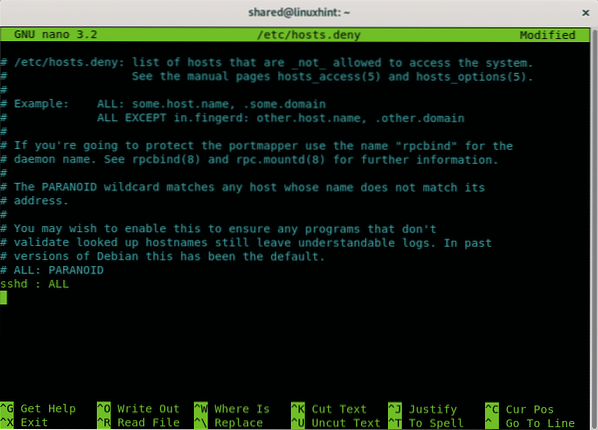

Ved hjelp av TCP-innpakninger for å filtrere ssh

En annen måte å hviteliste IP-adresser for å koble til gjennom ssh mens du avviser resten, er ved å redigere katalogvertene.benekte og verter.tillat plassert i / etc.

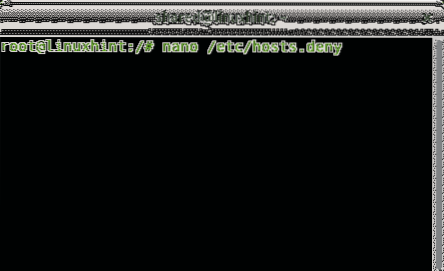

For å avvise alle vertskjøringer:

nano / etc / verter.benekte

Legg til en siste linje:

sshd: ALLE

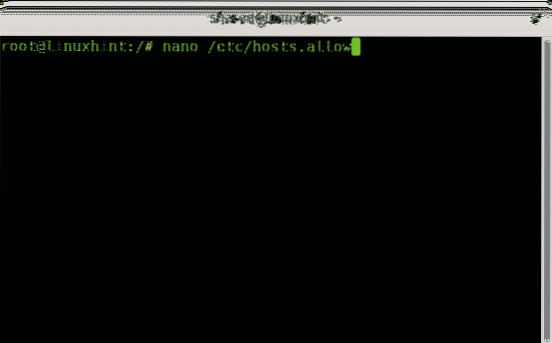

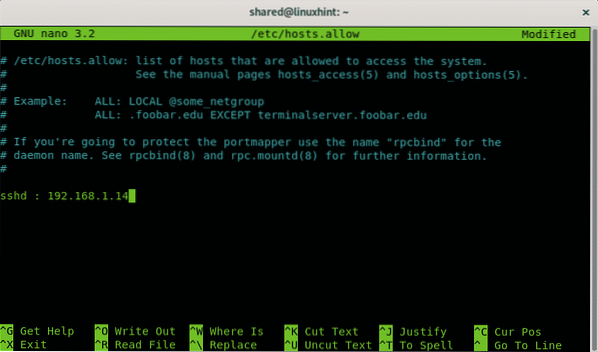

Trykk CTRL + X og Y for å lagre og avslutte. Nå for å tillate spesifikke verter gjennom ssh, rediger du filen / etc / hosts.tillat, for å redigere det kjøre:

nano / etc / verter.tillate

Legg til en linje som inneholder:

sshd:

Trykk CTRL + X for å lagre og avslutte nano.

Deaktivering av ssh-tjenesten

Mange innenlandske brukere anser ssh som ubrukelig. Hvis du ikke bruker det i det hele tatt, kan du fjerne det, eller du kan blokkere eller filtrere porten.

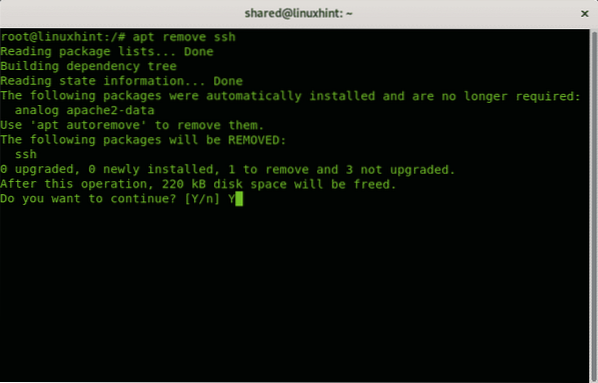

På Debian Linux eller baserte systemer som Ubuntu kan du fjerne tjenester ved hjelp av apt pakkebehandling.

Slik fjerner du ssh-tjenestekjøringen:

Trykk på Y hvis du blir bedt om å fullføre fjerningen.

Og alt handler om innenlandske tiltak for å holde ssh trygt.

Jeg håper du syntes denne opplæringen var nyttig, fortsett å følge LinuxHint for flere tips og opplæringsprogrammer om Linux og nettverk.

Relaterte artikler:

- Slik aktiverer du SSH Server på Ubuntu 18.04 LTS

- Aktiver SSH på Debian 10

- SSH Port Forwarding på Linux

- Vanlige SSH-konfigurasjonsalternativer Ubuntu

- Hvordan og hvorfor endre standard SSH-port

- Konfigurer SSH X11 Videresending på Debian 10

- Arch Linux SSH Server Setup, Customization and Optimization

- Iptables for nybegynnere

- Arbeide med Debian Firewalls (UFW)

Phenquestions

Phenquestions