Funksjoner

Nedenfor er en beskrivelse av funksjonene i Burp Suite:

- Skanner: Skanner etter sårbarheter.

- Applikasjonsbevisst edderkopp: Brukes til å skjære et gitt omfang av sider.

- Inntrenger: Brukes til å utføre overgrep og brutale krefter på sider på en tilpasningsdyktig måte.

- Repeater: Brukes til å kontrollere og viderekoble alle forespørsler.

- Sequencer: Brukt til å teste økttegn.

- Forlenger: Tillater deg å lage plugins for å få tilpasset funksjonalitet

- Sammenligner og dekoder: Begge brukes til diverse formål.

Burp Spider

Burp Suite har også en feil kjent som Burp Spider. Burp Spider er et program som kryper over alle objektive sider som er angitt i omfanget. Før du starter en Burp-feil, må Burp Suite ordnes for å fange HTTP-trafikk.

Hva er inngangstesting for webapplikasjon?

Inngangstesting for webapplikasjoner utfører et digitalt angrep for å samle data om rammeverket ditt, oppdage svakheter i det og finne ut hvordan disse manglene til slutt kan kompromittere applikasjonen eller systemet ditt.

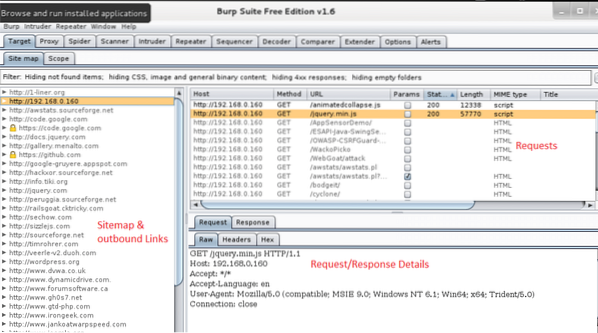

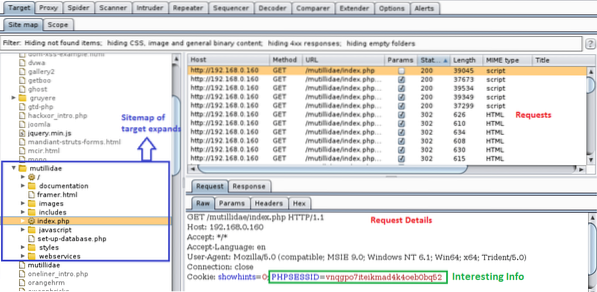

Grensesnitt

Som andre verktøy inneholder Burp Suite rader, menylinjer og forskjellige sett med paneler.

Tabellen nedenfor viser de forskjellige alternativene som er beskrevet nedenfor.

- Faner for verktøy og alternativer: Velg verktøy og innstillinger.

- Sitemap View: Viser områdekartet.

- Forespørselskø: Viser når forespørsler blir gjort.

- Forespørsel / svardetaljer: Viser forespørsler og svar fra serveren.

Spider et nettsted er en viktig funksjon for å utføre websikkerhetstester. Dette hjelper til med å identifisere graden av webapplikasjon. Som nevnt ovenfor har Burp Suite sin egen edderkopp, kalt Burp Spider, som kan gli inn på et nettsted. Det inkluderer hovedsakelig fire trinn.

Fremgangsmåte

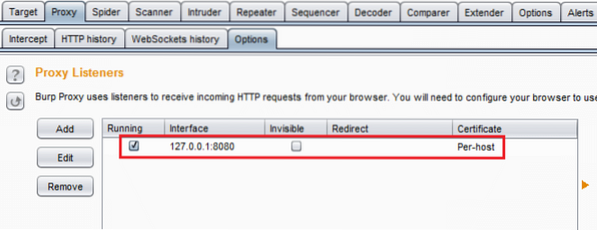

Trinn 1: Sett opp en proxy

Først starter du Burp Suite og sjekker alternativene under Alternativer underfanen.

Oppdag IP er lokal vert IP og porten er 8080.

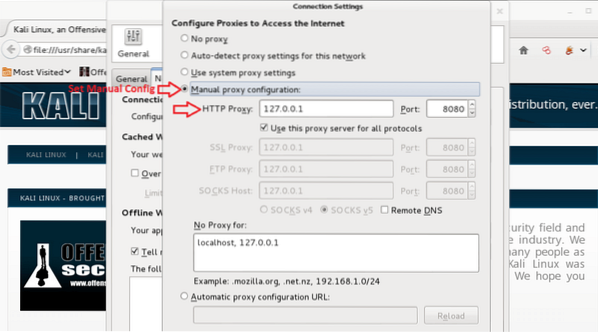

Oppdag også for å sikre at skjæringspunktet er PÅ. Åpne Firefox og gå til Alternativer fanen. Klikk Preferanser, deretter Nettverk, deretter Tilkoblingsinnstillinger, og deretter velger du Manuell proxy-konfigurasjon utvalg.

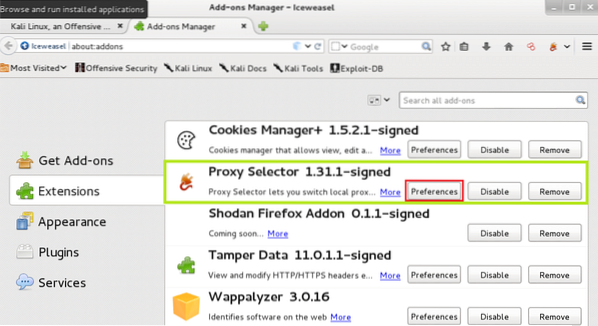

For å installere proxy, kan du installere proxy-velgeren fra Tillegg siden og klikk Preferanser.

Gå til Administrer fullmektiger og inkludere en annen formidler, som avrunder gjeldende data.

Klikk på Fullmaktsvelger -knappen øverst til høyre og velg proxyen du nettopp har laget.

Trinn 2: Få innhold

Når du har konfigurert proxyen, går du til målet ved å skrive inn URL-en i stedsfeltet. Du kan se at siden ikke vil lastes opp. Dette skjer fordi Burp Suite fanger foreningen.

I Burp Suite kan du se forespørselsalternativer. Klikk fremover for å fremme foreningen. På dette punktet kan du se at siden har stablet seg i programmet.

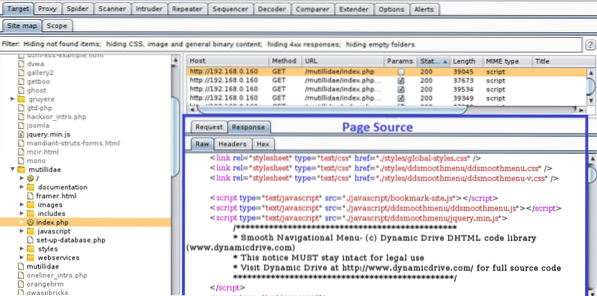

Når du kommer tilbake til Burp Suite, kan du se at alle områdene er befolket.

Trinn 3: Valg og start av edderkopp

Her er målet mutillidae er valgt. Høyreklikk på mutillidae fra sitemap og velg Edderkopp herfra alternativ.

Når edderkoppen begynner, vil du få en kort detalj, som vist i den medfølgende figuren. Dette er en påloggingsstruktur. Edderkoppen vil kunne gjennomsøke basert på den oppgitte informasjonen. Du kan hoppe over denne prosessen ved å klikke på "Ignorer skjema" -knappen.

Trinn 4: Manipulere detaljer

Når feilen går, treet i mutillidae gren blir befolket. På samme måte vises forespørslene i linjen, og detaljene er oppført i Be om fanen.

Fortsett videre til forskjellige faner og se alle grunnleggende data.

Til slutt, sjekk om edderkoppen er ferdig ved å se gjennom edderkoppfanen.

Dette er de viktigste og begynnende stadiene i en websikkerhetstest ved bruk av Burp Suite. Spidering er en viktig del av rekonstruksjonen under testen, og ved å utføre dette kan du bedre forstå konstruksjonen av det objektive nettstedet. I kommende instruksjonsøvelser vil vi strekke dette ut til forskjellige verktøy i settet med enheter i Burp Suite.

Konklusjon

Burp Suite kan brukes som en grunnleggende http-mellomledd for å blokkere trafikk for etterforskning og avspilling, en sikkerhetsskanner for webapplikasjoner, et instrument for å utføre mekaniserte angrep mot en webapplikasjon, en enhet for å inspisere et helt nettsted for å gjenkjenne angrepsoverflate og modul API med mange tilgjengelige outsider-tillegg. Jeg håper denne artikkelen har hjulpet deg med å lære mer om dette fantastiske pennetestverktøyet.

Phenquestions

Phenquestions