Nmap

Network Mapper, ofte brukt som Nmap, er et gratis verktøy med åpen kildekode for nettverks- og portskanning. Det er også dyktig i mange andre aktive teknikker for innsamling av informasjon. Nmap er det klart mest brukte informasjonsinnsamlingsverktøyet som brukes av penetrasjonstestere. Det er et CLI-basert verktøy, men det har også en GUI-basert versjon i markedet som heter Zenmap. Det var en gang et “Unix Only” -verktøy, men støtter nå mange andre operativsystemer som Windows, FreeBSD, OpenBSD, Sun Solaris og mange andre. Nmap kommer forhåndsinstallert i penetrasjonstestdistroer som Kali Linux og Parrot OS. Den kan også installeres på andre operativsystemer. For å gjøre det, søk Nmap her.

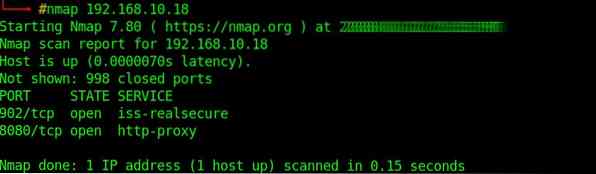

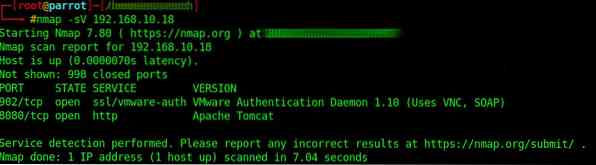

Figur 1.1 viser deg en normal skanning og resultater. Skanningen avslørte de åpne portene 902 og 8080. Figur 1.2 viser deg en enkel servicescanning, som forteller hvilken tjeneste som kjører på porten. Figur 1.3 viser en standard skanningsskanning. Disse skriptene avslører noen ganger interessant informasjon som kan brukes videre i de laterale delene av en pennetest. For flere alternativer, skriv nmap i terminalen, og den viser deg versjonen, bruken og alle andre tilgjengelige alternativer.

Figur 1.1: Enkel Nmap-skanning

Figur 1.2: Nmap-tjeneste / versjonsskanning

Figur 1.3: Standard skanneskanning

Tcpdump

Tcpdump er en gratis datanettverkspakkeanalysator som fungerer på CLI-grensesnittet. Den lar brukerne se, lese eller fange nettverkstrafikk som overføres over et nettverk som er koblet til datamaskinen. Opprinnelig skrevet i 1988 av fire arbeidere ved Lawrence Berkely Laboratory Network Research Group, og ble organisert i 1999 av Michael Richardson og Bill Fenner, som opprettet www.tcpdump.org. Det fungerer på alle Unix-lignende operativsystemer (Linux, Solaris, Alle BSDer, macOS, SunSolaris, etc). Windows-versjonen av Tcpdump heter WinDump og bruker WinPcap, Windows-alternativet for libpcap.

Slik installerer du tcpdump:

$ sudo apt-get install tcpdumpBruk:

# tcpdump [Alternativer] [uttrykk]For detaljdetaljer:

$ tcpdump -hWireshark

Wireshark er en utrolig interaktiv nettverkstrafikkanalysator. Man kan dumpe og analysere pakker etter hvert som de mottas. Opprinnelig utviklet av Gerald Combs i 1998 som Ethereal, og ble omdøpt til Wireshark i 2006 på grunn av varemerkeproblemer. Wireshark tilbyr også forskjellige filtre, slik at brukeren kan spesifisere hvilken type trafikk som skal vises eller dumpes for senere analyse. Wireshark kan lastes ned fra www.wireshark.org / # nedlasting. Den er tilgjengelig på de fleste vanlige operativsystemer (Windows, Linux, macOS), og kommer forhåndsinstallert i de fleste penetrasjonsdistroer som Kali Linux og Parrot OS.

Wireshark er et kraftig verktøy og trenger god forståelse av grunnleggende nettverk. Den konverterer trafikken til et format som mennesker lett kan lese. Det kan hjelpe brukerne med å feilsøke forsinkelsesproblemer, tappede pakker eller til og med hackingsforsøk mot organisasjonen din. Videre støtter den opptil to tusen nettverksprotokoller. Man kan ikke være i stand til å bruke dem alle som vanlig trafikk består av UDP-, TCP-, DNS- og ICMP-pakker.

Et kart

Application Mapper (også et kart), som navnet antyder, er et verktøy for å kartlegge applikasjoner på åpne porter på en enhet. Det er et neste generasjons verktøy som kan oppdage applikasjoner og prosesser selv når de ikke kjører på sine konvensjonelle porter. For eksempel, hvis en webserver kjører på port 1337 i stedet for standardport 80, kan amap oppdage dette. Amap kommer med to fremtredende moduler. Først, amapcrap kan sende mock-data til porter for å generere en slags respons fra målporten, som senere kan brukes til videre analyse. For det andre har amap kjernemodulen, som er Application Mapper (et kart).

Amap-bruk:

$ amap -hamap v5.4 (c) 2011 av van Hauser

Syntaks: amap [Modes [-A | -B | -P]] [Alternativer] [MÅLPORT [port] ...]

Modi:

-A (standard) Send utløsere og analyser svar (kartapplikasjoner)

-B Grip bare Bannere; ikke send utløsere

-P En fullverdig tilkoblingsportskanner

Alternativer:

-1 Hurtig! Send utløsere til en port frem til første identifikasjon

-6 Bruk IPv6 i stedet for IPv4

-b Skriv ut ASCII-banneret med svar

-i FIL Maskinlesbar utdatafil å lese porter fra

-u Spesifiser UDP-porter på kommandolinjen (standard: TCP)

-R Identifiser IKKE RPC-tjeneste

-H IKKE send potensielt skadelige applikasjonsutløsere

-U DUMP IKKE ukjente svar

-d dump alle svarene

-v utbredt modus; bruk to ganger eller mer for mer detaljering

-q Ikke rapporter lukkede porter, og ikke skriv dem ut som uidentifiserte

-o FILE [-m] Skriv utdata til fil FILE; -m skaper maskinlesbart resultat

-c CONS Opprett parallelle tilkoblinger (standard 32, max 256)

-C RETRIES Antall tilkoblinger på nytt ved tilkobling av tidsavbrudd (standard 3)

-T SEC Koble timeout på tilkoblingsforsøk i sekunder (standard 5)

-t SEC Response vent på timeout i sekunder (standard 5)

-p PROTO Send KUN utløsere til denne protokollen (e.g. FTP)

MÅLPORT Målet adresse og port (er) som skal skannes (tillegg til -i)

Fig 4.1 Eksempel på amap-skanning

p0f

p0f er kortform for “sassive OS fingerprinting ”(Et null brukes i stedet for et O). Det er en passiv skanner som kan identifisere systemer eksternt. p0f bruker fingeravtrykksteknikker for å analysere TCP / IP-pakker og for å bestemme forskjellige konfigurasjoner, inkludert operativsystem til verten. Den har evnen til å utføre denne prosessen passivt uten å generere mistenkelig trafikk. p0f kan også lese pcap-filer.

Bruk:

# p0f [Alternativer] [filterregel]

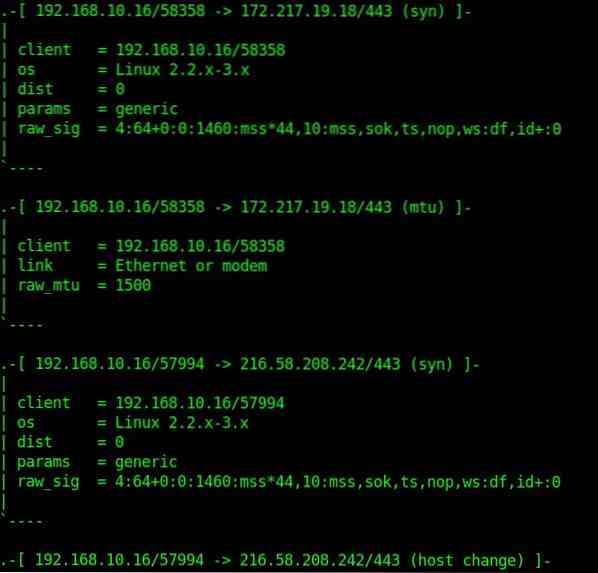

Fig 5.1 Eksempel på p0f-utgang

Verten må enten koble til nettverket ditt (spontant eller indusert) eller være koblet til en eller annen enhet i nettverket ditt på en eller annen standard måte (nettlesing osv.) Verten kan godta eller nekte tilkoblingen. Denne metoden er i stand til å se gjennom pakkebrannmurer og er ikke bundet av begrensningene for et aktivt fingeravtrykk. Passiv OS fingeravtrykk brukes hovedsakelig til angriperprofilering, besøkende profilering, kunde / brukerprofilering, penetrasjonstesting, etc.

Opphør

Rekognosering eller informasjonsinnsamling er det første trinnet i enhver penetrasjonstest. Det er en viktig del av prosessen. Å starte en penetrasjonstest uten en anstendig rekonstruksjon er som å gå til krig uten å vite hvor og hvem du kjemper. Som alltid er det en verden med fantastiske rekonstruksjonsverktøy bortsett fra de ovenfor. Alt takket være et fantastisk open source og cybersecurity-fellesskap!

Glad Recon! 🙂

Phenquestions

Phenquestions