Sette opp SCP og SSH:

Du må utføre følgende konfigurasjonstrinn for å utføre SCP- og SSH-operasjoner fra localhost til eksternt sky-ressurs:

Installere AWS Systems Manager Agent på EC2-forekomster:

Hva er en SSM-agent?

Amazons programvare SSM Agent kan installeres og konfigureres på en EC2-forekomst, virtuell maskin eller server på stedet. SSM Agent lar System Manager oppdatere, kontrollere og tilpasse disse verktøyene. Agenten håndterer forespørsler fra AWS Cloud System Manager-tjenesten, utfører dem som definert i forespørselen, og overfører status og utførelsesinformasjon tilbake til Enhetsbehandlingstjenesten ved hjelp av Amazon Message Delivery Service. Hvis du sporer trafikken, kan du se Amazon EC2-forekomster og eventuelle servere eller virtuelle maskiner på stedet i hybridsystemet ditt, samhandle med endepunktene for ec2-meldinger.

Installerer SSM-agent:

SSM Agent er installert på noen forekomster av EC2 og Amazon System Images (AMIs) som Amazon Linux, Amazon Linux 2, Ubuntu 16, Ubuntu 18 og 20, og Amazon 2 ECS optimaliserte AMIer. I tillegg til dette kan du installere SSM manuelt fra hvilken som helst AWS-region.

For å installere den på Amazon Linux, laster du først ned SSM-agentinstallasjonsprogrammet og kjører det deretter med følgende kommando:

[e-postbeskyttet]: ~ $ sudo yum install -y https: // s3.region.amazonaws.no / amazon-ssm-region / siste / linux_amd64 / amazon-ssm-agent.rpmI kommandoen ovenfor, “region" gjenspeiler AWS-regionidentifikator levert av systemansvarlig. Hvis du ikke kan laste den ned fra regionen, spesifiserte du, bruk den globale nettadressen i.e

[e-postbeskyttet]: ~ $ sudo yum install -y https: // s3.amazonaws.no / ec2-nedlastinger-windows / SSMAgent / siste / linux_amd64 / amazon-ssm-agent.rpmEtter installasjonen, bekreft om agenten kjører eller ikke med følgende kommando:

[e-postbeskyttet]: ~ $ sudo-status amazon-ssm-agentHvis kommandoen ovenfor viser at amazon-ssm-agent er stoppet, kan du prøve disse kommandoene:

[e-postbeskyttet]: ~ $ sudo starter amazon-ssm-agent[e-postbeskyttet]: ~ $ sudo-status amazon-ssm-agent

Opprette IAM-instanseprofil:

AWS Systems Manager har som standard ikke autorisasjon til å utføre handlinger på dine forekomster. Du må tillate tilgang ved å bruke AWS Identity and Access Management Instant Profile (IAM). Ved lansering overfører en container IAM-posisjonsdata til en Amazon EC2-forekomst kalles en forekomstprofil. Denne tilstanden strekker seg til godkjenninger for all AWS Systems Manager-funksjonalitet. Hvis du bruker System Manager-funksjoner, som Run-kommandoen, kan en forekomstprofil med de grunnleggende tillatelsene som trengs for Session Manager, allerede være knyttet til instansene dine. Hvis forekomsten din allerede er koblet til en instanseprofil som inkluderer AmazonSSMManagedInstanceCore AWS Managed Policy, er passende Session Manager-tillatelser allerede utstedt. I spesifikke tilfeller kan det imidlertid hende at tillatelser må endres for å legge til session manager-tillatelser til en forekomstprofil. Først av alt, åpne IAM-konsollen ved å logge på AWS-administrasjonskonsollen. Klikk nå på “Roller”I navigasjonslinjen. Velg her navnet på stillingen som skal inkluderes i policyen. I kategorien Tillatelser velger du å legge til innebygd policy nederst på siden. Klikk på fanen JSON og erstatt det allerede paced innholdet med følgende:

"Versjon": "2012-10-17",

"Uttalelse": [

"Effekt": "Tillat",

"Handling": [

"ssmmessages: CreateControlChannel",

"ssmmessages: CreateDataChannel",

"ssmmessages: OpenControlChannel",

"ssmmessages: OpenDataChannel"

],

"Ressurs": "*"

,

"Effekt": "Tillat",

"Handling": [

"s3: GetEncryptionConfiguration"

],

"Ressurs": "*"

,

"Effekt": "Tillat",

"Handling": [

"kms: Decrypt"

],

"Ressurs": "nøkkelnavn"

]

Etter å ha erstattet innholdet, klikk på gjennomgangspolicyen. På denne siden skriver du inn navnet på den integrerte policyen, for eksempel SessionManagerPermissions, under alternativet Navn. Når du har gjort dette, velger du alternativet Opprett policy.

Oppdaterer kommandolinjegrensesnitt:

For å laste ned versjon 2 av AWS CLI fra Linux-kommandolinjen, må du først laste ned installasjonsfilen ved hjelp av curl-kommandoen:

[e-postbeskyttet]: ~ $ curl "https: // awscli.amazonaws.no / awscli-exe-linux-x86_64.zip "-o" awscliv2.glidelås"Pakk ut installasjonsprogrammet ved hjelp av denne kommandoen:

[e-postbeskyttet]: ~ $ pakke ut awscliv2.glidelåsFor å sikre at oppgraderingen er aktivert på samme sted som den allerede installerte AWS CLI versjon 2, finn den eksisterende symlinken ved hjelp av hvilken kommando, og installasjonskatalogen ved hjelp av kommandoen ls slik:

[e-postbeskyttet]: ~ $ hvilke aws[e-postbeskyttet]: ~ $ ls -l / usr / local / bin / aws

Konstruer installasjonskommandoen ved hjelp av denne symlink- og kataloginformasjonen, og bekreft deretter installasjonen ved hjelp av kommandoene nedenfor:

[e-postbeskyttet]: ~ $ sudo ./ aws / install --bin-dir / usr / local / bin --install-dir / usr / local / aws-cli --oppdatering[e-postbeskyttet]: ~ $ aws --versjon

Installere Session Manager-plugin:

Installer Session Manager-plugin på din lokale datamaskin hvis du ønsker å bruke AWS CLI til å starte og avslutte økter. For å installere dette pluginet på Linux, må du først laste ned RPM-pakken og deretter installere den ved hjelp av følgende sekvens med kommandoer:

[e-postbeskyttet]: ~ $ curl "https: // s3.amazonaws.no / session-manager-nedlastinger / plugin / siste / linux_64bit / session-manager-plugin.rpm "-o" session-manager-plugin.rpm "[e-postbeskyttet]: ~ $ sudo yum install -y session-manager-plugin. rpm

Etter at du har installert pakken, kan du bekrefte om programtillegget er installert eller ikke med følgende kommando:

[e-postbeskyttet]: ~ $ session-manager-pluginELLER

[e-postbeskyttet]: ~ $ aws ssm start-økt - mål-id-av-en-forekomst-du-har-tillatelser-for-tilgangOppdaterer den lokale SSH-konfigurasjonsfilen til verten:

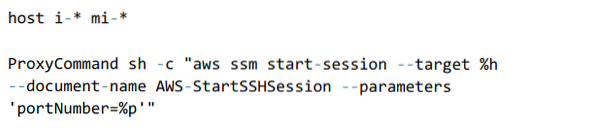

Endre SSH-konfigurasjonsfilen slik at en proxy-kommando kan starte en økt i Session Manager og sende alle data via tilkoblingen. Legg til denne koden i SSH-konfigurasjonsfilen i takt med “~ /.ssh / config ”:

Ved hjelp av SCP og SSH:

Nå vil du være forberedt på å sende SSH- og SCP-tilkoblinger med skyegenskapene dine direkte fra din nærliggende PC etter at de nevnte trinnene er fullført.

Få sky-ressurs-forekomst-ID. Dette kan oppnås gjennom AWS-administrasjonskonsollen eller følgende kommando:

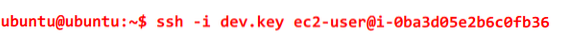

[e-postbeskyttet]: ~ $ aws ec2 beskriv forekomsterSSH kan utføres som vanlig ved å bruke forekomst-id som vertsnavn, og SSH-kommandolinjen bytter slik:

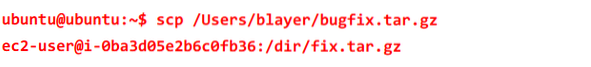

Nå kan filer enkelt overføres til den eksterne maskinen uten behov for et mellomtrinn ved hjelp av SCP.

Konklusjon:

Brukere har stolt på brannmurer i årevis for å få tilgang til skyinnhold trygt, men disse alternativene har problemer med kryptering og administrasjon. Selv om uendelig infrastruktur er et ideelt mål av forskjellige årsaker, trenger det i visse tilfeller å opprette eller vedlikeholde et live system kopieringsoppdateringer eller andre data til liveinstansene, og mange vil ende opp med et behov for å komme til eller justere systemer som kjører live. AWS Systems Manager Session Manager tillater denne muligheten uten ekstra brannmurinngang og behov for eksterne løsninger som mellomliggende S3-bruk.

Phenquestions

Phenquestions