Wireshark er de facto go-to-verktøyet for flere nettverksproblemer som varierer fra feilsøking av nettverk, undersøkelse av sikkerhetsproblemer, inspeksjon av nettverkstrafikk til et mistenkelig program, feilsøking av protokollimplementeringer, sammen med læringsformål for nettverksprotokoller osv.

Wireshark-prosjektet ble initiert i 1998. Takket være den globale nettverksekspertens frivillige bidrag fortsetter den å gjøre oppdateringer for ny teknologi og krypteringsstandarder. Derfor er det uten tvil et av de beste pakkeanalysatorverktøyene og brukes som et standard kommersielt verktøy av forskjellige offentlige etater, utdanningsinstitutter og ideelle organisasjoner.

Wireshark-verktøyet består av et rikt sett med funksjoner. Noen av dem er følgende:

- Multiplatform: den er tilgjengelig for Unix-, Mac- og Window-systemer.

- Den fanger opp pakker fra forskjellige nettverksmedier, i.e., Trådløst LAN, Ethernet, USB, Bluetooth osv.

- Det åpner pakkefiler som er tatt av andre programmer som Oracle snoop og atmsnoop, Nmap, tcpdump, Microsoft Network Monitor, SNORT og mange andre.

- Det lagrer og eksporterer fangede pakkedata i forskjellige formater (CSV, XML, ren tekst osv.).

- Den gir beskrivelsesstøtte for protokoller, inkludert SSL, WPA / WPA2, IPsec og mange andre.

- Den inkluderer fangst- og displayfiltre.

Imidlertid vil Wireshark ikke advare deg om skadelig aktivitet. Det vil bare hjelpe deg med å inspisere og identifisere hva som skjer på nettverket ditt. Videre vil den bare analysere nettverksprotokoll / aktiviteter og vil ikke utføre noen annen aktivitet som å sende / avlytte pakker.

Denne artikkelen gir en grundig opplæring som begynner med det grunnleggende (i.e., filtrering, Wireshark nettverkslag osv.) og tar deg med i dybden av trafikkanalyser.

Wireshark-filtre

Wireshark leveres med kraftige filtermotorer, Capture Filters og Display Filters, for å fjerne støy fra nettverket eller allerede fanget trafikk. Disse filtrene begrenser uønsket trafikk og viser bare pakkene du vil se. Denne funksjonen hjelper nettverksadministratorer med å feilsøke problemene.

Før du går inn i detaljene i filtre. I tilfelle du lurer på hvordan du kan fange nettverkstrafikken uten filter, kan du enten trykke Ctrl + E eller gå til Capture-alternativet i Wireshark-grensesnittet og klikke Start.

La oss nå grave dypt inn i tilgjengelige filtre.

Fang filter

Wireshark gir støtte for å redusere størrelsen på en rå pakkefangst ved å la deg bruke et fangstfilter. Men den fanger bare pakketrafikken som samsvarer med filteret og ser bort fra resten av den. Denne funksjonen hjelper deg med å overvåke og analysere trafikken til et bestemt program ved hjelp av nettverket.

Ikke bland dette filteret med displayfiltre. Det er ikke et skjermfilter. Dette filteret vises i hovedvinduet som er nødvendig for å angi før du starter pakking. Videre kan du ikke endre dette filteret under opptaket.

Du kan gå til Fange valg av grensesnittet og velg Ta opp filtre.

Du blir bedt om et vindu, som vist på øyeblikksbildet. Du kan velge hvilket som helst filter fra listen over filtre eller legge til / opprette et nytt filter ved å klikke på + knapp.

Eksempler på listen over nyttige Capture Filters:

- vert ip_adresse - fanger trafikk, bare mellom den spesifikke kommuniserende IP-adressen

- nett 192.168.0.0/24 - fanger trafikk mellom IP-adresseområder / CIDR-er

- port 53 - fanger DNS-trafikk

- tcp portrange 2051-3502 - fanger TCP-trafikk fra portområdet 2051-3502

- port ikke 22 og ikke 21 - fange all trafikken unntatt SSH og FTP

Vis filter

Displayfiltre lar deg skjule noen pakker fra den allerede fangede nettverkstrafikken. Disse filtrene kan legges til over den fangede listen og kan endres på farten. Du kan nå kontrollere og begrense pakkene du vil konsentrere deg om mens du skjuler unødvendige pakker.

Du kan legge til filtre i skjermfilterverktøylinjen rett over den første ruten som inneholder pakkeinformasjon. Dette filteret kan brukes til å vise pakker basert på protokoll, kilde-IP-adresse, mål-IP-adresse, porter, verdi og informasjon om felt, sammenligning mellom felt og mye mer.

Det er riktig! Du kan lage en kombinasjon av filtre ved hjelp av logiske operatorer som ==.!=, ||, &&, osv.

Noen eksempler på skjermfiltre for en enkelt TCP-protokoll og et kombinasjonsfilter er vist nedenfor:

Nettverkslag i Wireshark

Annet enn pakkeinspeksjon presenterer Wireshark OSI-lag som hjelper til med feilsøkingsprosessen. Wireshark viser lagene i omvendt rekkefølge, for eksempel:

- Fysisk lag

- Data Link Layer

- Nettverkslag

- Transportlag

- Applikasjonslag

Merk at Wireshark ikke alltid viser det fysiske laget. Vi vil nå grave i hvert lag for å forstå det viktige aspektet ved pakkeanalyse, og hva hvert lag presenterer i Wireshark.

Fysisk lag

Det fysiske laget, som vist i følgende øyeblikksbilde, presenterer den fysiske oppsummeringen av rammen, for eksempel maskinvareinformasjon. Som nettverksadministrator trekker du vanligvis ikke ut informasjon fra dette laget.

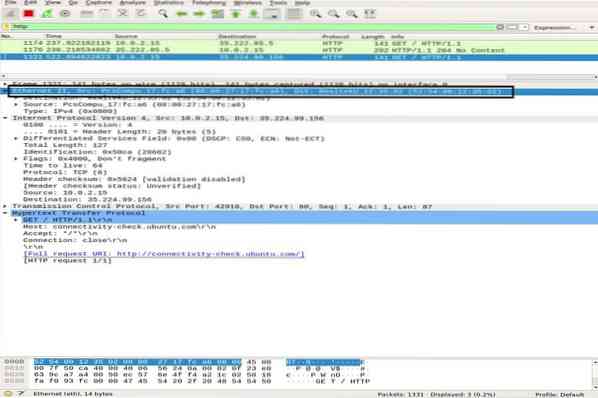

Data Link Layer

Det neste datalinklaget inneholder kilden og nettverkskortets adresse. Det er relativt enkelt, da det bare leverer rammen fra den bærbare datamaskinen til ruteren eller den neste tilstøtende rammen i det fysiske mediet.

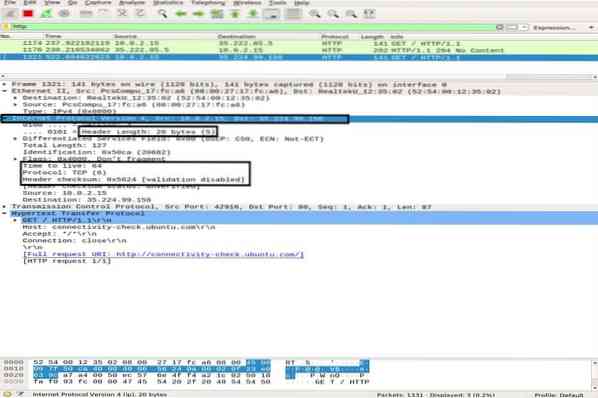

Nettverkslag

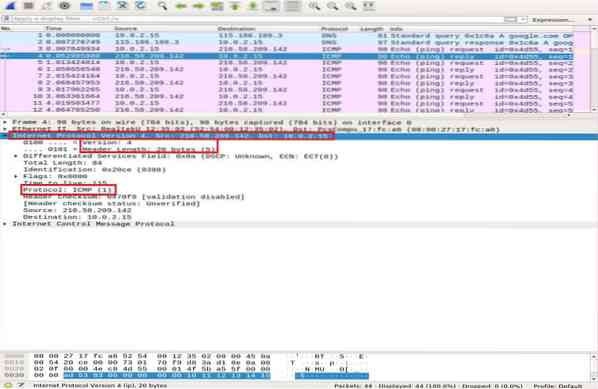

Nettverkslaget presenterer kilde- og destinasjons-IP-adresser, IP-versjon, topplengde, total pakkelengde og masse annen informasjon.

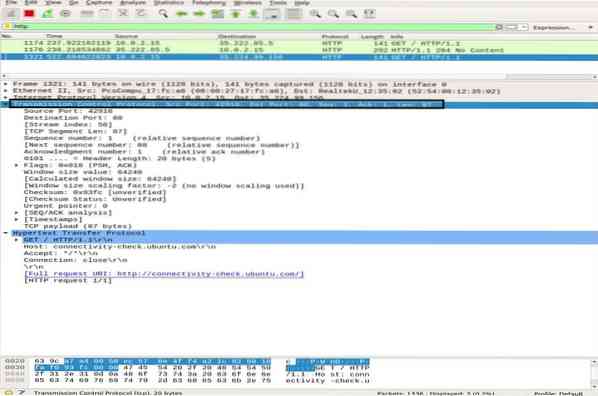

Transportlag

I dette laget viser Wireshark informasjon om transportlaget, som består av SRC-port, DST-port, topplengde og sekvensnummer som endres for hver pakke.

Applikasjonslag

I det siste laget kan du se hvilken type data som sendes over mediet og hvilken applikasjon som brukes, for eksempel FTP, HTTP, SSH, etc.

Trafikkanalyse

ICMP Trafikkanalyse

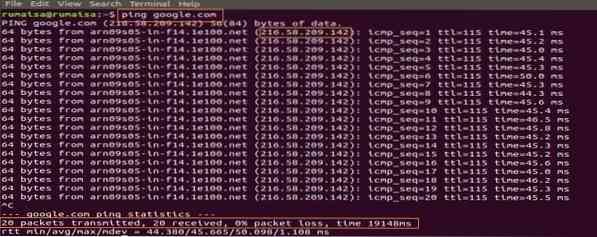

ICMP brukes til feilrapportering og testing ved å avgjøre om dataene når den tiltenkte destinasjonen i tide eller ikke. Ping-verktøyet bruker ICMP-meldinger for å teste hastigheten på forbindelsen mellom enheter, og rapportere hvor lang tid pakken tar for å nå målet, og kom tilbake.

Ping bruker ICMP_echo_request melding til enheten på nettverket, og enheten svarer med ICMP_echo_reply melding. For å fange pakker på Wireshark, start Capture-funksjonen til Wireshark, åpne terminalen og kjør følgende kommando:

ubuntu $ ubuntu: ~ $ ping google.comBruk Ctrl + C for å avslutte pakkefangstprosessen i Wireshark. I øyeblikksbildet nedenfor kan du legge merke til ICMP-pakke sendt = ICMP-pakke mottatt med 0% pakketap.

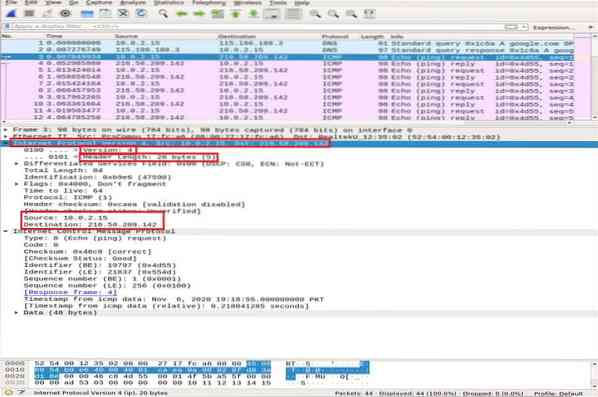

I Wireshark capture-ruten velger du den første ICMP_echo_request-pakken og observerer detaljene ved å åpne den midterste Wireshark-ruten.

I Network Layer kan du legge merke til kilden Src som min ip-adresse, mens destinasjonen Dst ip_address er fra Google-server, mens IP-laget nevner protokollen som ICMP.

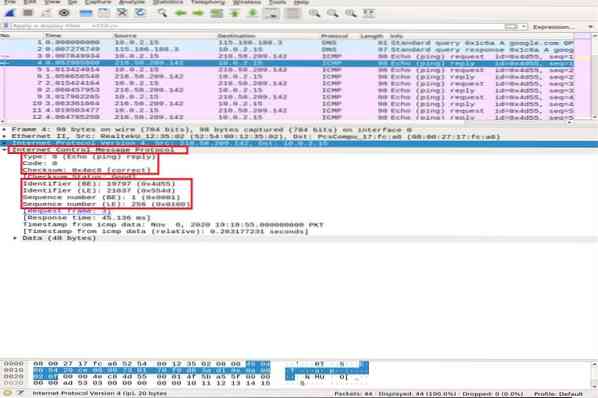

Nå zoomer vi inn i ICMP-pakkeopplysningene ved å utvide Internet Control Message Protocol og dekode de uthevede rutene i øyeblikksbildet nedenfor:

- Type: 08-biters felt satt til 8 betyr ekko-forespørsel-melding

- Kode: alltid null for ICMP-pakker

- sjekksum: 0x46c8

- Identifikasjonsnummer (BE): 19797

- Identifikasjonsnummer (LE): 21837

- Sekvensnummer (BE): 1

- Sekvensnummer (LE): 256

Identifikatoren og sekvensnumrene blir matchet for å hjelpe til med å identifisere svarene på ekkoforespørsler. Tilsvarende blir sjekksummen beregnet og lagt til feltet som skal sammenlignes mot sjekksummen i den mottatte datapakken før pakkesending.

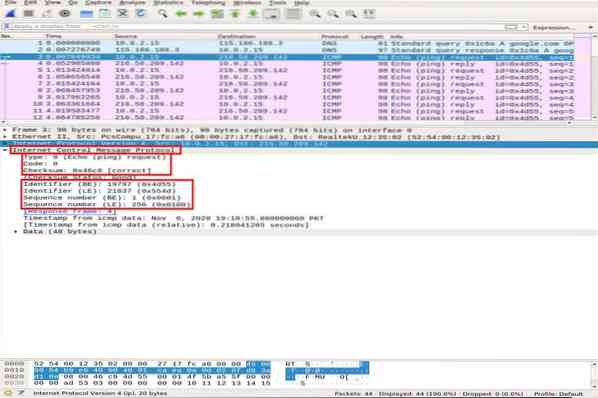

Legg merke til IPv4-laget i ICMP-svarpakken. Kilden og destinasjonsadressene har byttet.

Kontroller og sammenlign følgende viktige felt i ICMP-laget:

- Type: 08-biters felt satt til 0 betyr ekkosvarmelding

- Kode: alltid 0 for ICMP-pakker

- sjekksum: 0x46c8

- Identifikasjonsnummer (BE): 19797

- Identifikasjonsnummer (LE): 21837

- Sekvensnummer (BE): 1

- Sekvensnummer (LE): 256

Du kan legge merke til at ICMP-svaret ekko den samme forespørselens kontrollsum, identifikator og sekvensnummer.

HTTP-trafikkanalyse

HTTP er en Hypertext Transfer applikasjonslagsprotokoll. Den brukes av internett og definerer regler når HTTP-klienten / serveren sender / mottar HTTP-kommandoer. De mest brukte HTTP-metodene ae POST og GET:

POST: denne metoden brukes til å sikkert sende konfidensiell informasjon til serveren som ikke vises i URL-en.

FÅ: denne metoden brukes vanligvis til å hente data fra adresselinjen fra en webserver.

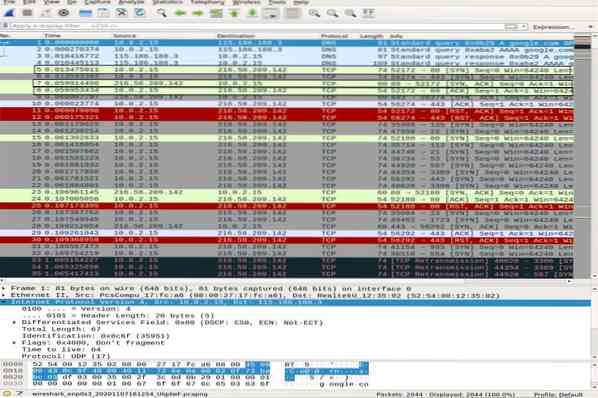

Før vi graver dypere inn i HTTP-pakkeanalyse, vil vi først kort demonstrere TCP-treveishåndtrykket i Wireshark.

TCP Three-Way-Handshake

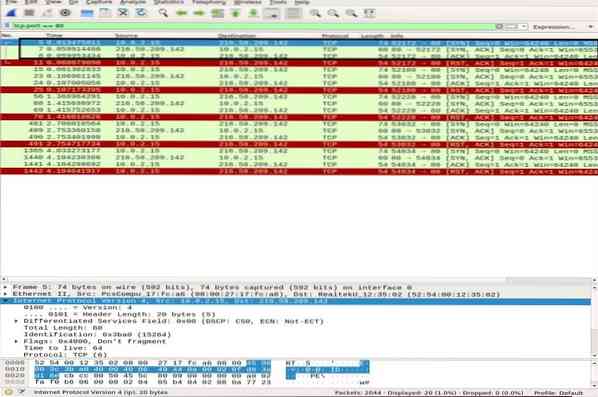

I et treveis håndtrykk initierer klienten en forbindelse ved å sende en SYN-pakke og motta et SYN-ACK-svar fra serveren, som blir bekreftet av klienten. Vi vil bruke Nmap TCP connect scan-kommandoen for å illustrere TCP-håndtrykk mellom klient og server.

ubuntu $ ubuntu: ~ $ nmap -sT google.comI Wireshark-pakkeoppfangingsruten blar du til toppen av vinduet for å legge merke til forskjellige treveis-håndtrykk etablert basert på bestemte porter.

Bruke tcp.port == 80 filter for å se om forbindelsen er opprettet via port 80. Du kan legge merke til det komplette treveishåndtrykket, jeg.e., SYN, SYN-ACK, og ACK, fremhevet øverst på øyeblikksbildet, som illustrerer en pålitelig forbindelse.

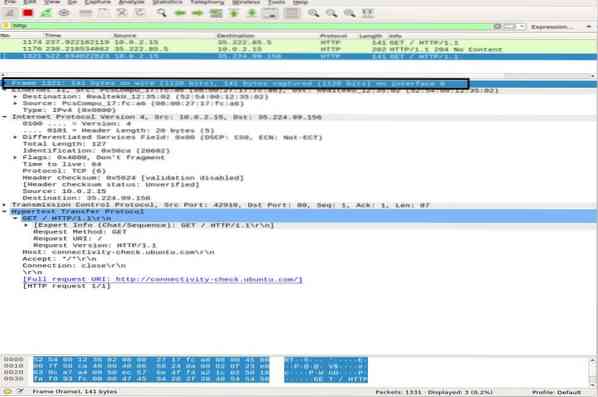

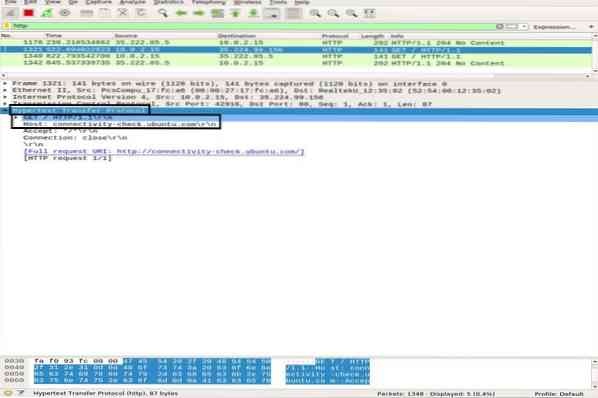

HTTP-pakkeanalyse

For HTTP-pakkeanalyse, gå til nettleseren din og lim inn URL-adressen til Wireshark-dokumentasjonen: http: // www.vaffelmaker.com og laste ned brukerhåndboken PDF. I mellomtiden må Wireshark fange alle pakkene.

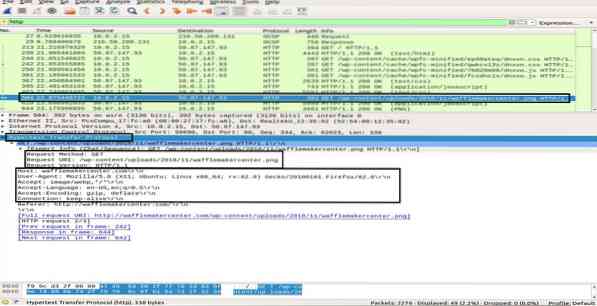

Bruk et HTTP-filter og se etter HTTP FÅ forespørsel sendt til serveren av klienten. Hvis du vil vise en HTTP-pakke, velger du den og utvider applikasjonslaget i den midterste ruten. Det kan være mange overskrifter i en forespørsel, avhengig av nettstedet og nettleseren også. Vi vil analysere overskriftene som er til stede i vår forespørsel i øyeblikksbildet nedenfor.

- Forespørsel Metode: HTTP-forespørselsmetoden er GET

- Vert: identifiserer navnet på serveren

- Bruker agent: informerer om nettlesertypen på klientsiden

- Godta, Godta-koding, Godta-språk: informerer serveren om filtype, akseptert koding på klientsiden, i.e., gzip, osv., og det aksepterte språket

- Cache-kontroll: viser hvordan den etterspurte informasjonen er hurtigbufret

- Pragma: viser informasjonskapselets navn og verdier nettleseren har for nettstedet

- Forbindelse: topptekst som kontrollerer om forbindelsen forblir åpen etter transaksjonen

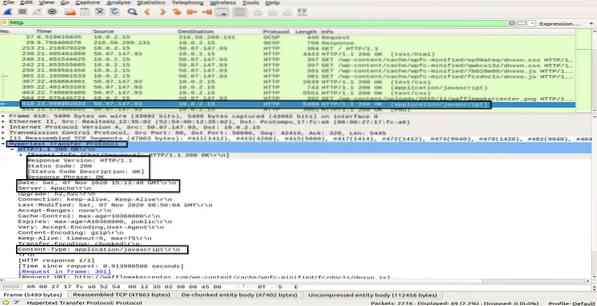

I HTTP OK pakke fra server til klient, og observerer informasjonen i Hypertext Transfer Protocol-laget viser “200 OK“. Denne informasjonen indikerer en normal vellykket overføring. I HTTP OK-pakken kan du observere forskjellige overskrifter i forhold til HTTP FÅ pakke. Disse overskriftene inneholder informasjon om ønsket innhold.

- Svarversjon: informerer om HTTP-versjonen

- Statuskode, svarfrase: sendt av serveren

- Dato: tiden da serveren mottok HTTP GET-pakken

- Server: serveropplysninger (Nginx, Apache, osv.)

- Innholdstype: type innhold (json, txt / html osv.)

- Innholdslengde: total lengde på innholdet; filen vår er 39696 byte

I denne delen har du lært hvordan HTTP fungerer og hva som skjer når vi ber om innhold på nettet.

Konklusjon

Wireshark er det mest populære og kraftige nettverkssniffer og analyseverktøyet. Det brukes mye i daglige pakkeanalyser i forskjellige organisasjoner og institutter. I denne artikkelen har vi studert noen emner for nybegynnere til middels nivå i Wireshark i Ubuntu. Vi har lært hvilken type filtre som tilbys av Wireshark for pakkeanalyse. Vi har dekket nettverkslagsmodellen i Wireshark og utført grundig ICMP- og HTTP-pakkeanalyse.

Imidlertid er å lære og forstå forskjellige aspekter av dette verktøyet en lang hard reise. Derfor er det mange andre online forelesninger og opplæringer tilgjengelig for å hjelpe deg rundt spesifikke emner i Wireshark. Du kan følge den offisielle brukerhåndboken som er tilgjengelig på Wireshark-nettstedet. Når du har bygget den grunnleggende forståelsen av protokollanalyse, anbefales det også å bruke et verktøy som Varonis som viser deg den potensielle trusselen, og deretter bruke Wireshark til å undersøke for bedre forståelse.

Phenquestions

Phenquestions