Telnet-programmet, som ikke er Telnet-protokollen, kan være nyttig for å teste porttilstander som er funksjonaliteten denne opplæringen forklarer. Årsaken til at denne protokollen er nyttig for å koble til forskjellige protokoller som POP, er at begge protokoller støtter ren tekst (som er hovedproblemet og hvorfor slike tjenester ikke skal brukes).

Kontrollere porter før du starter:

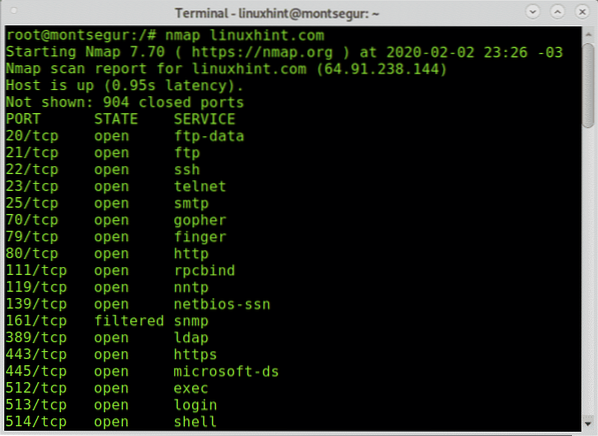

Før vi begynner med telnet, la oss sjekke med Nmap noen porter på prøvemålet (linuxhint.com).

# nmap linuxhint.com

Komme i gang med Telnet til bestemte porter for testformål:

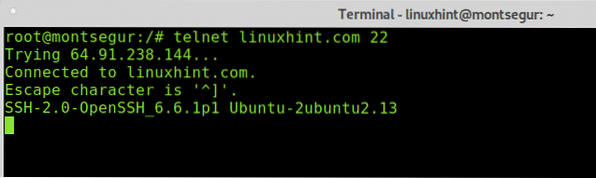

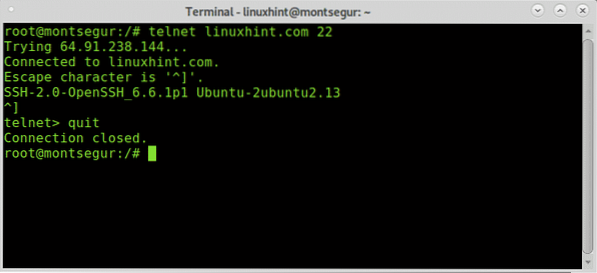

Når vi har lært om åpne porter, kan vi begynne å starte tester, la oss prøve port 22 (ssh), på konsollen skriv “telnet

Som du kan se i eksemplet nedenfor, sier utgangen at jeg er koblet til linuxhint.com, derfor er porten åpen.

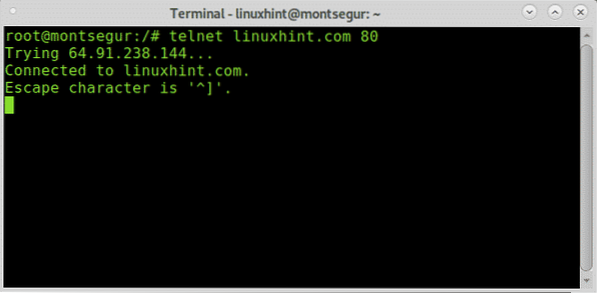

La oss prøve det samme på port 80 (http):

# telnet linuxhint.com 80

Utgangen er lik port 80, la oss prøve porten 161 som ifølge Nmap er filtrert:

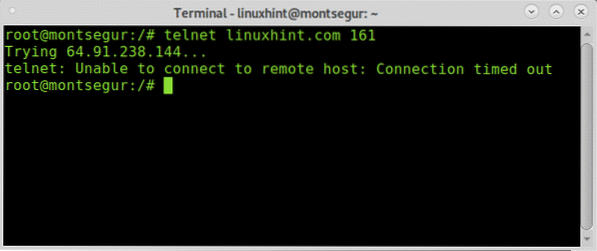

# telnet linuxhint.com 161

Som du ser tillot ikke den filtrerte porten at forbindelsen ble opprettet, og returnerte en time-out-feil.

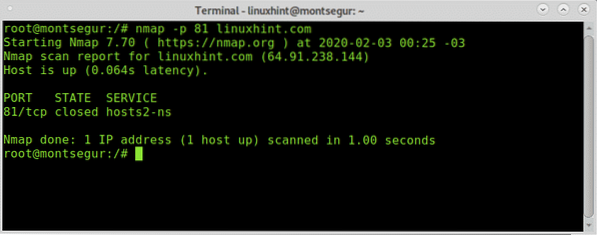

La oss nå prøve Telnet mot en lukket (ikke filtrert) port, for dette eksemplet vil jeg bruke port 81. Siden Nmap ikke rapporterte om lukkede porter før du fortsatte, vil jeg bekrefte at den er lukket ved å skanne den spesifikke porten ved hjelp av -p-flagget:

# nmap -p 81 linuxhint.com

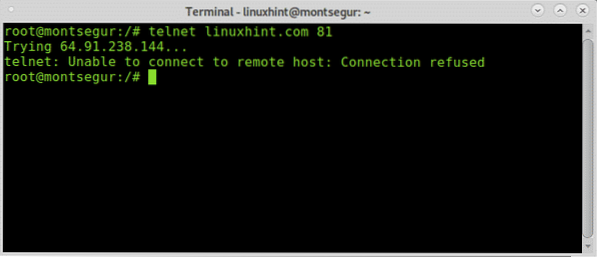

Når bekreftet at porten er stengt, la oss teste den med Telnet:

# telnet linuxhint.com 81

Som du kan se, ble ikke tilkoblingen etablert, og feilen er annerledes enn med den filtrerte porten som viser "Tilkobling nektet".

For å lukke en etablert forbindelse, kan du trykke på CTRL+] og du vil se ledeteksten:

telnet>Skriv deretter inn “slutteOg trykk TAST INN.

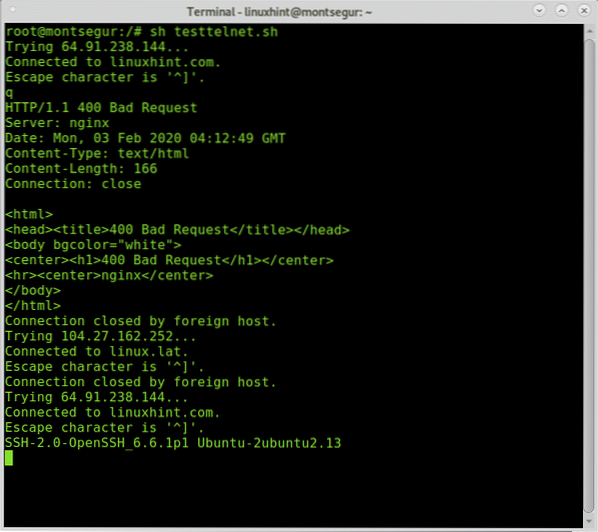

Under Linux kan du enkelt skrive et lite skallskript for å koble til via telnet med forskjellige mål og porter.

Åpne nano og opprett en fil som heter multipletelnet.sh med følgende innhold inne:

#! / bin / bash #Den første ukommenterte linjen kobles til linuxhint.com gjennom port $ telnet linuxhint.com 80 #Den andre ukommenterte linjen kobles til linux.lat gjennom ssh. telnet linux.lat 22 # Den tredje ukommenterte linjen kobles til linuxhint.com gjennom ssh telnet linuxhint.com 22

Tilkoblinger starter bare etter at forrige ble lukket, du kan lukke forbindelsen ved å sende et hvilket som helst tegn. I eksemplet ovenfor passerte jeg “q”.

Likevel, hvis du vil teste mange porter og mål samtidig, er Telnet ikke det beste alternativet, som du har Nmap og lignende verktøy for

Om Telnet:

Som sagt før, Telnet er en ukryptert protokoll som er sårbar for sniffere, enhver angriper kan fange opp kommunikasjonen mellom klienten og serveren i ren tekst som får tilgang til fornuftig informasjon som passord.

Mangelen på autentiseringsmetoder tillater også mulige angripere å endre pakkene som sendes mellom to noder.

På grunn av dette ble Telnet raskt erstattet av SSH (Secure Shell) som gir en rekke autentiseringsmetoder og også krypterer hele kommunikasjonen mellom noder.

Bonus: testing av spesifikke porter for mulige sårbarheter med Nmap:

Med Nmap kan vi gå langt mer enn med Telnet, vi kan lære versjonen av programmet som kjører bak porten, og vi kan til og med teste det for sårbarheter.

Skanne en bestemt port for å finne sårbarheter i tjenesten:

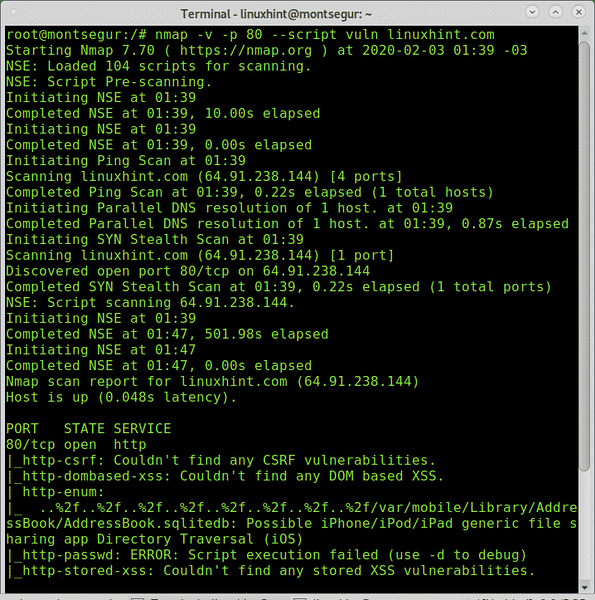

Følgende eksempel viser en skanning mot port 80 i linuxhint.com kaller Nmap NSE-skript vuln å teste støtende skript som leter etter sårbarheter:

# nmap -v -p 80 - skript vuln linuxhint.com

Som du kan se, siden det er LinuxHint.com server ingen sårbarheter ble funnet.

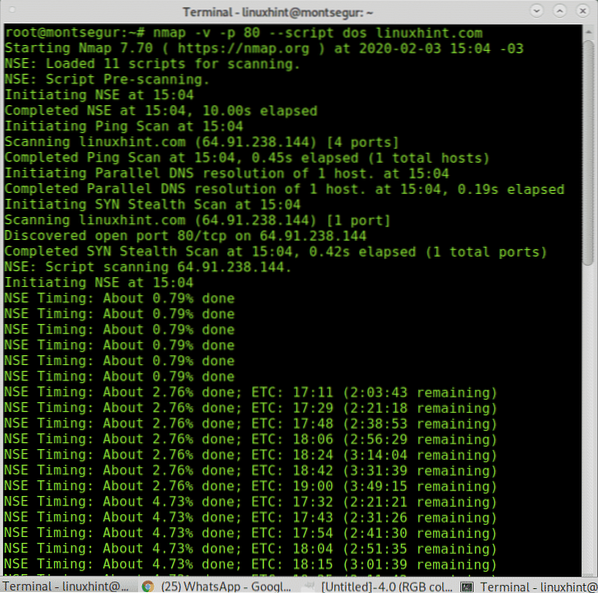

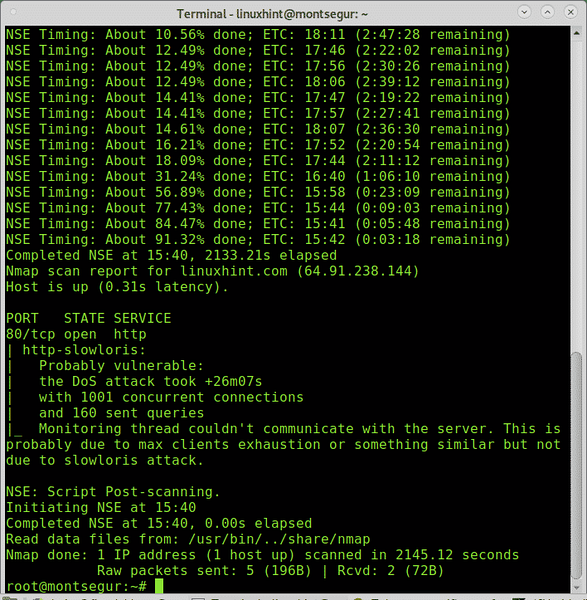

Det er mulig å skanne en bestemt port for en bestemt sårbarhet; følgende eksempel viser hvordan du skanner en port ved hjelp av Nmap for å finne DOS-sårbarheter:

# nmap -v -p 80 - skript dos linuxhint.com

Som du kan se, fant Nmap en mulig sårbarhet (det var falskt positivt i dette tilfellet).

Du finner mange opplæringsprogrammer av høy kvalitet med forskjellige portskanningsteknikker på https: // linuxhint.com /?s = skanning + porter.

Jeg håper du fant denne veiledningen den Telnet til en bestemt port for testformål nyttig. Fortsett å følge LinuxHint for flere tips og oppdateringer om Linux og nettverk

Phenquestions

Phenquestions