En rask introduksjon til Fierce

I dag vil vi introdusere Fierce, et fantastisk verktøy for nettverkskartlegging og portskanning. Ofte brukt for å finne ikke-sammenhengende IP-plass og vertsnavn på tvers av nettverk, er Fierce langt mer enn bare en enkel IP-skanner eller et DDoS-verktøy. Det er et flott rekognoseringsverktøy som brukes av whitehat-samfunn over hele verden.

Fierce er spesielt designet for bedriftsnettverk og brukes til å oppdage sannsynlige mål i nettverkene til systemene deres. I stand til å skanne etter domener på få minutter, blir Fierce det foretrukne verktøyet for å utføre sårbarhetskontroller i store nettverk.

Attributter

Noen av de definerende funksjonene inkluderer:

- utfører omvendte oppslag for det angitte området

- Intern og ekstern IP-skanning

- Kan utføre hele klasse C-skanning

- oppregner DNS-poster på mål

- Utmerkede Brute Force-muligheter kombinert med omvendte oppslag hvis brute force ikke finner flere verter

- Navn serveroppdagelse og Zone Transfer-angrep

For å se mer informasjon om funksjonene og verktøyene til denne programvareteknologien, kan du kjøre -h-flagget på den.

Hvordan Fierce utfører skanning

Til tross for å være et så ressurssterkt og effektivt rekonstruksjonsverktøy, fungerer det relativt enkelt. Den starter skanneprosessen med brute force-angrep hvis det ikke er mulig for den å utføre soneoverføring av måldomenet lett. Fierce bruker en forhåndsbestemt ordliste som inneholder mulige underdomener den kan oppdage. Hvis et underdomener ikke er på listen, blir det ikke oppdaget.

Utføre en grunnleggende skanning med Fierce

La oss demonstrere hvordan Fierce fungerer med en enkel skanning med standardinnstillinger. Her utfører vi en grunnleggende skanning på (websitename.com). For å starte skanning, skriv:

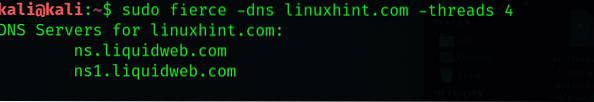

$ voldsom-dns linuxhint.com-tråder 4

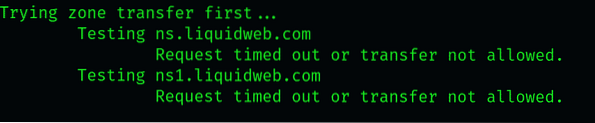

Skanningen spør etter navnene på serverne målnettstedet er vert for. Deretter vil den prøve å overføre en sone mot disse serverne, noe som mest sannsynlig vil mislykkes, men i sjeldne tilfeller kan fungere. Dette er hovedsakelig fordi DNS-spørsmål gjort av skanningen avsluttes mot tredjeparts servere.

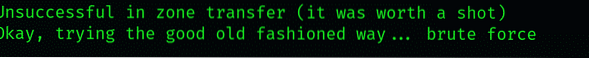

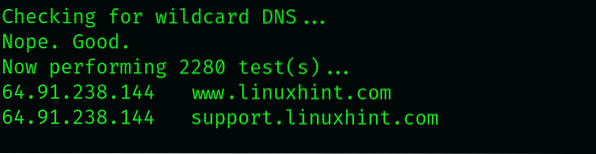

Hvis soneoverføringen mislykkes, vil skanningen forsøke å finne jokertegn A-posten, som er relevant da den viser alle underdomenene som automatisk tildeles en IP-adresse. DNS A-poster ser omtrent ut som:

Disse postene finnes kanskje ikke for et bestemt nettsted, men hvis de gjør det (la oss si for et nettsted som heter nettstedet vårt), vil de se ut som:

Legg merke til hvordan det viser temp løst til a.b.c.d. Dette skyldes delvis at i DNS, en verdi på *, løser et underdomener til IP-adressen. Forsøkene på utførte brute-tvinger underdomener blir vanligvis utholdt og nøytralisert av denne typen poster. Likevel kan vi skaffe noen relevante data ved å søke etter flere verdier.

For eksempel kan du fortelle om et underdomener er legitimt ved å se på IP-en den er løst til. Hvis flere nettadresser løser seg mot en bestemt IP, blir de sannsynligvis tapt for å beskytte serveren mot skanninger som den vi utfører her. Vanligvis er nettsteder med unike IP-verdier ekte.

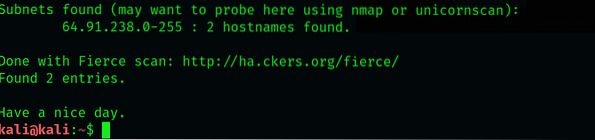

Når du går videre til andre skanningsresultater, vil du se at 11 oppføringer ble oppdaget fra de 1594 ordene vi sjekket. I vårt tilfelle fant vi en oppføring (c.xkcd.com) som inneholdt viktig informasjon etter grundig kontroll. La oss se hva denne oppføringen har for oss.

Når man ser på noe av informasjonen her, kan man fortelle at noen av dem kan være underdomener som Fierce ikke kunne oppdage. Vi kan bruke utdrag herfra for å forbedre ordlisten vår som skanningen bruker for å oppdage underdomener.

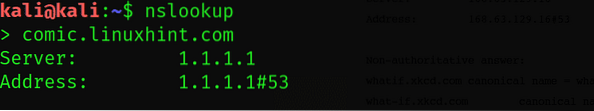

La oss instruere Fierce om å utføre DNS-oppslag fwd og omvendt med kommandoen nslookup.

$ nslookup

Nslookup-verktøyet har sjekket tegneserien.linuxhint.com underdomenet og kunne ikke få noen resultater. Imidlertid er det henvendelsen om å sjekke hva.linuxhint.com-underdomenet har gitt noen vesentlige resultater: nemlig en CN- og A-respons.

$ nslookup> hva.linuxhint.com

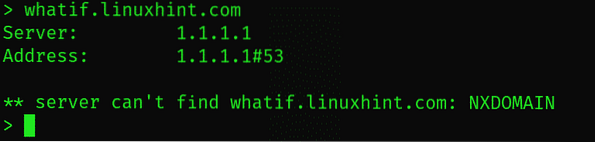

La oss se godt på "whatif.linuxhint.com ”underdomeneresultater

Vær oppmerksom på CNAME-posten, som i hovedsak er en viderekobling. For eksempel hvis CNAME mottar et spørsmål om hva.xkcd.com, det vil omdirigere forespørselen til et lignende dummy-underdomener. Det er da to CNAME-poster til, som til slutt lander forespørselen ved prod.Jeg.ssl.global.fastlylb.nett, som er på IP-adresse, sett av den siste A-posten.

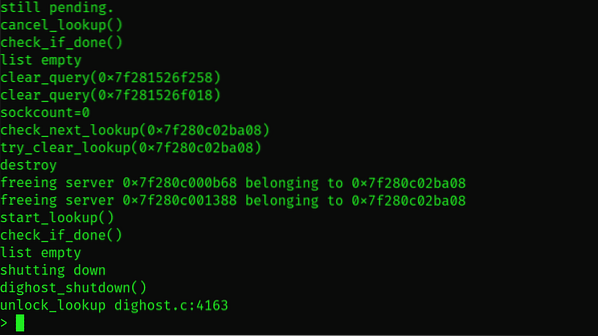

Du kan gå inn i nslookups utførlige modus ved å skrive nslookup-typen sett d2 for å se resultatene mye mer detaljert.

$ nslookup> sett d2$ nslookup> hva.linuxhint.com

Vi anbefaler på det sterkeste at du gjør deg kjent med nslookup-kommandoen. Den er tilgjengelig på alle populære operativsystemer, og det sparer deg mye tid når du undersøker en server for underdomener.

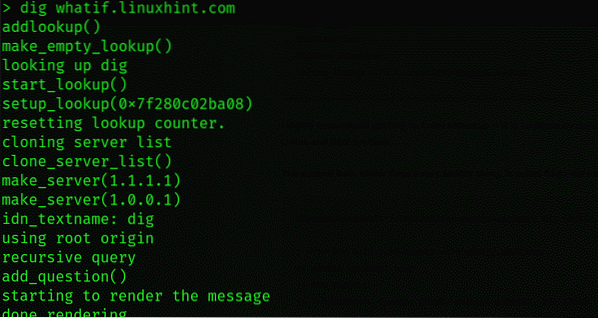

Det er et annet flott verktøy som heter dig, som har en lignende funksjon. Aktiver grave, og du vil bli presentert følgende:

$ nslookup> grave hva.linuxhint.com

Når IP-ene kommer tilbake, kan vi få tak i noen flere nyttige ting om nettverkene vi har skannet. Hvis vi gjennomførte en pentest for et selskap, hadde vi kanskje noen ide om deres offentlige IP-rom og kunne garantere å undersøke relaterte Ips for etterforskning.

Å oppsummere:

Som vi tidligere har nevnt, er Fierce mye mer enn en enkel nettverksskanner. Vi har listet opp noen av kommandoene nedenfor og deres bruk; Jeg anbefaler at du prøver neste gang.

- Ordliste - lar deg spesifisere en ordlistefil som du vil søke på underdomener på en server.

- connect - Denne funksjonen oppretter en forbindelse med identifiserte underdomener under skanningen

- forsinkelse - angir en forsinkelse i sekunder mellom spørsmål til serveren

- dnsserver - send dnsserver-forespørsler

- fil - laster ned skanningsresultatene til en spesifisert katalog

Phenquestions

Phenquestions