Sårbarhet i spekteret

Spectre-sårbarhet bryter isolasjonen mellom programmene på datamaskinen. Så en angriper kan lure et mindre sikkert program for å avsløre informasjon om andre sikre applikasjoner fra kjernemodulen i operativsystemet.

Sårbarhet ved nedsmelting

Meltdown bryter isolasjonen mellom brukeren, applikasjonene og operativsystemet. Så en angriper kan skrive et program, og det kan få tilgang til minneplasseringen til programmet så vel som andre programmer og få hemmelig informasjon ut av systemet.

Spectre og Meltdown-sårbarheter er alvorlige maskinvaresårbarheter hos Intel-prosessorer. I denne artikkelen vil jeg vise deg hvordan du løser sårbarheter i Spectre og Meltdown på Debian. La oss komme i gang.

Se etter sikkerhetsproblemer i spekter og nedbrudd:

Du kan se etter sikkerhetsproblemer i Spectre og Meltdown ved å bruke skriptet Spectre and Meltdown Vulnerability Checker.

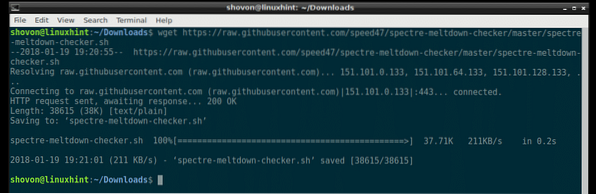

Gå først til Nedlastinger / katalog i brukerens hjemmekatalog ved hjelp av følgende kommando:

$ cd Nedlastinger /

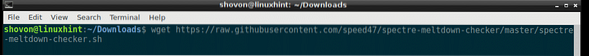

Kjør nå følgende kommando for å laste ned skriptet Spectre and Meltdown Checker ved hjelp av wget:

$ wget https: // rå.githubusercontent.no / speed47 / specter-meltdown-checker / master /spekter-meltdown-sjekker.sh

Spectre og Meltdown Checker-skript skal lastes ned.

Hvis du lister opp innholdet i Nedlastinger / katalogen nå, bør du se en fil spekter-meltdown-sjekker.sh som vist på skjermbildet nedenfor.

Spectre og Meltdown Checker-skriptbehov binutils pakken installert på Debian for å fungere. Før du kjører Spectre and Meltdown Checker script, må du sørge for at du har det binutils pakken er installert.

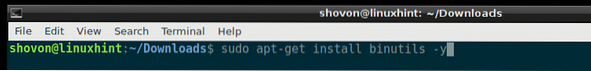

Kjør følgende kommandoer for å installere binutils pakke:

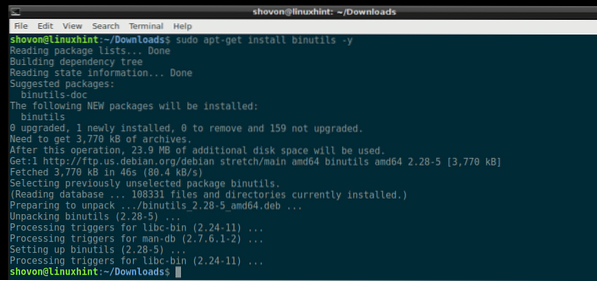

$ sudo apt-get oppdatering$ sudo apt-get install binutils -y

binutils skal installeres.

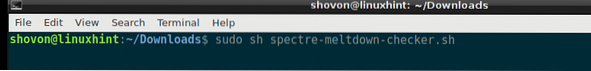

Kjør nå Spectre and Meltdown Checker-skriptet med følgende kommando:

$ sudo sh specter-meltdown-checker.shMERKNAD: Kjør Spectre and Meltdown Checker-skriptet som rotbruker.

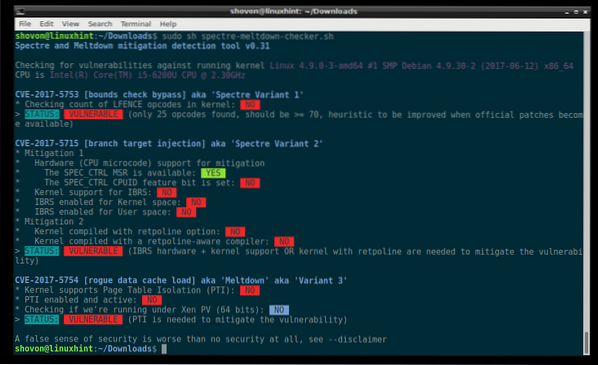

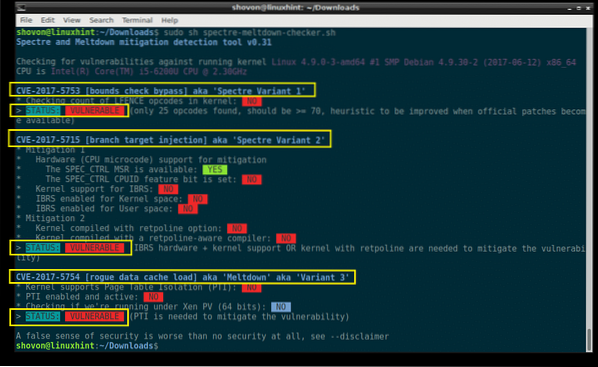

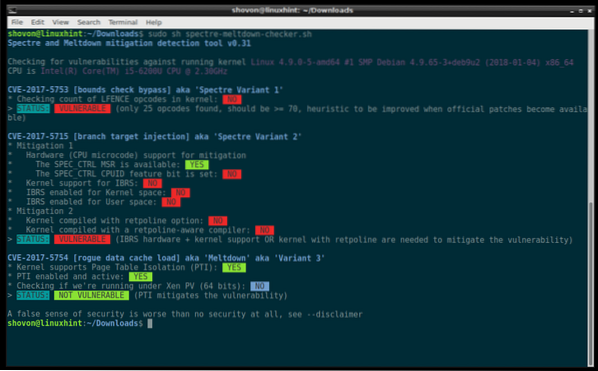

Du burde se noe slikt. Dette er utgangen fra den bærbare datamaskinen min.

Du kan se fra skjermbildet nedenfor at prosessoren til den bærbare datamaskinen min er sårbar for Spectre og Meltdown.

CVE-2017-5753 er koden til Spectre Variant 1, CVE-2017-5715 er koden til Spectre Variant 2, og CVE-2017-5754 er koden for Meltdown-sårbarheter. Hvis du står overfor et problem, eller hvis du vil lære mer om dem, kan du søke på internett ved hjelp av disse kodene. Det kan hjelpe.

Patching Spectre og Meltdown Sårbarheter:

Først må du aktivere Debian-oppdateringer og sikkerhetsregister. For å gjøre det må du enten redigere / etc / apt / sources.liste filen direkte eller kjør følgende kommando:

$ sudo apt redigeringskilder

Denne kommandoen kan be deg om å velge en tekstredigerer. Når du har valgt en redaktør, / etc / apt / sources.listefilen skal åpnes med redaktøren.

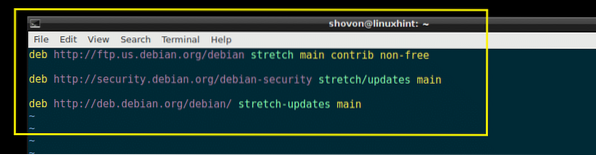

Forsikre deg om at du har strekk / oppdateringer eller debian-sikkerhet, og at strekkoppdateringsregister er aktivert som vist på skjermbildet nedenfor.

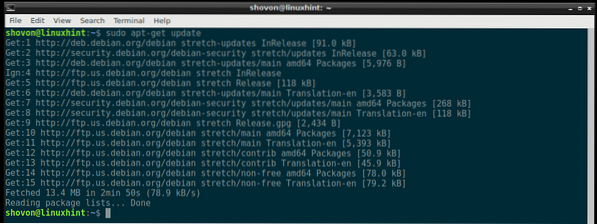

Oppdater nå pakkelagerbufferen til Debian-maskinen din med følgende kommando:

$ sudo apt-get oppdatering

Pakkeoppbevaringsbufferen bør oppdateres.

Før du oppdaterer kjernen, må du kontrollere kjerneversjonen du bruker for øyeblikket med følgende kommando. På den måten kan du sjekke om kjernen er oppdatert eller ikke senere.

$ uname -rSom du ser, kjører jeg 4.9.0-3 versjon av kjernen og arkitekturen er amd64. Hvis du kjører annen arkitektur som i386, ppc osv., Kan du se noe annet. Du velger også versjonen av kjernen, avhengig av arkitekturen. For eksempel bruker jeg amd64-arkitektur, så jeg skal installere en oppdatering for amd64-arkitekturen til kjernen.

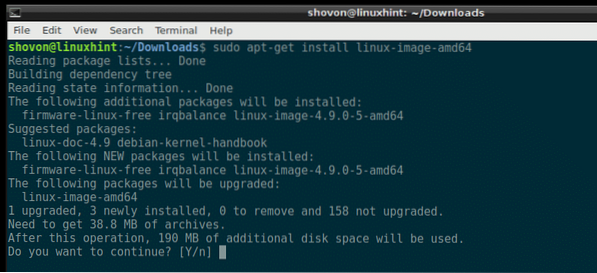

Installer nå Linux-kjernepakken med følgende kommando:

$ sudo apt-get install linux-image-amd64Husk den siste delen, amd64, som er arkitekturen. Du kan bruke bash autofullføringsfunksjon for å finne ut hva som er tilgjengelig for deg og velge en passende.

Trykk 'y' og trykk

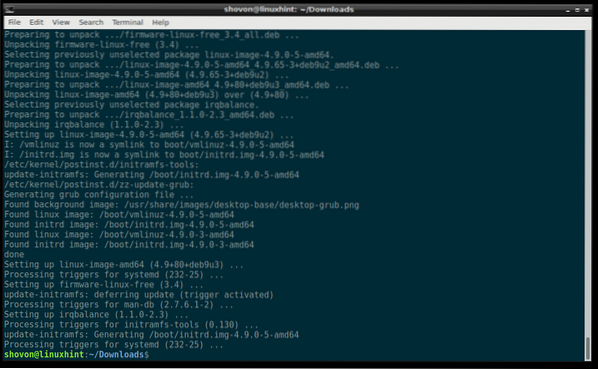

Kjernen bør oppdateres.

Start datamaskinen på nytt med følgende kommando:

$ sudo omstart

Når datamaskinen din har startet opp, kjører du følgende kommando for å sjekke kjerneversjonen du bruker for øyeblikket.

$ uname -rDu kan se at jeg bruker kjerneversjon 4.9.0-5, som er en senere versjon enn 4.9.0-3. Oppgraderingen fungerte perfekt.

Nå kan du kjøre Spectre og Meltdown Checker-skriptet igjen for å se hva som ble løst i kjerneoppdateringen.

$ sudo sh specter-meltdown-checker.shSom du kan se fra skjermbildet nedenfor, ble Meltdown-sårbarheten løst. Men Spectre-sårbarhetene ble ikke løst i kjerneoppdateringen. Men hold øye med kjerneoppdateringene når de kommer. Debian-teamet jobber hardt for å løse alle disse problemene. Det kan ta en stund, men du vil få alt løst etter hvert.

Slik sjekker du for og oppdaterer Spectre og Meltdown sårbarheter på Debian. Takk for at du leser denne artikkelen.

Phenquestions

Phenquestions